実装すべき39種類のセキュリティ IoT機器向けチェックリストをJPCERT/CCが公開:第2の「Mirai」被害を受けないために

JPCERT/CCが公開したIoTセキュリティチェックリストには、IoT機器を安全に運用するために実装すべき39種類のセキュリティ機能が挙げられている。IoT機器の開発者がチェックすべきことと、利用者がチェックすべきことを併記した。

JPCERTコーディネーションセンター(JPCERT/CC)は2019年6月27日、IoT(モノのインターネット)機器の開発者と利用者に向けて、IoTセキュリティチェックリストを公開した。このリストはIoT機器を安全に運用するために、実装すべき39種類のセキュリティ機能を挙げている。

IoT機器はネットワークに常時接続されており、しかも同じ機器が複数利用されることが多い。そのため、全機器のセキュリティ管理は難しいことがある。さらにJPCERT/CCによると、新機能の作り込みに注意を奪われるあまり、セキュリティの耐性に関する設計が忘れ去られている機器も見られるという。

例えば、家庭用のブロードバンドルーターも、ネットワークに常時接続している機器だという点で、IoT機器に近い。ブロードバンドルーターについては、2016年にDDoS攻撃を引き起こしたマルウェア「Mirai」の被害が記憶に新しい。

IoT機器も、セキュリティ管理が不適切だと、Mirai同様の被害を受ける恐れがある。サイバー攻撃を受けて機器が使えなくなったり、第三者へのサイバー攻撃の踏み台として利用されたりしかねない。JPCERT/CCはこうした課題を解決するために、日本ネットワークセキュリティ協会IoTセキュリティワーキンググループや長崎県立大学と協力して、IoTセキュリティチェックリストを作成した。

8カテゴリー、39種類のセキュリティ機能

同チェックリストは、「ユーザー管理」「ソフトウェア管理」「セキュリティ管理」「アクセス制御」「不正な接続」「暗号化」「システム設定」「通知」の8カテゴリーに分けられ、合計39種類のセキュリティ機能が挙げられている。各項目には、IoT機器の開発者がチェックすべきことと、利用者がチェックすべきことが併記されている。さらにそれらが必要とされる背景もまとめられている。

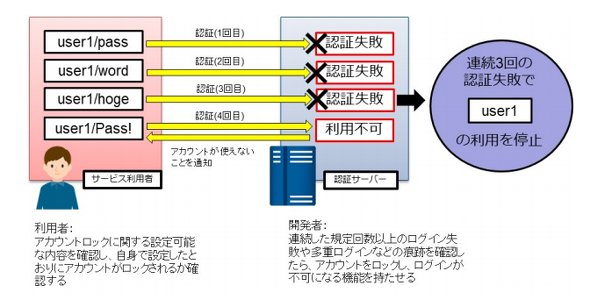

例えば、「ユーザー管理」カテゴリーには「アカウントロックアウトメカニズム」や「パスワード強度の担保機能」など10種類の機能が上げられている。そして各機能の目的として、「アカウントロックアウトメカニズム」は「第三者が端末を不正に操作できないようにする」と説明されており、開発する際には「連続した規定回数以上のログイン失敗や多重ログインなどの痕跡を確認したら、アカウントをロックし、ログインが不可になる機能を持たせる」、利用する際には「アカウントロックに関する設定可能な内容を確認し、自身で設定した通りにアカウントがロックされるか確認する」と書かれている。

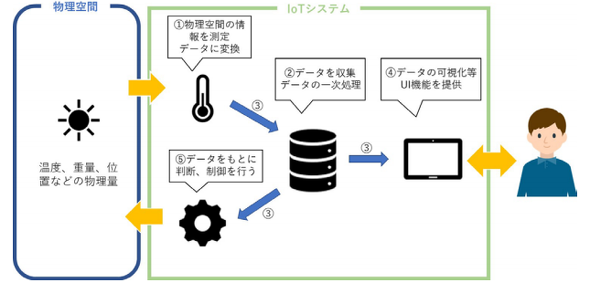

なお、各チェック項目については、チェックリストと同時に公開された「IoTセキュリティチェックリスト解説図」で、詳細が図解されている。開発中や導入予定のIoT機器を評価することで、IoT機器のセキュリティ確保に必要な機能が備わっているかどうかの判断や、さらなる検討項目の洗い出しなどができる。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

IoTを活用した屋外施設の常時監視サービス、日本ユニシスが提供開始

IoTを活用した屋外施設の常時監視サービス、日本ユニシスが提供開始

日本ユニシスは、クラウドとIoT技術を利用した屋外設備や環境の遠隔監視サービス「MUDENモニタリングサービス」を提供開始した。太陽電池パネルを備え、これで発電した電力のみで稼働するため、電源を気にせずどこにでも設置できる。 デジタルツインはIoTをどう簡素化するか

デジタルツインはIoTをどう簡素化するか

アプリケーションやビジネスインテリジェンスの担当リーダーは、デジタルツインを利用してIoTエコシステムの複雑さを軽減できる。 IoTとは何か?企業、社会をどう変えるのか?

IoTとは何か?企業、社会をどう変えるのか?

世の中全体に大きなインパクトをもたらすとして、社会一般から大きな注目を集めているIoT(Internet of Things)。だが、その具体像はまだ浸透しているとはいえない。そこで本特集ではIoTがもたらすインパクトから、実践に必要なインフラ、ノウハウまで、順を追って掘り下げていく。