「コンテナセキュリティ」とは――コンテナを活用する人が知っておくべき6つのポイント:コンテナを狙った攻撃事例も紹介(1/2 ページ)

エンジニアならば避けては通れない技術となった「コンテナ」に“脅威”はないのだろうか? “コンテナセキュリティ”が考慮すべき6つのポイントや、どこで脅威が混入する可能性があるのかをトレンドマイクロに聞いた。

運用管理が楽になり、クラウドとの親和性も高い――エンジニアならば避けては通れない「コンテナ」技術のメリットは、既に多くのエンジニアが肌で感じているものだろう。コンテナアプリケーションを動かすまでには、コンテナイメージを作成し、レジストリにアップロードし、そのイメージをデプロイ先にダウンロードし、コンテナを実行するというプロセスを踏む。コンテナアプリケーションの構成はDockerfileなどのテキストで表現できることもあり、構成管理は可読性も高い。

では、そこに“脅威”はないのだろうか? コンテナ技術が普及期に入ったこともあり、昨今では“コンテナセキュリティ”に関しても注目が集まっている。しかしコンテナセキュリティが指すポイントについてはさまざまな意見があり、「いったいどこを守るべきなのか」「どこに脅威があるのか」がよく分からないというエンジニアも少なくないだろう。

そこで今回、トレンドマイクロ ビジネスマーケティング本部 エンタープライズソリューション部 ハイブリッドインフラセキュリティグループ シニアスペシャリストの福田俊介氏に、“コンテナセキュリティ”が考慮すべき6つのポイントを紹介してもらい、どこで脅威が混入する可能性があるのかを解説してもらった。

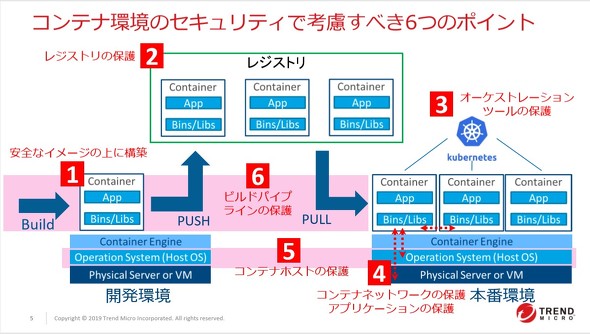

図解:6つのポイントを概説する

福田氏は“コンテナセキュリティ”が指すポイントとして、下記の6つを挙げる。

- 安全なイメージの上に構築できているか?

- レジストリの保護がなされているか?

- オーケストレーションツールが保護できているか?

- コンテナネットワーク、アプリケーションの保護がなされているか?

- コンテナホストが保護されているか?

- ビルドラインパイプが保護されているか?

このうち、特に注意すべきポイントをさらに深く掘り下げてみよう。

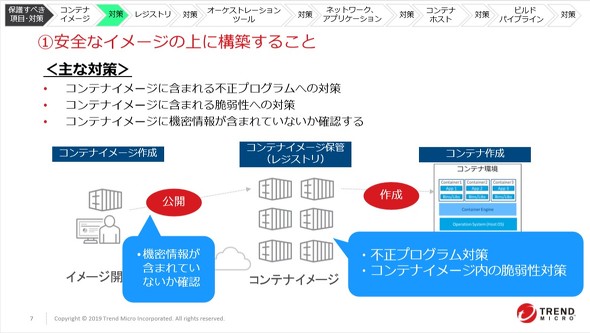

1.安全なイメージの上に構築できているか?

まずはコンテナイメージに存在するリスクを考えてみる。コンテナアプリケーションを実行するには、あらかじめ作成されたコンテナイメージを基に動かすことになるが、開発効率を高めるため、第三者が作成したコンテナイメージを活用する場合もあるだろう。その際に、コンテナイメージ内に不正なプログラムや脆弱(ぜいじゃく)性が含まれる場合がある。

この対策として、コンテナイメージをレジストリにアップロードする際に、その中に機密情報が含まれないことをスキャンする、公開されたイメージをダウンロードする際に、その中に脆弱性が含まれないかを確認する機能が必要だ。

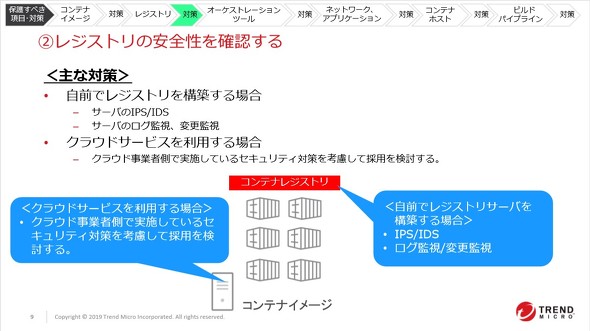

2.レジストリが保護されているか?

コンテナイメージを保管するレジストリが狙われる点も考慮すべきだ。適切な管理が行われていないレジストリが狙われることで、コンテナイメージを改ざんされ、不正なプログラムが混入するリスクがある。

そのため、自前でレジストリを構築する場合はサーバのIDS/IPS(不正侵入検知システム/不正侵入防御システム)などによる保護、またログ監視、変更監視など、公開サーバに即した運用管理が求められる。また、レジストリをクラウドサービスとして利用する場合も、クラウド事業者がどのようなセキュリティ対策を行っているかを考慮する必要があるだろう。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

今後取り組むべきセキュリティプロジェクトのトップ10

今後取り組むべきセキュリティプロジェクトのトップ10

セキュリティやリスク管理のリーダーは、変化するサイバーセキュリティニーズに対応し、リスクを軽減するため、本稿で紹介する10のセキュリティプロジェクトを実行すべきだ。 Dockerコンテナのセキュリティと仮想マシン対ベアメタルの議論

Dockerコンテナのセキュリティと仮想マシン対ベアメタルの議論

米Dockerは、同社のコンテナ管理ソフトウェア群で、セキュリティ機能の強化を進めている。こうした動きが、コンテナを仮想化環境の上で動かすべきか、それともベアメタル環境の上で直接動かすべきかに関する議論に、大きな影響を与える可能性がある。 DockerとCoreOS、コンテナランタイムをCNCFに寄贈へ

DockerとCoreOS、コンテナランタイムをCNCFに寄贈へ

DockerとCoreOSは2017年3月15日(米国時間)、それぞれのコンテナランタイムをCloud Native Computing Foundation(CNCF)へ寄贈するためのプロセスを進めていることを明らかにした。