「コンテナセキュリティ」とは――コンテナを活用する人が知っておくべき6つのポイント:コンテナを狙った攻撃事例も紹介(2/2 ページ)

エンジニアならば避けては通れない技術となった「コンテナ」に“脅威”はないのだろうか? “コンテナセキュリティ”が考慮すべき6つのポイントや、どこで脅威が混入する可能性があるのかをトレンドマイクロに聞いた。

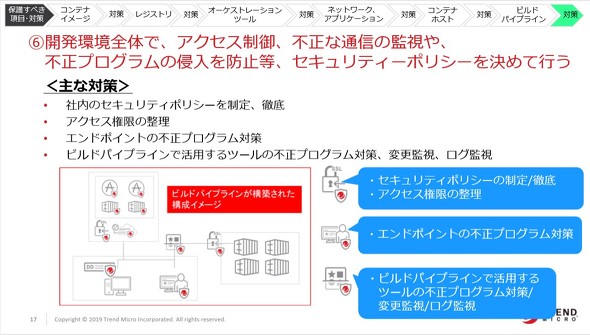

6.ビルドパイプラインが保護されているか?

最も重要なポイントは「ビルドパイプライン」に対する攻撃だ。通常、コンテナを用いた開発では、ソースコードを作成し、ビルドを行い、テストを経てデプロイが行われる。この各段階においてはさまざまなツールが使われている。そのツール群の設定不備や脆弱性が攻撃されてしまうと、最終的にデプロイする環境に不正なコードや不正なコンテナが埋め込まれてしまうリスクがある。

トレンドマイクロが観測した範囲においても、攻撃者が、このビルドパイプラインの一部を侵害し、不正なコンテナを勝手に潜り込ませることで、botや仮想通貨採掘を行った事例が報告されている。具体的には、Dockerの設定ミスによりDocker APIが露出、不正なDockerコンテナが勝手に実行されるといった攻撃が行われていた。

このポイントへのリスクを下げるためには、「開発環境全体でアクセス制御を行う」「不正な通信の監視を行う」など、セキュリティポリシーを改めて制定し、その順守を徹底することが挙げられる。通常のエンドポイントセキュリティ対策も有効だ。

3〜5はマネージドサービスを利用することでリスクを低減

その他、3〜5に関しては、クラウドベンダーが提供するマネージドサービスが保証してくれる部分といえる。利用しているクラウドサービスがKubernetesなどのオーケストレーションツールをマネージドサービスとして提供している場合は、これを利用することでリスクを減らすことが可能だろう。

その“コンテナセキュリティ”ソリューションは何からどれを守るのか?

福田氏によると、上記で紹介した1、2、6に対するニーズは大きいという。「現在のコンテナに対する脅威は、既存のコンテナイメージに手を加えるような攻撃よりも、別のコンテナイメージを混入させて活動させるといったタイプの動きが多い」(福田氏)

そのため、コンテナセキュリティとしては開発パイプラインの保護を行うべく、「開発の早い段階からセキュリティを実装すべきだ」と福田氏は述べる。

コンテナセキュリティソリューションは対策ポイントもさまざまで、開発の各ステップで効くものだけではなく、コンテナをデプロイするときにコンテナ内でエージェントを実行、仮想パッチの形で脆弱性保護を行う方式のものなど多彩だ。

これからも進化するであろうコンテナ技術は、攻撃者も注目している分野だ。コンテナ技術を手軽に利用できる今だからこそ、脅威の芽をできるだけ早期に摘み取り、攻撃者に隙を与えない開発スタイル/開発環境を実現していただきたい。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

今後取り組むべきセキュリティプロジェクトのトップ10

今後取り組むべきセキュリティプロジェクトのトップ10

セキュリティやリスク管理のリーダーは、変化するサイバーセキュリティニーズに対応し、リスクを軽減するため、本稿で紹介する10のセキュリティプロジェクトを実行すべきだ。 Dockerコンテナのセキュリティと仮想マシン対ベアメタルの議論

Dockerコンテナのセキュリティと仮想マシン対ベアメタルの議論

米Dockerは、同社のコンテナ管理ソフトウェア群で、セキュリティ機能の強化を進めている。こうした動きが、コンテナを仮想化環境の上で動かすべきか、それともベアメタル環境の上で直接動かすべきかに関する議論に、大きな影響を与える可能性がある。 DockerとCoreOS、コンテナランタイムをCNCFに寄贈へ

DockerとCoreOS、コンテナランタイムをCNCFに寄贈へ

DockerとCoreOSは2017年3月15日(米国時間)、それぞれのコンテナランタイムをCloud Native Computing Foundation(CNCF)へ寄贈するためのプロセスを進めていることを明らかにした。