Trend Microがスマート工場に見せかけたハニーポットを設置、どのような脅威があったのか:暗号通貨とランサムウェア

Trend Microは2019年5〜12月に、外部からはスマート工場に見えるようなハニーポットを構築して、サイバーセキュリティにかかわる脅威の実態調査を実施。2020年1月に結果を報告した。暗号通貨発掘ソフトの無断設置やランサムウェアといった攻撃を受けたという。

Trend Microは2020年1月21日(米国時間)、外部からはスマート工場に見えるようなハニーポットを構築した調査の結果を発表した。製造施設に対してどのような攻撃があるのか、攻撃者はどの程度の知識を持ち、どの程度巧妙な手口を使うのかを把握することが目的だ。

この調査は同社が手掛けた最もリアルなハニーポットを使っており、サイバー犯罪者の攻撃を誘うと同時に、攻撃行動を完全に監視できるという。

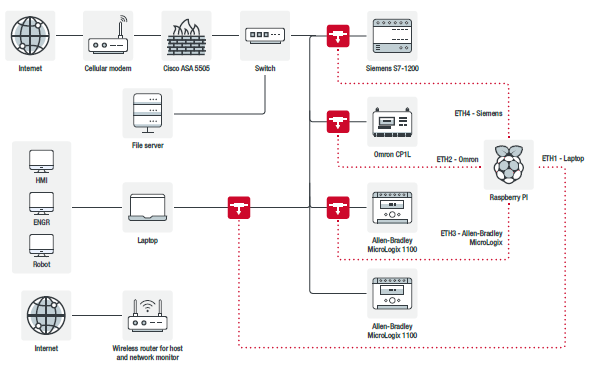

ハニーポットは実際のシステムに見えるように設計した。構成要素としてスマート工場が当然備えているはずのマシン制御用ハードウェアを含んでいる。プログラマブルロジックコントローラー(PLC)、ヒューマンマシンインタフェース(HMI)、産業制御システム(ICS)などだ。

こういったハードウェアが欠けていると、高度な知識を持った攻撃者であれば、ハニーポットだと分かってしまうからだ。PLCなどには実際の工場で用いるような種類のプログラムもロードしてタスクを実行した。工場内でPLCをプログラムする際に用いるエンジニアリングワークステーションもシステムに接続した。

実験の結果、エンジニアリングワークステーションは攻撃を受けず、攻撃はPLCと「Windows 7 Professional」をインストールしたファイルサーバに集中した。

スマート工場だけではなく、実験ではこの偽工場の操業に当たるダミー企業も立ち上げた。実際の従業員を雇い、有効な連絡チャネルを持ち、主要業種の匿名の大企業を顧客に抱えるラピッドプロトタイピングのコンサルティング会社という設定だ。当然、ダミー企業のWebサイトも用意し、録音装置と接続した電話も用意した。Trend Microによれば、このような関連情報にだまされて、ハニーポットへのさまざまな攻撃を誘発できたという。

2カ月後から攻撃が始まる、まずは暗号通貨のマイニング

ハニーポットを使った調査は2019年5〜12月に実施した。Trend Microは攻撃のハイライトを次のように月別に報告している。

- 2019年5月

5月6日にハニーポットを開設。Trend MicroはVNC(Virtual Network Computing)を使ってHMIマシンをオンラインで公開した。アクセス制御は行わず、幾つかのワークステーションで同じパスワードを使用した。攻撃を誘うため、Trend Microはシステムに関する“漏洩(ろうえい)した”情報を流布し、システムがハックされているかのように見せかけた - 2019年7月

7月24日に攻撃者が初めてシステムに侵入し、暗号通貨マイニングソフトを設置した。この攻撃者はその後数カ月にわたってシステムへの侵入を繰り返し、暗号通貨マイニングソフトを再起動した。なお、この時期にセキュリティ研究者が今回のハニーポットを見つけそうになったため、直接連絡を取っている - 2019年8月

さまざまな攻撃者がシステムに侵入するようになり、その中には調査活動を行った者や、システムをシャットダウンさせた者もいた

4カ月後からは複数のランサムウェア攻撃を受ける

- 2019年9月

システムに多くのハッカーが現れるようになった。最も注目に値するのは、9月22日にシステムにランサムウェア「Crysis」を感染させた攻撃者だ。この攻撃者は「TeamViewer」を介してランサムウェアを設置し、1万ドルの身代金を要求してきた。Trend Microは電子メールでこの攻撃者とやりとりし、身代金の減額交渉も行い、6000ドルまで値切った - 2019年10月

このころには、攻撃者がシステムに定期的に侵入するようになっていた。10月16日、ある攻撃者は、ハニーポットのロボティクスワークステーションにビーコンを送信させた。これは攻撃を広げる狙いと思われたが、10月21日に行われた別のランサムウェア攻撃によって妨げられた。この攻撃では、「Phobos」の変異種が使われた - 2019年11月

11月12日に興味深い攻撃が行われた。ランサムウェア攻撃を装いながら、実際はファイル名の変更を行っただけだった。この攻撃者は2日後の11月14日にシステムに再び侵入し、ファイルを削除して、注目を集めるためなのか、デスクトップでWebブラウザを立ち上げてポルノサイトを開き、放置していった - 2019年12月

Trend Microは、攻撃を受けたことで頻繁に仮想マシンを再起動しなければならず、特にランサムウェア攻撃で顕著に再起動が必要になった。実験期間中の最後の攻撃では、侵入者は工場を見て回っただけで、ログオフしてシステムから出ていった

Trend Microは今回の調査によって分かったことを次のようにまとめている。

産業制御システムやスマート工場を運用する企業は、適切なセキュリティ対策の徹底という観点から、今回の実験を反面教師として参考にできるというものだ。例えば、このような企業は、自社の機器とICSがインターネットから「見えない」ことを確認する必要がある。

同社はこうした企業などに向けて、ハニーポットとそれが誘発した攻撃に関する詳細と洞察をまとめたレポートを公開している。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

実装すべき39種類のセキュリティ IoT機器向けチェックリストをJPCERT/CCが公開

実装すべき39種類のセキュリティ IoT機器向けチェックリストをJPCERT/CCが公開

JPCERT/CCが公開したIoTセキュリティチェックリストには、IoT機器を安全に運用するために実装すべき39種類のセキュリティ機能が挙げられている。IoT機器の開発者がチェックすべきことと、利用者がチェックすべきことを併記した。 狙われるWebアプリケーション、何が起こるのか

狙われるWebアプリケーション、何が起こるのか

当連載ではWebアプリケーションのセキュリティがどのような状況にあり、どのような攻撃や防御策があるのかを紹介していく。第1回はWebアプリケーションがどのように狙われているのか、概要を紹介する。Webアプリケーションに向けた攻撃は数多く、規模も大きい。主に4つの部分が攻撃にさらされており、被害の内容は異なる。 スマートメーターのセキュリティ対策、カナダの大学が手法を開発

スマートメーターのセキュリティ対策、カナダの大学が手法を開発

ブリティッシュコロンビア大学の研究チームは、スマートメーターとスマートグリッドのセキュリティ対策を向上させる2種類の手法を考案した。この手法により、製造前の時点でIoT機器をセキュアにできるという。