ハッカーはとんでもないものを見てしまいました。あなたのジャージーです:こうしす! こちら京姫鉄道 広報部システム課 @IT支線(23)

情報セキュリティの啓発を目指した、技術系コメディー自主制作アニメ「こうしす!」の@ITバージョン。第23列車は「ビデオ会議のセキュリティ」です。

「こうしす!」とは

ここは姫路と京都を結ぶ中堅私鉄、京姫鉄道株式会社。

その情報システム(鉄道システムを除く)の管理を一手に引き受ける広報部システム課は、いつもセキュリティトラブルにてんてこ舞い。うわーん、アカネちゃーん。

「こうしす!@IT支線」とは

「こうしす!」制作参加スタッフが、@IT読者にお届けするセキュリティ啓発4コマ漫画。

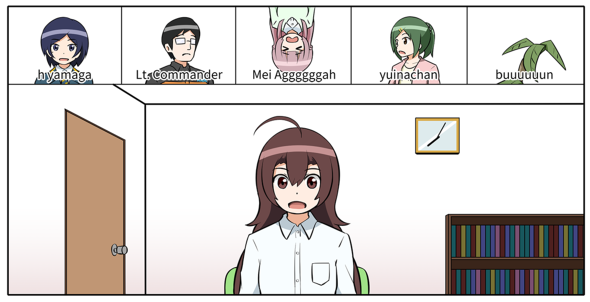

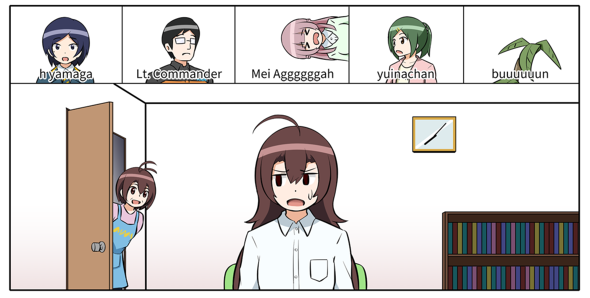

第23列車:重大インシデント

井二かけるの追い解説

今回のテーマは、ビデオ会議のセキュリティです。

新型コロナウイルス感染症(COVID-19)の影響で、リモートワーク(テレワーク)が急増しています。その中で一気に普及したのが、ビデオ会議です。

ビデオ会議は便利ですが、思わぬセキュリティ事故が発生しがちです。

1.家族などへの情報漏えい

家族などと同居している場合、ビデオ会議の会話内容が同居人に漏れてしまうことがあります。例えば、会話内容を聞かれたり、背後からのぞき込まれたり。また、単身でも、住居の壁が薄過ぎて隣の部屋の住人に会話内容を聞かれてしまうこともあり得るでしょう。

顧客情報など機密性が高い情報を取り扱う場合には、注意が必要です。

対策法の一つは、機密情報を話すときのルールをセキュリティ実施手順書などにあらかじめ定めておくことです。物理的な対策としては以下などが考えられるでしょう。

- 机の配置を工夫してのぞき込まれにくいようにする

- ヘッドフォンやイヤフォンを使用する

- そもそも機密情報を音声で話さず、テキストチャットなどで交換する

2.プライバシーの問題

ビデオ会議では思わぬものが映り込んでしまうことがあります。

角度的に映らないから大丈夫、バーチャル背景を設定しているから大丈夫だと思っていても、突然カメラが傾いたり、家族が来襲したりなど、さまざまなトラブルが起こります。下半身ジャージーがうっかりバレてしまったり、マンガなどの趣味がバレてしまったりすることがあるでしょう。会議後のカメラの切り忘れというのもよくあるトラブルです。

大抵は笑い話で済みますが、個人のプライバシーが同僚にさらされてしまうのは、一種のセキュリティ事故です。最悪の場合、社会的な死を招く場合もありますので、無視できないリスクといえるでしょう。

本来プライベートな空間である自室の映像を撮影しているということを踏まえ、次のような対策が考えられます。

不要不急なビデオ会議を避ける

1つ目は「不要不急のビデオ会議を避ける」です。音声会議や文字チャットで代替できる場面なら、ビデオ会議の利用を避けましょう。

業種にもよるかもしれませんが、そもそも出席者全員が絶対に顔を出さなければならない会議はそれほど多くないはずです。成果物のレビューや緊急事態の対応会議など、相手の感情にも配慮しなければならないような場面ではビデオ会議は効果的です。しかし、普段の会議で単に「寂しいから顔が見たい」程度の理由であれば、音声会議か文字チャットで代替できるかもしれません。

一部の企業で行われている「ビデオ会議を用いて従業員全員がきちんと椅子に座っているかどうか監視する」というのは、不要不急の最たる行為です。長時間ビデオ会議を行えば、それだけプライバシーに関する問題が発生するリスクも高まります。そのリスクの割に、サボる人は椅子に座っていてもサボりますし、サボらない人からも「そこまで自分は信頼されていないのか」という失望を招くことになります。

こうした不要不急のビデオ会議を避ければ、ネットワークトラフィックの削減にもつながります。筆者は、ビデオ会議の時でも可能な限り「SOUND ONLY」で参加することにしています。

バレて困らない服装で参加する

バレて困らない服装で参加するというのもリスク管理として大切です。あるいは「ジャー戦で何が悪い」と開き直るという方法もありますが……。

ビデオ会議終了後は、Webカメラにカバーを掛ける

Webカメラを使用しないときは、Webカメラにカバーを掛けたり、テープを貼ったりするのも良い方法です。外付けWebカメラであれば、USBポートから抜いておくこともできます。

これは、見た目も分かりやすく、ビデオ会議の退出忘れの対策になるだけでなく、マルウェアに盗撮されるような場合への対策にもなります。

ただし、緑の養生テープは透けて見えてしまうので注意してください。

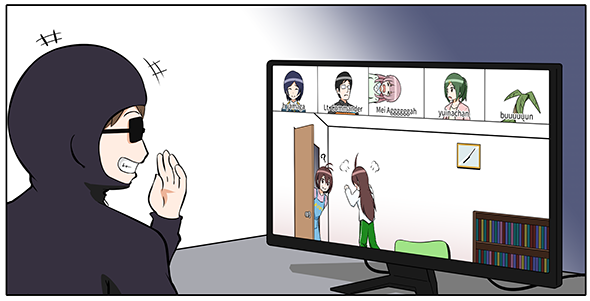

3.なりすまし、乱入のリスク

招待URLやミーティングIDなどを不正入手されることによって、イタズラで参加されたり、誰かになりすまして参加されたりするリスクがあります。招かれざる客によって、不快な動画を送りつけられたり、逆にこっそりビデオ会議の内容を録画されたりすることもあるかもしれません。

マンガの最後のコマは、そのような場面を想定したものです。

お使いのビデオ会議システムに参加パスワードが設定できるならば、必ず設定しましょう。また、招待URLやミーティングIDではなく、個別にユーザーIDを指定して招待する方法を実施できるのであれば、その方が安全で確実です。

4.ビデオ会議サービスの脆弱(ぜいじゃく)性や企業姿勢の問題

最後は、最も悩ましい問題です。

現在急速に普及しているビデオ会議システムのZoomは、多数の脆弱性や問題点が指摘されました。

参考記事

Zoomのセキュリティ問題はなぜ「修正だけでは済まない」のか 脆弱性の“捉え方”から解説しよう(ITmedia エンタープライズ)

結局、Zoomは使っても大丈夫なのか?(ITmedia ビジネスONLINE)

Zoom、北米のWeb会議の暗号キーを誤って中国データセンター経由にした問題について説明(ITmedia News)

その中で特に批判を呼んだのは、「E2E(エンドツーエンド)暗号化対応」をうたっていたにもかかわらず、過大広告であった点です。

一般に「E2E暗号化」という言葉には、単に通信路を暗号化することだけではなく、「通信内容はビデオ会議サービスの運営者も知ることができない」ことが期待されています。

E2E暗号化に対応していないWeb会議サービスでは、そのサービスの運営会社がその気になれば通信内容を盗聴できます。E2E暗号化に対応していれば盗聴リスクは低減できるため、その点で、E2E暗号化対応をうたっていたZoomは魅力的な選択肢でした。

期待されるE2E暗号化を実現するためには、少なくとも以下の要件を満たさなければなりません。

- A 「エンド」同士(参加者同士)で暗号鍵を共有すること

- B その暗号鍵をサービス運営者や第三者に知られないこと

しかし実際には、暗号鍵はZoomのサーバで生成され、サーバ上に保管されていたとみられます。従って、少なくとも前述の要件「B」を満たしていませんでした。そのため、Zoomの運営会社がその気になれば、通信内容を復号できる可能性がありました。そうなると、E2E暗号化に期待されていることが実現していないということになります。

この点が過大広告であると批判を呼びました。

とはいえ、ビデオ会議の多対多の通信においてE2E暗号化を実現するためには、複雑なプロセスが必要となります。そのため、1対1のE2E暗号化には対応していても多対多のビデオ会議ではE2E暗号化に対応していないサービスも存在します。

そのため、実質的にE2E暗号化への期待に応えられていなかったということそのものよりも、過大広告についての企業姿勢が問題であるといえるでしょう。

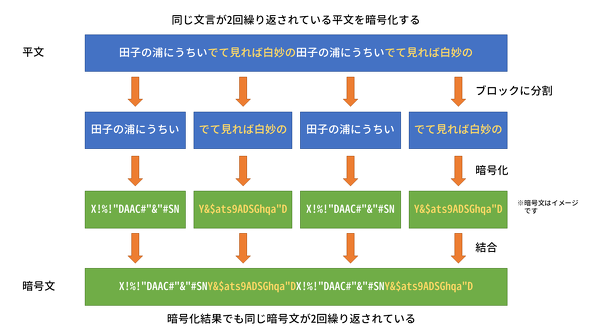

また、暗号化の際に、暗号利用モードとしてECBモード(Electronic Codebook Mode)が使用されていたという点もセキュリティの専門家から批判されています。

ECBモードは単純さ故に、元の平文のパターンを隠せません。また、反射攻撃にも脆弱であることなどから、使用が推奨されていません。

ECBモードとは

大きなデータの暗号化には、データを一定の長さのブロックに分割し、ブロックごとに暗号化処理が行われます。暗号利用モードによって処理方法は異なりますが、その中でもECBは、最も単純な方法です。

詳しい説明は割愛しますが、処理の概要のイメージを以下に図示します。

このように元の平文をブロックに分割した後は、ブロックごとに独立して、何の工夫もなく暗号化を行います。そのため、同じ内容のブロックが複数あれば、それらの暗号化結果は、全て同じとなります。従って、同じ暗号文のパターンが2回繰り返されていれば、暗号化前は同じ平文が2回繰り返されていたことが推測できます。このように、ECBモードでは元の平文のパターンを隠せません。

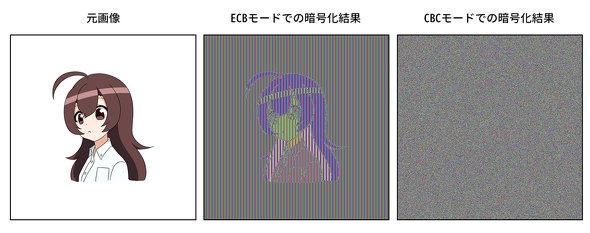

これをさらに分かりやすく可視化したものが以下の図です。1枚目は元画像(無圧縮ビットマップ画像)、2枚目はECBモードで暗号化したもの、3枚目は別のモード(CBCモード)で暗号化したものです。

図の例では、ECBモードで暗号化したものは、元画像の内容が見え透いてしまっています。

もちろん、ここまで分かりやすくパターンが見えるのは、説明のため、わざとアニメ調の無圧縮ビットマップ画像を用いているためです。

実際のビデオ会議では、データが圧縮されているため、ここまで分かりやすくパターンが見えることはないと考えられます。しかし、それでも圧縮方式や通信プロトコルを熟知した盗聴者であれば、ある程度通信内容を推測される可能性があるということには留意が必要です。

セキュリティの改善は一日にしてならず

ここで紹介したものも含め、多数の脆弱性が指摘されました。

これを受けて、Zoomの運営会社はセキュリティの改善に注力することを発表しており、実際に少しずつ改善が図られているようです。例えば、上記で紹介したECBモードに関する脆弱性は、Zoom Client 5.0.0で改善され、5月30日に全てのアカウントで有効になると公表しています。

しかし、もし問題の根幹が企業姿勢であるならば、その改善は決して容易ではないものと考えられます。

とはいえ、これはZoomだけの問題ではありません。

サービス運営会社が有名企業だから大丈夫、セキュリティ関係の認証を取得しているから大丈夫……ということはありません。実際、他のサービスにおいても脆弱性は次々と指摘されています。

結局のところ、サービスの運営会社が信頼できるか、どこまでのリスクを許容するか、に尽きます。

ユーザーとしては、技術的な仕様だけでなく企業姿勢も含めて信頼できる企業のサービスを利用すること、脆弱性などの情報収集を欠かさないこと、ソフトウェアアップデートを欠かさないこと、リスクを評価し対策すること、など地道な努力を着実に続けていくしかありません。

Copyright 2012-2017 OPAP-JP contributors.

本作品は特に注記がない限りCC-BY 4.0の下にご利用いただけます

筆者プロフィール

作画:リンゲリエ

「こうしす!」にて作画、背景を担当する傍ら、イラストやオリジナル同人誌の制作といった活動にも取り組んでいます。創作関係のお仕事が増え、ますますお絵描きが楽しくなる日々です。

原作:井二かける

アニメ「こうしす!」監督、脚本。情報処理安全確保支援士。プログラマーの本業の傍ら、セキュリティ普及啓発活動を行う。

「こうしす!社内SE 祝園アカネの情報セキュリティ事件簿」(翔泳社)2020年2月発売

- Webサイト:IBUTA Kakeru Web Site

- Twitter:@k_ibuta

解説:京姫鉄道

「物語の力でIT、セキュリティをもっと面白く」をモットーに、作品制作を行っています。

原作:OPAP-JP contributors

オープンソースなアニメを作ろうというプロジェクト。現在はアニメ「こうしす!」を制作中。

- Twitter:@opap_jp、@kosys_pr

- 公式サイト:Open Process Animation Project Japan(OPAP-JP)

- 貢献者一覧:こうしす!/クレジット

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

密っちゃイヤン♪

密っちゃイヤン♪

情報セキュリティの啓発を目指した、技術系コメディー自主制作アニメ「こうしす!」の@ITバージョン。第22列車は、「リモートワークのセキュリティ」です フェイスブックのザッカーバーグCEOは、なぜMacBookのカメラにテープを貼っていたのか

フェイスブックのザッカーバーグCEOは、なぜMacBookのカメラにテープを貼っていたのか

「Webカメラのセキュリティ」を甘く考えると、どんなリスクがあるか。セキュリティ企業のESETが自社のブログで注意を呼び掛けた 「ZoomとMicrosoft製品の2強」 J.D. パワーが日米でWeb会議システムを調査

「ZoomとMicrosoft製品の2強」 J.D. パワーが日米でWeb会議システムを調査

ジェイ・ディー・パワー ジャパンは、Web会議システムに関する消費者調査の結果を発表した。日本は、Web会議を利用し始めた時期は2020年2月以降が61%。新型コロナウイルス感染症が収束した後も、テレワークという働き方があってもよいと回答した割合は80%だった