Microsoftセキュリティチーム、「Azure」で仮想マシンを保護するためのベストプラクティスを紹介:Azureセキュリティスコアの使用、管理ポートの扱いなど

Microsoftのセキュリティインシデントレスポンスチームは、「Microsoft Azure」で仮想マシンを含むワークロードを保護するためのベストプラクティスを紹介した。

Microsoftのセキュリティインシデントレスポンスチームは2020年10月7日(米国時間)、クラウドセキュリティに関するベストプラクティスを紹介した。

Microsoftの検知/対応チーム(DART)とカスタマーサービスサポート(CSS)のセキュリティチームはユーザーのインシデントを調査する際、インターネットから攻撃を受けた仮想マシン(VM)を目にすることが多いのだという。

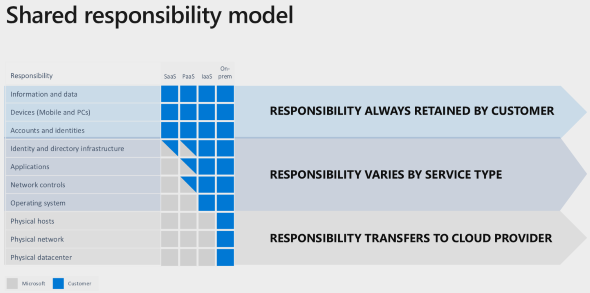

クラウドセキュリティの責任共有モデルでは、クラウドプロバイダーとユーザーがどのレイヤーに責任を持つのか理解しておく必要がある。

今回のベストプラクティスでは、クラウドプロバイダーと顧客の責任共有モデルが適用される対象の1つとしてVMを取り上げ、「Microsoft Azure」でVMを含むワークロードを保護するための7つの手法を紹介した。

(1)Azure DefenderのAzureセキュリティスコアをガイドとして使用する

「Azure Defender」(旧称:Azure Security Center)の「Azureセキュリティスコア」は、セキュリティ状態を数値化して示す。このスコアが100%であれば、ベストプラクティスに完全に従っていることになる。そうでない場合は、スコアとともに示される推奨事項の中で優先順位の高いものから取り組み、セキュリティ状態の改善を図る。以下のベストプラクティスの多くは、Azureセキュリティスコアに含まれている。

(2)VMの管理ポートをインターネットから分離し、必要な場合にのみ開く

リモートデスクトッププロトコル(RDP)は、Windows管理者の間で一般的なリモートアクセスソリューションだ。だが、そのためにサイバー攻撃の格好の標的となっている。

RDPのデフォルトポートを変更することにはあまり意味がない。なぜならサイバー攻撃ではポートの全範囲をスキャンすることが珍しくないからだ。

インターネットからAzure VMへRDPアクセスを許可している場合は、ネットワークセキュリティグループの構成を確認する必要がある。RDPを公開しているルールがあり、送信元IPアドレスがワイルドカード(*)となっていた場合、そのVMは、すでにブルートフォース攻撃を受けている恐れがある。

VMがブルートフォース攻撃を受けているかどうかを判断するのは比較的簡単だ。少なくとも2つの方法がある。

- 「Azure Defender for Servers」(旧称:Azure Security Center Standard Edition)がブルートフォース攻撃のアラートを出していないか

- Azure Defender for Serversを使っていない場合は、「イベントビューアー」を開き、WindowsセキュリティイベントログをイベントID 4625(アカウントがログオンに失敗)でフィルタリングする。こうしたイベントが数秒または数分間隔で連続して発生していた場合は、ブルートフォース攻撃を受けていることになる

攻撃を受けやすいポートは他にもある。例えば、SSH(22)、FTP(21)、Telnet(23)、HTTP(80)、HTTPS(443)、SQL(1433)、LDAP(389)などだ。これらは公開されていることが多いポートの一部だ。ビジネス上の必要がない場合にもかかわらず、任意の送信元IPアドレスからの受信ネットワークトラフィックを許可していた場合、RDP同様、常に注意する必要がある。

Azure VMへの受信アクセスを管理する方法は幾つかある。

- ジャストインタイム(JIT)VMアクセスを使用する(Microsoftの公開情報)

- ネットワークセキュリティグループ(NSG)を使用する(Microsoftの公開情報)

- 「Azure Firewall」を使用する(Microsoftの公開情報)

(3)複雑なパスワード/ユーザーアカウント名の組み合わせを使用する

ビジネス上の理由でVMへ受信トラフィックを許可する必要がある場合は、そのVMへのアクセスを許可されるユーザーアカウントが、複雑なユーザー名/パスワードを使っている必要がある。そのVMがドメインに参加する場合は、VMにログオンする権限を持つドメイン内の全アカウントについて、注意を払わなければならない。パスワードレス認証または多要素認証(MFA)を必須にすることも検討すべきだ。

(4)OSへのパッチ適用を徹底する

ポートやサービスを公開する可能性が高いVMでは、OSの脆弱(ぜいじゃく)性が特に厄介な問題になる。公開される可能性が高いポートやサービスと組み合わされた場合、OSの脆弱性が致命的になりやすい。Microsoftは脆弱性の一つである「BlueKeep」(関連記事)を例に挙げた。

一貫したパッチ管理戦略が、全体的なセキュリティ状態の向上に大いに役立つ。

(5)サードパーティーアプリケーションを最新に保つ

アプリケーションは見過ごされがちな要素であり、VMにインストールされているサードパーティーアプリケーションは特にそうだ。可能なら常に最新バージョンを使用し、あらゆる既知の脆弱性パッチを適用すべきだ。

要注意のサードパーティーアプリケーションの一例として、「インターネットインフォメーションサービス(IIS)」で使われているサードパーティーCMS(コンテンツ管理システム)アプリケーションがある。

(6)脅威を積極的に監視する

Azure Defender for Serversを利用して、脅威を積極的に監視することが重要だ。

Azure Defenderは機械学習を使って、Microsoftシステムとサービス全体にわたってシグナルを分析し、環境への脅威についてアラートを出す。前述したように、こうした脅威の一例がRDPブルートフォース攻撃だ。

(7)Azure Backupを使う

(1)から(6)までの対策が万全であっても、バックアップを取っておくことは常に推奨される。予期しない攻撃やユーザーの操作ミスなどに対応しなければならないからだ。

注意しなければならないのはAzureに仮想マシンをバックアップするように指示しない限り、自動バックアップは適用されないことだ。だが、「Azure Backup」で自動バックアップをオンにするには数回クリックするだけで済む。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

コンテナ・DevOps時代のセキュア開発を問う――セキュリティバイデザインがもう避けては通れない理由

コンテナ・DevOps時代のセキュア開発を問う――セキュリティバイデザインがもう避けては通れない理由

クラウドやコンテナ、マイクロサービスが主流になりつつある現在、セキュリティバイデザインという考え方をどのように発展させ、適用させていけばいいのだろうか。 クラウドをめぐる10の誤解

クラウドをめぐる10の誤解

クラウドコンピューティングをめぐる混乱やハイプ(誇大宣伝)が続いている。CIOは、今も根強く流布しているクラウドに関する主な俗説に注意する必要がある。本記事ではクラウドに関する最新の10の誤解をお届けする。 Windows Server, version 1909が正式リリース――「プロセス分離モード」の制限が緩和

Windows Server, version 1909が正式リリース――「プロセス分離モード」の制限が緩和

2019年11月13日(日本時間)、Windows 10の最新バージョン「Windows 10 November 2019 Update(バージョン1909)」が正式リリースされた同日に「Windows Server, version 1909」も正式にリリースされました(Visual Studioサブスクリプションなどでは10月に提供開始)。Azure Marketplaceでも間もなく利用可能になるはずです。