「ゼロトラスト」は何を信じてアクセスを許可するのか――テレワーク前提の企業へゼロトラストを展開する方法:働き方改革時代の「ゼロトラスト」セキュリティ(8)

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする連載。今回は、ゼロトラストを企業や組織へどのように展開するかについて。

コロナ禍によるソーシャルディスタンスは、これまで当たり前のように行われてきた「オフィスで働く」という常識を一変し、テレワークを新たなスタンダードとして考えざるを得ない時代となりました。

働き方改革やデジタルトランスフォーメーションといったデジタルテクノロジーの活用とともに注目を集めているゼロトラストについて紹介する本連載『働き方改革時代の「ゼロトラスト」セキュリティ』では、連載第5回からNIST(National Institute of Standards and Technology:米国立標準技術研究所)の「SP 800-207 Zero Trust Architecture」から、ゼロトラストの本質的な理解と定義を紹介してきました。

前回紹介した「ゼロトラストアーキテクチャを構成する論理コンポーネント」に続き、今回は、ゼロトラストを企業や組織へどのように展開するかを見ていきます。

テレワークやマルチクラウドを推進する企業や組織への展開

NIST SP 800-207の第4章では、展開シナリオや利用ケースを紹介しています。

企業や組織のネットワーク形態は、テレワークが中心だったり、マルチクラウドを利用していたりなどさまざまです。多くの場合、既に何らかのセキュリティ対策が行われています。このような環境へのゼロトラストの展開では、従来の境界型のセキュリティ施策とゼロトラストがある程度の期間、混在した状態が続きます。

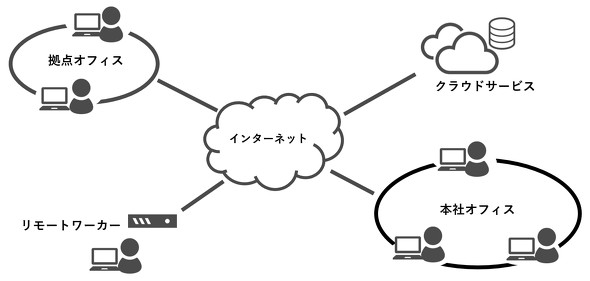

多くの企業や組織では、どこかに本社オフィスがあり、拠点や従業員の自宅などネットワーク的に分離され、地理的に分散した場所から接続する形態が採られています。本社オフィスでは、会計システムや人事管理システムなど重要な情報を持った社内システムが運用されています。拠点や従業員の自宅からは、インターネット経由のVPNを通じて本社オフィスのネットワークにアクセスし、社内システムを利用して業務を行います。

2020年4月の緊急事態宣言下では、これまで本社オフィス内で勤務していた従業員が一斉にテレワークに移行したため、VPN装置の帯域やライセンスが逼迫(ひっぱく)し、業務に支障をきたしたケースが数多く発生しました。

さらに、昨今では企業内の情報システムだけではなく、さまざまなクラウドサービスの活用が進んでいます。「Microsoft 365」のような統合オフィス環境をはじめ、顧客管理、営業管理、経費精算といった企業の業務の中心となるシステムが次々にSaaSとして提供されており、複数のクラウドを組み合わせて使用するケースも一般的になっています。

このような環境でゼロトラストを実装するためには、どのような点に注意すべきでしょうか。

このようなケースでは、ゼロトラストのコンポーネントであるPE(ポリシーエンジン)とPA(ポリシーアドミニストレーター)をクラウドサービスとしてホストした上で、従業員が利用するコンピュータにインストールした「エージェントモデル」や、インターネット上に設置された「リソースポータルモデル」を適用します。

エージェントモデルは、従業員のコンピュータに「エージェント」と呼ばれるソフトウェアをインストールし、その端末から企業のリソースにアクセスする際、エージェントを経由して接続します。エージェントはリソースへのリクエストに応じてPEやPAとやりとりし、許可される場合のみ従業員が要求したアクセスを許可する方式です。エージェントがインストールされているコンピュータからのみ接続が許可されるため、比較的強固なセキュリティが確保できる半面、BYOD(Bring Your Own Device)のようにエージェントソフトを導入できないコンピュータからのアクセスは基本的にできなくなります。

リソースポータル型モデルでは、インターネット上に「リソースポータル」と呼ばれる企業の情報リソースが集約された入り口となるポータルを設置します。インターネットを経由して指定のポータルにアクセスできればリソースの利用を始められるため、どのコンピュータからでもアクセスが可能です。

クラウドリソースにアクセスする際に従来のVPNモデルのように本社オフィスのネットワークを経由させてしまうと、本社オフィスのネットワークが逼迫(ひっぱく)する恐れがあります。ゼロトラストの導入においては、PEやPAといったコンポーネントはクラウド上に設置することが推奨されます。

従来、本社のネットワークにアクセスを集約し、VPNの認証という暗黙の信頼に依存していたセキュリティと比較すると、インターネット上に設置されたPEやPAを利用するモデルは、「ネットワークの内側・外側」を意識しない形態になっているのが分かると思います。

ゼロトラストを導入することで、従業員は逼迫したVPNでストレスを感じながら仕事をする必要はなく、フルスピードのインターネットでさまざまなクラウドサービスに適切にアクセスしながら仕事を進められます。アクセスポリシーの設計によっては、同じ従業員でも、指定された端末からは機密度の高い情報にアクセスでき、自分が所有するスマートフォンからは福利厚生サイトのようなある程度機密性の低い情報にしかアクセスできないなど、利用するデバイスやシチュエーションに応じたアクセス制御が可能になります。

ネットワークの内側の脅威に目を向け、リソースアクセス単位での認証を可能にしたゼロトラストが、現代のデジタル業務環境にフィットした考え方として注目されている理由がここにあります。

ゼロトラストは何を信じて、アクセスを許可するのか

ここまでゼロトラストのコンポーネントやその展開方法を紹介してきましたが、PEやPAといったゼロトラストのアクセスを制御するコンポーネントが、どのような考え方でアクセスを許可するのかについて解説します。

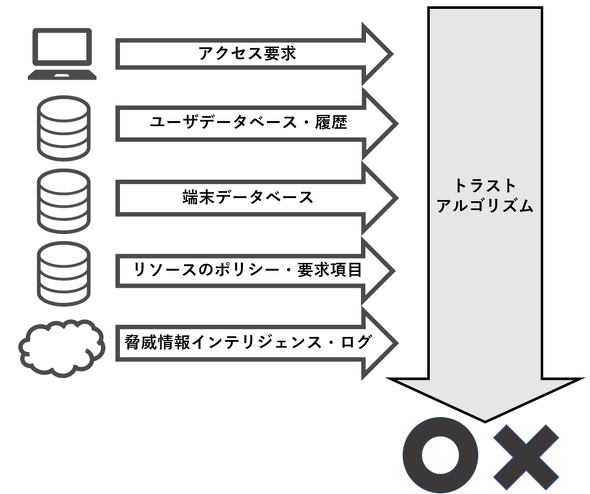

ゼロトラストは、多くの場合「全く信頼しない=ゼロトラスト」という形で紹介されますが、現実には「トラストアルゴリズム」(信頼するためのアルゴリズム)によってアクセスを制御しています。

では、どのような情報を基にリソースへのアクセスを制御しているのでしょうか。

上の図で説明されるように、「ゼロトラストにおける信頼判定」といえるトラストアルゴリズムは複数の入力を参考に、アクセスを判定しています。

アクセス要求では、どのようなリクエストが誰によってリクエストされているのかをインプットします。その際、アクセスしてきた端末のOS、使われているソフトウェア(ブラウザバージョンなど)、パッチ適用レベルなどの情報も併せて送られます。企業の運用ルールとして、パッチ適用レベルが基準に満たないなどの理由により、この段階でアクセスを拒否する設定も可能です。

ユーザーデータベースや履歴からの入力では、誰がアクセスしてきたかに着目します。この場合の「誰」は人だけではなく、プログラムのプロセスなども含みます。アカウントIDや認証の結果、アクセス者の時間や場所などユーザーにまつわる情報と現在アクセスしているユーザーの入力情報を比較し、正当な利用者がアクセスしているのかどうかを判定します。

端末データベースからの入力では、企業が所有しているコンピュータ端末のリストや、OSのバージョンやパッチ適用レベルなどコンピュータの状態がアクセスを許可できるレベルにあるかどうか、ネットワークの場所などからアクセスが許可されるコンピュータか否かを判定します。

リソースの要求項目では、リソースとなるデータ提供サービスやシステムが持っているID、パスワードをはじめ、利用可能なIPアドレスの制限や多要素認証、端末設定などリソースごとの要求項目により判定します。

脅威情報インテリジェンスでは、サイバー攻撃などで利用された痕跡のあるIPアドレスやパケットデータ、ファイルなど、攻撃者にひも付くような情報がないかどうかを確認します。

これらの情報源からの入力や得られたスコアの重要度の組み合わせにより、ゼロトラストのアクセスポリシーであるトラストアルゴリズムを設計します。

設計したトラストアルゴリズムはPAによって、PEP(ポリシー施行点)で実行可能な形に変換されます。

ゼロトラストでは、ネットワークの内側・外側というような、壁を境界とした「暗黙の信頼」によるアクセスに代わって、従来セキュリティ上重要視されてきたさまざまな要素を可視化し、パラメーター化することでリソースへのアクセスを安全なものにしています。

世の中では、人と人とのコミュニケーションがデジタル化され、データがさまざまな場所に点在し、ネットワーク形態やデバイスが多様化しています。これは、状況に合わせてポリシーをリアルタイムに変化させ続けるゼロトラストが、これからのセキュリティスタンダードとして注目されている理由でもあります。

筆者紹介

仲上竜太

株式会社ラック

セキュリティプロフェッショナルサービス統括部 デジタルペンテストサービス部長

兼 サイバー・グリッド・ジャパン シニアリサーチャー

進化するデジタルテクノロジーをこよなく愛し、サイバーセキュリティの観点で新たな技術の使い道の研究を行うデジタルトラスナビゲーター。家ではビール片手に夜な夜なVRの世界に没入する日々。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

当社のゼロトラストはどこまで進んでいる? Microsoftが「ゼロトラストアセスメントツール」をリリース

当社のゼロトラストはどこまで進んでいる? Microsoftが「ゼロトラストアセスメントツール」をリリース

Microsoftは2020年4月2日(米国時間)、ゼロトラストセキュリティ対策状況の評価を支援する「ゼロトラストアセスメントツール」を開発したと発表した。ゼロトラストセキュリティフレームワークに基づくセキュリティ対策の取り組みが、どのような段階にあるかを、企業が判断するのに役立つという。 コンテナ、サーバレスなどクラウドネイティブに求められる「開発者に優しいセキュリティ」がゼロトラストな理由

コンテナ、サーバレスなどクラウドネイティブに求められる「開発者に優しいセキュリティ」がゼロトラストな理由

コンテナ、マイクロサービス、サーバレス、そしてアジャイル/DevOpsといった、デジタルトランスフォーメーション(DX)時代に求められる技術や手法を駆使した現在の開発では、どのようなセキュリティバイデザインが求められるのか。 「人とパケットは違う」――セキュリティの一線で活躍するエンジニアが語る「本当の信頼」とは

「人とパケットは違う」――セキュリティの一線で活躍するエンジニアが語る「本当の信頼」とは

「ゼロトラスト」のコンセプト発案者であるPalo Alto NetworksのJohn Kindervag(ジョン・キンダーバーグ)氏。農場の仕事に比べたらITの仕事は楽と笑顔で語る同氏がセキュリティに出会い、やがてゼロトラストという考えに至ったきっかけとは何だったのか。