日々増える「脆弱性」を何とかしたい企業に贈る、脆弱性管理を導入する前に検討すべき5ステップ:脆弱性管理の実践ポイント(終)

自社で脆弱性管理を実践しようと考えている企業のために、脆弱性スキャナーの種類や脆弱性管理のステップなどを解説する連載。最終回となる今回は、脆弱性管理を導入するための具体的なステップについて。

企業がスムーズに脆弱(ぜいじゃく)性管理に取り組めることを目指して、脆弱性スキャナーの種類や脆弱性管理のステップについて解説する本連載「脆弱性管理の実践ポイント」。

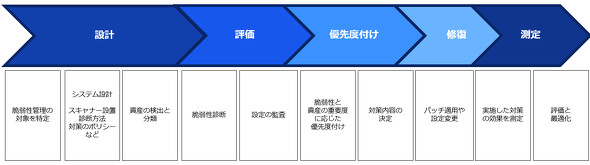

本連載の第1回では脆弱性スキャナーの種類と役割について、第2回では脆弱性管理の成熟度を向上させるための考え方について解説した。最終回となる今回は、脆弱性管理を導入する際に検討すべきステップについて説明する。連載の初めにも述べたが、いざ「脆弱性管理を実施しよう」とすると、意外と簡単にはいかない。そこで、脆弱性管理の導入という最初の1歩を踏み出すときに必要となる検討事項を下図にまとめた。

ここからは各ステップについて、詳細に解説する。

設計

脆弱性管理を導入する際の最初のステップは、管理対象を特定することになる。連載の第2回で述べたように、初めから全ての資産を対象にすることはハードルが高い。管理対象とする資産の選定に当たっては、サイバー攻撃の受けやすさ(インターネット公開サーバなど)、資産の重要度(機密情報を取り扱うデータベースなど)から判断するが、このときに意識すべきなのが「アタックサーフェース」という概念だ。アタックサーフェースは攻撃の対象となり得る機能やサービスを意味する。

例として、インターネットに公開しているWebサーバの場合を考えてみよう。Webサービス(TCP 80/443)はファイアウォールで許可されているため、インターネット側からのアタックサーフェースとなる。一方で、管理用のSSH(TCP 22)にはインターネット側からはアクセスできないので、内部ネットワーク上のアタックサーフェースだ。それぞれの資産が有するアタックサーフェースを正しく認識することで、管理対象とすべき資産の選定に役立てることができる。

次のステップはシステム設計だ。連載第1回で説明したように、脆弱性スキャナーには複数の種類があり、特性も異なる。同じスキャナーでも、「認証スキャン」と「非認証スキャン」のように複数の診断方法が利用できることもある。脆弱性管理の対象とする資産の種類やアッタクサーフェースに応じて、各種スキャナーをどのように配置し、どのようにスキャンするかを検討する。また、検出した脆弱性に対応する際の方針も、この段階で決めておくことを推奨したい。

資産の重要度やアタックサーフェースが持つリスク、脆弱性そのものの深刻度などを考慮して、48時間以内での対応、一定期間の容認など、対処の方針を定める。脆弱性管理マネジャーには、これらの分析を自動化するものもあるので、活用してもよい。その上で、対処する際のワークフローを決めておこう。電子メールなどで、サーバなどの資産の管理者に連絡するのが一般的だが、ITサービスマネジメント(ITSM)などのソリューションと連携させることで効率化を図ることもできる。

設計段階での最後のステップとしてお勧めするのが、資産の検出だ。エージェント型を除く主要な脆弱性スキャナーは、「ディスカバリモード」に対応している。脆弱性診断のように“深掘り”するのではなく、稼働中の資産の検出に特化した簡易的なスキャンのことだ。1つのIPアドレスのチェックに要する時間は短いので、サブネットやIPアドレスのレンジを対象に実行することができる。シャドーIT(野良サーバとも呼ばれる)の存在は脆弱性管理における重要な課題の一つであり、ディスカバリモードでのスキャンをあらかじめ実施することで、存在する全ての資産を確実に可視化したい。

評価

スキャナーを使用した脆弱性診断を実施する。診断自体はスキャナーが自動で行ってくれる。しかし、特に初回のスキャン実行時には注意が必要だ。まず、スキャン結果が適正かどうかを確認してほしい。インターネット公開サーバに対するインターネット側からのスキャンなど、ファイアウォールなどのセキュリティ機器を介したスキャンでは、スキャンに必要な通信がブロックされて適切な結果を得られない場合がある。

また、スキャンによって診断対象の資産が提供しているサービスが停止するなどの悪影響が出る可能性があることにも注意したい。もちろん、脆弱性診断でサービスが停止してしまうようなシステムは、サイバー攻撃を受けたらひとたまりもない。根本的にはシステム側の問題として検討すべき事案にはなるが、運用中のシステムの停止はビジネスへの影響が大きいのも事実だ。「ラボ環境で事前にテストする」「初回のスキャン実行時には有事に備えて技術者をスタンバイさせる」などの対策が考えられる。

脆弱性の診断と併せて実行したいのが、設定の監査だ。不要なプロセスやサービスの実行、不適切なユーザー登録やパスワード設定などをチェックできる。脆弱性管理という本連載のトピックからは若干外れるが、主要な脆弱性スキャナーで利用可能な機能なので活用したい。ただし、“不要”か否かの基準の策定、それらをチェックするための監査設定の作成など、導入準備に手間がかかる機能でもある。初期導入時から実施するのではなく、成熟度を向上させる中で実施を検討してもよい。

優先度付け

脆弱性診断を実行すると、通常、非常に数多くの脆弱性が検出される。全ての脆弱性に迅速に対処するのが理想だが、対処するリソースの問題や運用の継続性確保などの理由から困難なのが実情だ。そこで、設計段階で策定した方針に従って対処すべき脆弱性の優先度を決定する。繰り返しになるが、脆弱性管理マネジャーには、これらの分析を自動化するものもある。脆弱性や対象製品に対する詳しい知識が必要な優先度付けの作業を自動化できるため、運用の負荷を大幅に削減できる。活用をお勧めしたい。

優先度付けの作業が完了したら、こちらも設計段階で決めたワークフローに従って対処を進める。ITSMなどのソリューションと連携させている場合には、サーバなどの資産のシステム管理者への通知やチケット管理も自動化できる。

修復

セキュリティパッチの適用や設定の変更によって脆弱性に対処するステップとなる。ITSMなどのソリューションと連携させることで、進捗(しんちょく)状況を管理することもできる。

測定

脆弱性に対する対処が適切だったかどうかを確認するステップ。修復スキャン(Remediation Scan)を実行して、脆弱性がなくなったことをチェックするのが一般的だ。脆弱性マネジャー上で、対象となる資産、脆弱性を指定して実行できる製品が多い。

最後に、個々の脆弱性に対する対処を測定することに加えて、脆弱性管理の一連のサイクルの中で見つかった問題点や改善可能な点を検討する。想定した通りにリスクは軽減できたのかどうか、策定した方針で定めた時間内に対策は完了したのかどうか、ワークフロー上の問題点などを確認し、脆弱性管理のサイクルの改善を試みたい。

連載の終わりに

脆弱性は、日々、新しいものが発見されている。脆弱性管理の導入後は、今回説明したステップを継続的に繰り返すことで新たな脆弱性に対処していくことになる。連載第2回で紹介したように、脆弱性管理の成熟度を向上させていくことも必要だ。

本連載を通じて、読者の皆さまが脆弱性管理についての理解を深めることができ、今後の導入、改善の一助となったことを願いたい。

筆者紹介

花檀 明伸

テナブル・ネットワーク・セキュリティ・ジャパンのセキュリティエンジニア。脆弱性スキャナーの「Nessus」の他、IT/OTを統合した包括的なセキュリティ製品「Tenable.io」「Tenable.sc」「Tenable.ot」などを担当。ネットスクリーン・テクノロジー、シスコシステムズ、ファイア・アイなどのセキュリティ企業を経て2016年から現職。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

そもそも「脆弱性」とは何なのか――WannaCry後&リモートワーク時代の脆弱性対策

そもそも「脆弱性」とは何なのか――WannaCry後&リモートワーク時代の脆弱性対策

脆弱性対策の重要性を基本から説明し、脆弱性スキャナー/管理システムの有効性を説く連載。初回は、脆弱性とは何か、今注目すべき理由について。 なぜ、「脆弱性」はなくならないの?

なぜ、「脆弱性」はなくならないの?

サイバーセキュリティの“基礎の基礎”をおさらいする本連載。今回はソフトウェアに「脆弱(ぜいじゃく)性」が生まれてしまう理由や、開発者/利用者として可能な脆弱性への対処方法について解説します。 SCAP(セキュリティ設定共通化手順)とは何か――CVE、CVSS、CPEについて

SCAP(セキュリティ設定共通化手順)とは何か――CVE、CVSS、CPEについて

本連載では、グローバルスタンダードになっている「SCAP」(セキュリティ設定共通化手順)、およびそれを基にシステム構成や脆弱性の検査を行うためのOSSツール「OpenSCAP」や、その周辺の技術、用語などを紹介する。初回は、SCAPの概要について。