公開サービスの80%、安全な構成でないと24時間以内に侵害される:Palo Alto Networksがクラウドサービスのリスクを調査

Palo Alto Networksは、パブリッククラウドで公開された安全ではない構成のサービスに対する攻撃について調査した。大規模なハニーポットインフラを使用した調査だ。クラウド環境で最もよく見られる設定ミスの一つは、安全ではない状態で公開されたサービスだからだ。

セキュリティベンダーのPalo Alto Networksのグローバル脅威インテリジェンスチーム「Unit 42」は2021年11月22日(米国時間)、パブリッククラウドで公開されている安全ではない構成のサービスに対する攻撃についての調査結果を発表した。320ノードから成る世界規模のハニーポットインフラを使用した調査だ。

Unit 42はハニーポットインフラに、「RDP」(Remote Desktop Protocol)、「SSH」(Secure SHell)、「SMB」(Server Message Block)、「Postgres」データベースの多数のインスタンスをデプロイした。320のハニーポットのうち80%が24時間以内に侵害されたという。1週間以内には全てのハニーポットが侵害された。

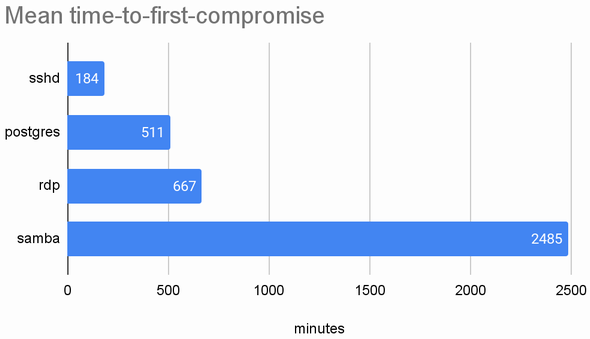

一般に侵害が起こるまでの平均時間は、そのアプリケーションを標的とする攻撃者の数に反比例する。攻撃者の数が増えると、そのアプリケーションが最初に侵害されるまでの時間が短くなる。

Unit 42による調査結果のハイライトは次の通り。

・最も攻撃されたアプリケーション

SSHに対する攻撃者と侵害イベントの数は、他の3つのアプリケーションよりもはるかに多かった。

・攻撃された回数

最も攻撃されたSSHハニーポットは、1日で169回も侵害された。なお、SSHハニーポットは平均して1日で26回侵害された。

・激しい攻撃者

1人の脅威アクターが、世界中に散らばる80のPostgresハニーポットのうち96%を、30秒以内に侵害した。

・攻撃用IPアドレスは使い捨て

攻撃者のIPアドレスの85%は、1日だけ観察された。この数字は、レイヤー3のIPベースファイアウォールは効果がないことを示している。攻撃者が同じIPアドレスを再利用して攻撃することは、めったにないからだ。今日作成された悪意あるIPアドレスのリストは、明日には古くなっている可能性が高い。

Unit 42は「脆弱(ぜいじゃく)性を管理するスピードは通常、日単位や月単位だ。攻撃者がわれわれのハニーポットの一部を数分で発見し、侵害したことは衝撃的だった。今回の調査は安全ではない構成の公開サービスのリスクを浮き彫りにした。セキュリティ問題を迅速に緩和し、パッチを適用することの重要性をあらためて示した結果だ」と述べている。

ファイアウォールは役に立つのか、立たないのか

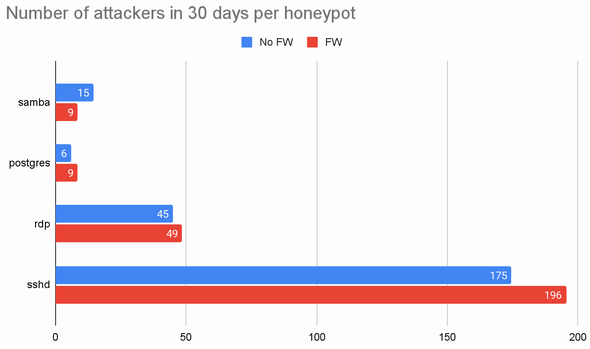

今回の調査では毎日70万個以上のスキャナーIPが確認された。Unit 42は、ネットワークスキャントラフィックを積極的にブロックすることで、攻撃者がハニーポットを発見するのを防ぎ、攻撃回数を減らすことができるかどうかを調べた。

この仮説を検証するために、48のハニーポットからなる実験グループを作り、既知のネットワークスキャナーからのIPをブロックするファイアウォールポリシーを適用した。ファイアウォールポリシーでは、過去30日間に特定のアプリケーションを毎日スキャンしていたIPをブロックした。各ファイアウォールポリシーはアプリケーションや日によって、600〜3000の既知のスキャナーIPアドレスをブロックしたことになる。

ファイアウォールに効果はあったのだろうか。次の図は各ハニーポットで観測された攻撃の数を、対照群(ファイアウォールなし)と実験群(ファイアウォールあり)で比較したものだ。2つのグループの間には有意な差が見られず、既知のスキャナーIPをブロックしても攻撃を軽減する効果はないことが分かった。

どうすれば設定ミスを防ぐことができるのか

今回の調査のように認証情報が弱いといった設定ミスは、クラウドネイティブなアプローチを取ることで防止、修正できるという。システム管理者の戦略として推奨されるのは次のような対策だ。

・特権ポートが開かれないようにガードレールを作る

「Amazon Web Services」(AWS)の「AWS Service Control Policies」や「Microsoft Azure」の「Azure Firewall Management」を使用する。

・監査ルールを作成する

開いているポートや公開されているサービスを全て監視する。例えば、「AWS Config」やオープンソースのクラウドインフラスキャンツール「Checkov」、Palo Alto Networksの「Cloud Security Posture Management」といったツールを利用する。

・自動化された応答、修復ルールを作成する

ルールによって設定ミスを自動的に修正できる。例えば、「AWS Security Hub」やPalo Alto Networksの「Prisma Cloud Automated Remediation」などが利用できる。

・アプリケーションの手前に次世代ファイアウォールを導入する

例えばPalo Alto Networksの「VM-Series」や同「Web Application Firewall」(WAF)で悪意のあるトラフィックをブロックする。

どうやって調査したのか

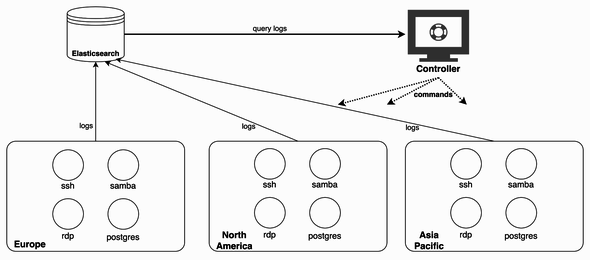

今回の調査は2021年7〜8月に実施された。Unit 42は北米やアジア太平洋、欧州に320のハニーポットをデプロイした。このハニーポットインフラで観察された攻撃の時間や頻度、発信元を分析した。

ハニーポットインフラの構成 ハニーポットからのログを、全てElasticsearchクラスタに集約した。コントローラーサーバがログを継続的に監視し、各ハニーポットの健全性をチェックした。危険なイベントが検出されたり、仮想マシンが応答しなくなったりすると、コントローラーは仮想マシンとアプリケーションを再デプロイした(出典:Palo Alto Networks)

4種類のアプリケーション(SSH、Samba、Postgres、RDP)をハニーポットインフラ全体に均等にデプロイした。意図的に、「admin:admin」「guest:guest」「admin:password」のような弱い認証情報を持つアカウントを幾つか設定した。これらのアカウントはサンドボックス環境で、アプリケーションへの限定的なアクセスを許可する。脅威アクターがこれらの認証情報によって認証に成功し、アプリケーションへのアクセスを取得するというイベントが検出されると、ハニーポットをリセットし、再デプロイした。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

ハニーポットの実験で1分当たり70件の攻撃を受ける――Comparitech.com

ハニーポットの実験で1分当たり70件の攻撃を受ける――Comparitech.com

比較サイトComparitech.comが、ハニーポットを使ったサイバー攻撃の調査結果を発表した。ハニーポットに対して24時間で10万1545件、1分当り70件の攻撃が加えられたという。 狙われるWebアプリケーション、何が起こるのか

狙われるWebアプリケーション、何が起こるのか

当連載ではWebアプリケーションのセキュリティがどのような状況にあり、どのような攻撃や防御策があるのかを紹介していく。第1回はWebアプリケーションがどのように狙われているのか、概要を紹介する。Webアプリケーションに向けた攻撃は数多く、規模も大きい。主に4つの部分が攻撃にさらされており、被害の内容は異なる。 偽の文書を大量に自動生成して知財を保護するAIシステムを設計、ダートマス大

偽の文書を大量に自動生成して知財を保護するAIシステムを設計、ダートマス大

ダートマス大学の研究チームは、AIを用いて偽の文書を大量に自動生成し、医薬品設計や軍事技術のような知的財産を保護するシステム「WE-FORGE」を設計した。人手を借りることなく、本物と見分けることが難しい文書を大量生成することで、攻撃者にコストを強いることが目的だ。