GitHubが「2023年末までに全アカウントを2要素認証形式で保護する」と発表:2022年5月時点で使っているのはアクティブユーザーの約17%

ギットハブ・ジャパンは、GitHub.comの全アカウントに対して「2023年末までに2要素認証形式を有効化する」と発表した。

ギットハブ・ジャパン(以下、GitHub)は2022年5月16日、GitHub.comの全アカウントに対して「2023年末までに2要素認証(2FA)形式を有効化する」と発表した。

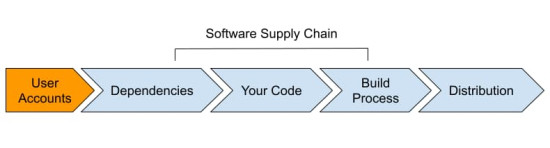

GitHubは「ソフトウェアサプライチェーンのスタート地点は開発者であり、その開発者のアカウントは頻繁にソーシャルエンジニアリングの攻撃やアカウント乗っ取りの標的にされる。そのため、開発者をこうした攻撃から保護することはソフトウェアサプライチェーンの安全性確保にとって最重要事項だ」としている。

大半のセキュリティ侵害はアカウントに対する攻撃がきっかけで始まる

同社がアカウントのセキュリティを強化するきっかけとなったのは2021年11月に発生した、npmパッケージの乗っ取り事件だ。GitHubによると「大半のセキュリティ侵害は、ソーシャルエンジニアリング攻撃や認証情報の盗用または漏えいなど、低コストの攻撃が関係している」としている。

侵害されたアカウントは、プライベートコードを盗んだり、コードに悪意のある変更を追加したりすることに使われる。そのためGitHubは「侵害されたアカウントに関連付けられている個人や企業だけでなく、攻撃を受けたコードを利用する全てのユーザーも危険にさらす」と注意を促している。

2FAはこうした攻撃に対する“強力な防衛線”になるにもかかわらず、GitHubの調査によるとソフトウェア開発エコシステム全体での2FAの採用率は低い。

2022年5月時点で2FA形式を使用しているのは、GitHub.comのアクティブユーザーの約16.5%、npmユーザーの約6.44%にすぎないという。

GitHubはソフトウェア開発者を保護するために、不正アクセスを受けたユーザーパスワードを見つけて無効化する、WebAuthnセキュリティキーに対応する、パッケージ管理システム「npm」のパブリッシャーを強化されたログイン検証に登録するといった取り組みを実施してきた。2022年5月末には上位500パッケージの全メンテナーに対して2FAを必須にする予定だ。利用するユーザー数が500人を超えているか、毎週のダウンロード数が100万回を超えるメンテナーについては2022年第3四半期までに2FAを必須にするという。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

Log4j脆弱性に55万件のアラート送信も――GitHubで安全なソフトウェアを作成する5つの簡単な方法とは

Log4j脆弱性に55万件のアラート送信も――GitHubで安全なソフトウェアを作成する5つの簡単な方法とは

GitHubは、「GitHub」のネイティブツールや機能を活用してより安全なソフトウェアを作成する5つの方法を紹介した。 クリティカルなインフラストラクチャのIT融合に関するセキュリティ対策の前提とは

クリティカルなインフラストラクチャのIT融合に関するセキュリティ対策の前提とは

CIO(最高情報責任者)やサイバーセキュリティリーダーにとって、クリティカルなインフラストラクチャのサイバーフィジカルシステムに注意を払い、これらに関する将来予測を踏まえてセキュリティ対策を立てることは、これまで以上に重要になっている。 「GAFAM」から学ぶ、自動テスト手法――アジャイル開発で単体テストの“確からしさ”を検証する、ミューテーションテストとは

「GAFAM」から学ぶ、自動テスト手法――アジャイル開発で単体テストの“確からしさ”を検証する、ミューテーションテストとは

海外の先進的企業の事例を基にテスト自動化に使われる手法を解説する本連載。第1回は、アジャイル開発において単体テストを検証する「ミューテーションテスト」について。