ランサムウェアがCEOを脅迫――経営層も巻き込んだリアルな「訓練」をfreeeが実施できた理由:「多くの工数がかかりそう」「技術的に難しそう」な訓練、なぜできた?

「標的型攻撃で情報を盗まれ、本番環境のデータベースとシステムを破壊されて、CEOが脅迫される」という、リアルな「インシデント対応訓練」を行って話題となったfreee。「ITmedia Cloud Native Week 2022 夏」では、この訓練を指揮した、同社PSIRTマネージャーの、ただただし氏が、こうした訓練の実施を可能にしたクラウドネイティブな同社の業務環境や組織風土について講演した。

ビジネスを支えるITインフラとしてクラウドの導入や活用が一般的になる中、企業には、オンプレミス時代とは異なるリスク管理が求められている。業務やサービスを支えるインフラが、クラウド上にあることを前提に、新たなセキュリティポリシーやBCP(事業継続計画)を策定する企業も多い。

しかし、実際に何らかの問題が発生した際、組織や個人がそれに適切に対処する行動を取れるかどうかは、文書化された「ポリシー」や「計画」とは別の問題だ。大規模災害の発生を想定し、非常時のアクションについて身をもって学ぶ「BCP訓練」が必要とされているのと同様、巧妙で悪質なサイバー攻撃に直面した際、組織が適切に対処できるように備える上で「インシデント対応訓練」の実施は有用な取り組みといえる。

クラウド会計サービスを提供するfreeeでは、2021年10月に「標的型攻撃によりセキュリティが突破され、ランサムウェアでCEO(最高経営責任者)に“身代金”が要求される」というリアルなシナリオに基づいたインシデント対応訓練を実施した。訓練を指揮したのは、同社でPSIRT(Product Security Incident Response Team)マネージャーを務める、ただただし(多田正)氏だ。PSIRTは、freeeのプロダクトやサービスに関わるセキュリティを守るチームとして組織されている。同社のセキュリティ対策は、社内の情報システムを担当するCSIRT(Computer Security Incident Response Team)と「PSIRT」の2チームが連携して行っている。

ただ氏は、2022年6月21〜23日にオンラインで開催された「ITmedia Cloud Native Week 2022 夏」において、こうした訓練を実施した背景や方法、加えて、通常業務への影響を最小限に留めながら、訓練の実施を可能にしたクラウドネイティブなシステム環境と、それを支えたチームの体制について紹介した。

大規模障害をきっかけに全社規模での「訓練」を毎年実施

2012年創業のfreeeは、「freee会計」をはじめとして、主に小規模法人、個人事業主を対象とした業務システムを、SaaSとして提供する企業だ。会計システムの他、人事労務、福利厚生、受発注処理、プロジェクト管理、資金調達といった、バックオフィス業務の効率化をサポートする多様なサービスを展開している。

「freeeのプラットフォーム上に経営に関わる全てのデータを集約してもらうことで、ビジネスや事業運営を、より効率的に行える環境を作っていくことを目指している。freeeにとっては、お客さまがプラットフォーム上に集約したデータを守っていくことが、極めて重要なミッションとなっている」(ただ氏)

全社規模での大規模な「インシデント対応訓練」を、定期的に行っている企業は「あまり多くない」と、ただ氏は言う。freeeがこうした訓練を行うようになったきっかけは、2018年10月に発生した、大規模なシステム障害とサービス停止だったという。その翌年より、毎年10月を「セキュリティ月間」とし、CIO(最高情報責任者)を中心とした「訓練」が、社内で企画されるようになる。

2019年には「部門ごとのミニ訓練」、2020年には「複数サービスの同時ダウン」を想定した大規模訓練が行われ、2021年には、経営層も関与する形での全社訓練になったといういきさつだ。

シンプルだが巧みに「弱点」を突くシナリオを用意

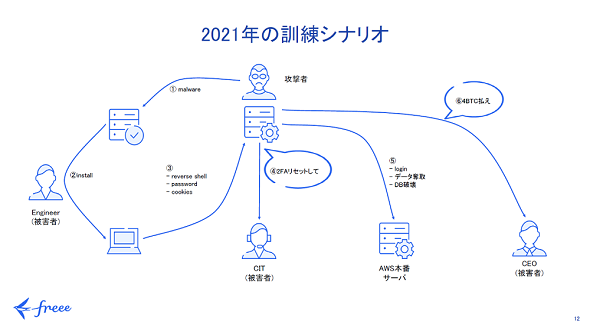

2021年の訓練が大きな注目を集めた理由の一つに、非常にリアリティーのあるシナリオが用意された点がある。「攻撃者がランサムウェアを用いて、freeeに金銭を要求する」という最終的な状況へ至る過程に、業務プロセスやワークフローに内在するセキュリティホールを巧みに突くようなシナリオが設定された。

具体的な流れとしては、

- エンジニアが業務でよく使っているオープンソースソフトウェア(OSS)のツールに、マルウェアを仕込む

- エンジニアが1をダウンロードし、インストールする

- 攻撃者はマルウェア経由で、さまざまな情報を窃取する

- 攻撃者は、抜き取ったCookieの情報からエンジニアに成り済まし、社内SNSに侵入する。SNSを通じて、情報システム部門に「携帯電話が壊れたので、社内システムに入る際の“二要素認証”をリセットしてほしい」と依頼する

- 攻撃者は、自分のスマートフォンで二要素認証をセットアップする

- 攻撃者はAmazon Web Services(AWS)の本番サーバに侵入。データを盗み、データベースを破壊する。この時点で、サービスは全て停止する

- 攻撃者は、CEOに対し「自分が入手したデータを公開されたくなければ、暗号通貨を入金せよ」と脅迫メッセージを送る

というものだ。特に4の「社員への成り済まし」は、テレワークを導入している企業は見落としがちで、かつリスクが大きなセキュリティホールとなり得るのではないだろうか。

ただ氏は、このシナリオを通じて「複合的なインシデントを想定することで、複数の観点から、リスクへの対処方法を見たかった」と話す。ポイントとしては「OSSなどを含む、サプライチェーンリスクへの対処」「侵入検知と対処」「テレワーク、ハイブリッドワークにおける適切な“本人確認”ルールの検討」「複数のサービスにまたがる大規模障害への対応」「ランサムウェアへの対応」などがあるという。

大規模な訓練を成功に導いたfreeeの備える「3要素」

この訓練について情報が公開された後、ネットではさまざまな反応があった。中には「うち(自社)ではとても、こんな訓練は実施できない」「大変な工数がかかりそう」「技術的に難しそう」といったものも散見されたという。

ただ氏は「なぜfreeeでは、経営層も巻き込んで、このような訓練ができたのか」について「“環境”“技術”“文化”の3つの要素がそろっていたことが大きい」と話す。

「環境」は、日常業務や開発、サービス運営のためのほぼ全てのシステムが、クラウド上に構築されていることを指す。

「freeeでは、ほぼ全ての業務を、Webブラウザを通じてクラウド上で行える。Webブラウザは、アプリケーション実行の“サンドボックス(砂場)”としての役割も果たしており、ローカルの端末から業務を容易に切り離せる。つまり、疑似的な攻撃で環境を壊しても、実際の業務に影響を及ぼさない端末をすぐに用意することができる」(ただ氏)

サービスの開発、運用環境については、クラウド上でテスト環境をコピーし、訓練用のものを用意した。訓練の進行状況を確認するための監視ツールについても、クラウドで提供されているものをインストールして利用したという。

2021年の訓練は、4人のメンバーが約2カ月(実質10日ほど)で準備したという。ただ氏は「障害訓練を低コストで実施できた背景としては、普段の業務環境が既にクラウドネイティブなものになっていたことが大きい」とした。

セキュリティ向上のために「チーム」と「文化」が果たす役割

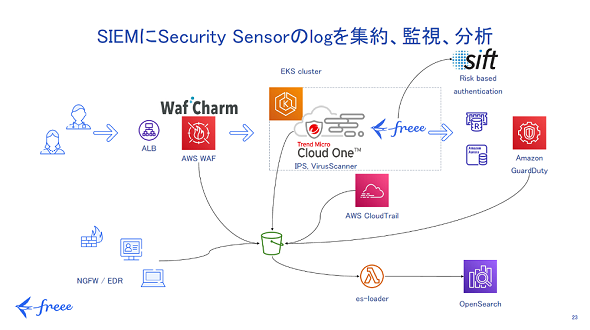

「技術」については、freeeに設置されているCSIRTとPSIRTの2つのセキュリティチームが連携し、普段から多層防御、運用監視の仕組みを構築してきたことが、訓練の企画と実施においても役立ったとする。

外部からの攻撃だけでなく、内部の脅威についても検知を行い、開発や運用のプロセスで生まれるセキュリティホールについては、脆弱(ぜいじゃく)性スキャナーを用いて検出を行う。多層に配備されたセキュリティセンサーで取得されたログデータは、SIEM(Security Information and Event Management)に集約し、解析を行った上で必要なアラートを自動的に発出する仕組みが構築されているという。

「サービス運用やセキュリティ対策において、ログを集約し継続的に監視できる体制は極めて重要。現在は、クラウドサービスをうまく活用することで、小規模な組織であっても比較的容易に必要な監視環境を作ることができる」(ただ氏)

3つ目の「文化」は、セキュリティチームの機動性や従業員全体のセキュリティリテラシーを継続的に高められる組織風土が培われていることを指す。

「まず、こうした訓練イベントに対する経営者の理解がある。セキュリティの向上とビジネススピードの向上の両立は、時にジレンマになることもある。しかし、経営者による適切な権限委譲とスペシャリストへの信頼があることで、少数精鋭でそのジレンマに立ち向かうことが可能になる」(ただ氏)

また、発生したインシデントに関する情報を全社で共有し、その「振り返り」から、組織としての学びを得る仕組みもあるという。

「インシデントが起きたとき、その引き金となった個人を責めるのではなく、それを報告したことを評価して、以後は同様のインシデントを“仕組み”で防いでいこうという文化がある。また、年に4回、全従業員を対象にアンケート方式でセキュリティ教育を行う“セキュリティチャレンジ”と呼ばれるラーニングイベントも開催するなど、組織のセキュリティリテラシーを継続的に向上していくための取り組みも定着している」(ただ氏)

講演のまとめとして、ただ氏は、業務やサービス提供のためのシステムが「クラウドネイティブ」であることのメリットを改めて強調した。

「これからは、ローカルな環境に何かを置いておくことはそれだけでリスクになるという認識が必要。業務プロセスの改善においては、基本的にWebブラウザという窓を通して業務を行える環境を作っていくことを考えるべきだ。今回の話はインシデント対応訓練が出発点だが、freeeの場合は“訓練をするためにクラウドネイティブにした”のではなく、“普段の環境がクラウドネイティブだったからこそ、訓練ができた”といえる。もし今後、こうした訓練を実施していきたいと考えている組織があれば、クラウドネイティブを起点として、取り組みを始めてみる方法もあるのではないだろうか」(ただ氏)

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

脆弱性を突いたサイバー攻撃にも有効な予行演習――ペネトレーションテストとゼロトラストセキュリティ

脆弱性を突いたサイバー攻撃にも有効な予行演習――ペネトレーションテストとゼロトラストセキュリティ

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする連載。今回は、ゼロトラストによるセキュリティ構築を進めている状況でも非常に有効なペネトレーションテストについて解説する。 企業の「ゼロトラスト」導入には何が必要か?――DXやSociety 5.0にもつながる“マンツーマンディフェンス”のセキュリティを手に入れるには

企業の「ゼロトラスト」導入には何が必要か?――DXやSociety 5.0にもつながる“マンツーマンディフェンス”のセキュリティを手に入れるには

ITmedia Security Week 2022夏の「クラウド&ゼロトラスト」ゾーンで、慶應義塾大学 環境情報学部 教授の手塚悟氏による基調講演「企業のゼロトラスト導入に向けて何から始めるべきか」が行われた。コロナ禍においてテレワークの普及が加速するいま、これまでのモデルから脱却し、ゼロトラストの概念を導入するに当たって、主にセキュリティ面における留意点を語るセッションだ。 日本は「アタックサーフェスを明確にすること」が苦手 トレンドマイクロがセキュリティの意識調査結果を発表

日本は「アタックサーフェスを明確にすること」が苦手 トレンドマイクロがセキュリティの意識調査結果を発表

トレンドマイクロは「法人組織のアタックサーフェス(攻撃対象領域)に関するセキュリティ意識調査」の結果を発表した。それによるとアタックサーフェスを明確に定義している企業は全世界で51.3%、日本は34.6%だった。