企業の「ゼロトラスト」導入には何が必要か?――DXやSociety 5.0にもつながる“マンツーマンディフェンス”のセキュリティを手に入れるには:ITmedia Security Week 2022夏

ITmedia Security Week 2022夏の「クラウド&ゼロトラスト」ゾーンで、慶應義塾大学 環境情報学部 教授の手塚悟氏による基調講演「企業のゼロトラスト導入に向けて何から始めるべきか」が行われた。コロナ禍においてテレワークの普及が加速するいま、これまでのモデルから脱却し、ゼロトラストの概念を導入するに当たって、主にセキュリティ面における留意点を語るセッションだ。

環境の変化、防御の変化

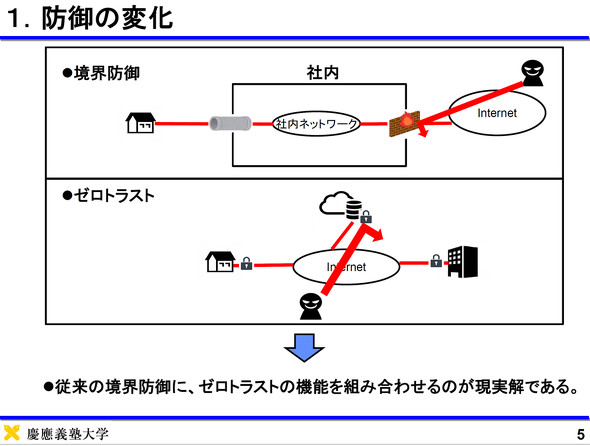

ゼロトラストの考え方は、よく「性善説から性悪説へ」と表現されることが多い。手塚氏はこれに加え、「ゾーンディフェンスから、マンツーマンディフェンスへの戦略変更」に近いと述べる。

テレワークが拡大し、システムもオンプレミスからクラウドに移行しつつある。さらには、サイバー攻撃も多様化、巧妙化するなど、現代のIT環境は大きな変化にさらされている。その結果、防御のモデルも変えねば対抗できない。そのモデルこそが、クラウドセキュリティであり、エンドポイントセキュリティであり、ゼロトラストだ。

「社内で仕事をしていて、社内ネットを使う。これは既に従業員がオフィス内に入れたということ、つまり安全策を1つクリアして作業しているという前提となる。だから、ITを利用する人も社内のデータに自由にアクセスできた。これはボーダー、つまり“境界”を区切り、物理的な施策によって安全性を確保した前提で利用する、性善説の考え方だ」(手塚氏)

ところが、コロナ禍の影響で、テレワークで仕事をする企業が増えた。これは社外の環境から、社内にアクセスするということだ。しかし、そのアクセスが不正なものなのか、それとも正式なID/パスワードを利用しているのか、さらにはそのIDを利用する人がなりすましをしていないかどうかが簡単には分からない。「だからこそ、考え方を性善説から性悪説にシフトせざるを得ない」と手塚氏は述べる。

「他の言葉を使うなら、これまではバスケットボールのゾーンディフェンスのようなもの。ゾーンを破られると簡単に得点される。この戦略を変え、マンツーマンディフェンスにしよう。ゾーンを定義するのではなく、リソースにアクセスするときに、それが攻撃者ではないかどうかを判断する。社内/社外の概念から、常にチェックし、都度チェックする概念への切り替えが必要だ」(手塚氏)

手塚氏は、これまでの境界防御に加えて、ゼロトラストの機能を組み合わせるのが現実解ではないかと考える。「境界線があいまいになるいま、従来の防御だけでは防げない。境界を侵入してくるだけでなく、エンドポイントも直接狙われる。だからこそ、ゼロトラストの考え方を組み合わせる」(手塚氏)

官民におけるクラウドの動向

いま、クラウドサービスを活用することはもはや当たり前だ。それは“官”の世界でも例外ではない。「世界最先端デジタル国家創造宣言・官民データ活用推進基本計画」(2017年5月30日閣議決定)および「デジタル・ガバメント推進方針」(2017年5月30日 高度情報通信ネットワーク社会推進戦略本部・官民データ活用推進戦略会議決定)では、政府情報システムにおいても「クラウド・バイ・デフォルト原則」が明言されており、今後はシステム環境がオンプレミスからクラウド型に変わることが国を挙げての基本方針だ。政府情報システムはクラウドサービスを、重要なツール、環境としている。

クラウドサービスのメリットは、これまでも多数挙げられている。「非常にバラ色な環境に見える。が、最も重要なのは、クラウドに入った人がさまざまなところにアクセスできては困る。そこを、ゼロトラストの考え方で、きっちりマンツーマンディフェンスを取れるようにする」(手塚氏)

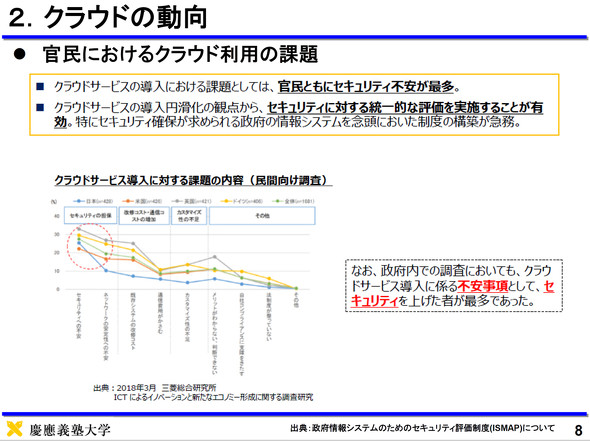

そうしなければならない理由の一つは、クラウド利用における最も大きな課題として挙げられるのが「セキュリティ」だからだ。民間企業に聞くアンケートにおいても、政府内の調査においても、クラウドサービス導入時の不安要素としてセキュリティが最多となることが多い。これをゼロトラストの考え方を駆使し、不安を払拭(ふっしょく)する必要がある。

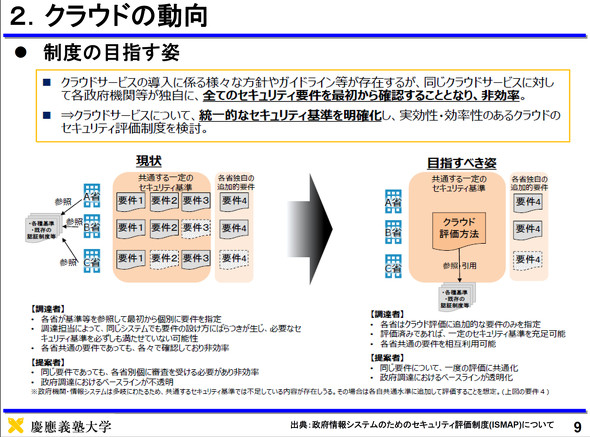

そのため、政府も統一的なセキュリティ基準を明確化し、実効性、効率性のあるセキュリティ評価制度を作ることが求められる。「現在、『政府情報システムのためのセキュリティ評価制度(ISMAP)』が作られており、これを基準として進めている。米国では政府機関向けクラウドセキュリティ基準として「FedRAMP」(Federal Risk and Authorization Management Program)というガイドラインが設けられており、これに従って国家安全保障レベルのクラウドを作っている。世界的な動きを踏まえ、日本はどうすべきか検討の余地があるが、まずは第一歩としてISMAPを作っている」(手塚氏)

では、どうやって“ゼロトラスト”を手に入れるか?

手塚氏はさらに、ゼロトラストの重要な資料を紹介する。まずは米国のグローバルスタンダート文書である、米国国立標準技術研究所(NIST)におけるSP800-207「ゼロトラスト・アーキテクチャ」だ。2020年8月に公開された資料で、ゼロトラストアーキテクチャの定義、7つの理念が明記されている。「グローバルスタンダードになり得る、影響力の大きな文書であり、勉強するにはまずこれを参照してほしい」と手塚氏は述べる。

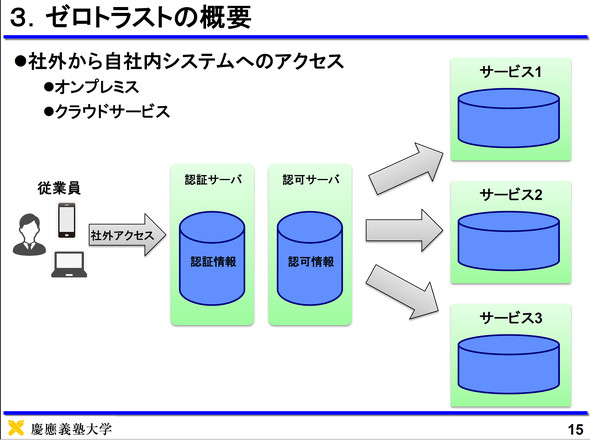

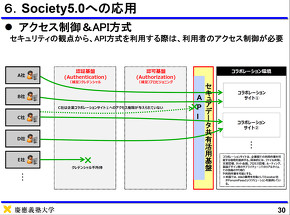

この中では、ゼロトラストアーキテクチャの要旨として、「これまでの境界防御から、ユーザー、リソースに焦点を当てた防御の移行である。これまで考えていた“暗黙の信頼性”を前提とせず、認証(Authentication)と認可(Authorization)の機能を有し、リソースアクセス時には必ずこれを確認するもの」とする。常にリモートからアクセスするので、企業におけるBYOD(Bring Your Own Devices)にも対応が可能だ。これまで企業の境界内には存在しなかったリソースを含めて対応が可能となる。

さらには、「ネットワークのセグメントではなく、対象となるリソースそのものを保護することを念頭に置いている。社外に置いてあるクラウド内にあるリソースを含め、資源、サービス、ワークフロー、ネットワークを保護することが重要だ」とSP800-207は述べている。

これを簡単な図で手塚氏は紹介する。従業員はシステムにアクセスする際、社外から認証サービスを通り、さらに認可サーバを通る。「まず、あなたは誰かを確認し、その後、あなたはどこにアクセスしてよいかを、認証サーバ、認可サーバで制御する。例えば新入社員がアクセスできるデータと、経営層がアクセスできるデータは異なる。それをハンドリングしコントロールするという概念が大変重要だ。社内システムにおいてもこのアクセスコントロールを固めていくことが、ゼロトラスト時代においては重要だ」(手塚氏)

こうすることで、さまざまな利点がある。経営者には、企業や従業員の生産性向上が挙げられる。DX(デジタルトランスフォーメーション)のきっかけになり、オンライン会議で移動時間を削減できて効率化を狙える。CIO(情報最高責任者)は社内、社外と区切ることがないので、社内ネットワークの負荷を考えなくてよくなり、アクセスコントロールに集中できる。CISO(情報セキュリティ最高責任者)もセキュリティレベルを向上させることができ、クラウドサービスは専門家が運用管理可能となり、セキュリティレベルの平準化も狙える。もちろん、従業員はいつでもどこでも、どの端末でもスムーズに業務に従事できる。

さらに重要になる「トラスト」という概念

手塚氏はさらに、「今後はセキュリティと同様に『トラスト』という考え方が重要になる」と指摘する。「これはゼロトラストとセットとなる概念であり、Society 5.0時代のイノベーションを推進する動力源だ」

「これまでは石油を持っている国が繁栄してきた。では21世紀に石油に変わる資源とは? 学生にはよく『データのサウジアラビアはどこだ?』と聞く。つまり、石油に匹敵するデータを持っている国はどこか。これは米国、中国が二大巨頭だろう。では、日本はどうするのか。21世紀は、これを戦略的に考えなければならない」(手塚氏)

「データはまさに“資源”となる。リアルなデータは価値の源泉だ。しかし、良質で、最新で、正確で、豊富な、リアルなデータであることを証明するためには、そのデータの真正性、流通における基盤の信頼性がなければ元も子もない」と手塚氏は断言する。だからこそ、インターネットにおける人、組織、データの正当性を確認し、改ざんや“なりすまし”を防止する仕組みが必須となる。これこそが、トラストサービスだ。

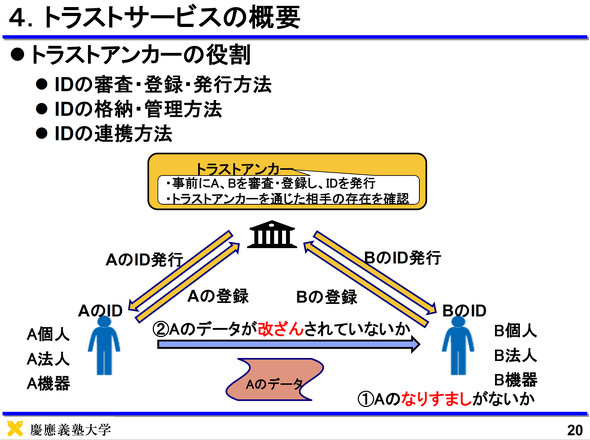

トラストサービスの機能には、例えば電子署名、タイムスタンプ、eシールなどが挙げられる。法制度の下で、トラストサービスのインフラを整備することが重要だ。その際に必要なのが、「トラストアンカー」の仕組みだ。これは信頼のチェーンにおける根幹となるもので、電子的な認証の手続きにおける基点として用意する。

「これは信頼のアンカー(いかり)だ。個人、法人、機器を含め、なりすましを防止する仕組み、改ざんをする仕組みがあるとともに、それが検証できる仕組みが必要。フレームワーク、プロセスが作れなければ、安心した環境は作れない。トラストアンカーで信頼の輪を作る」(手塚氏)

さらに「DX」に適用する

人とデータをアクセスでつなぐとき、アクセス制御が重要となる。通常、社内にあるデータの取り扱いは企業内のポリシーで制御しているが、これらはゼロトラストアーキテクチャでいう認可のことであり、ゼロトラストの概念と同じといえる。

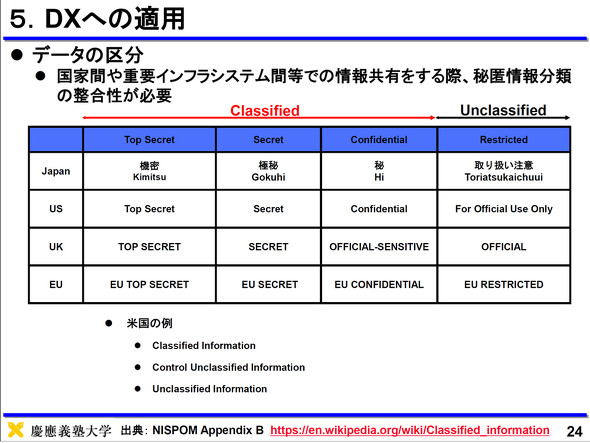

例えばマイナンバーなら、最もハイレベルなクラスのIDだろう。同様に医療のIDや金融IDも同レベルの保護が必要となる。こういったIDの場合、発行も厳格に対面で行われる。しかしWebサービスのIDの場合、インターネット上で本人確認をすることなく作れるだろう。そのような「オレオレ登録」で作れるIDだけで、マイナンバー情報などにアクセスできてはならない。そういったデータの区分、分類が重要だ。

「単に社内システムだからとアクセスさせるのではなく、サービサーの人たちにとってこういうアーキテクチャを作らねばならない。そこまで、ゼロトラストの考え方は広がっていく」(手塚氏)

Society 5.0にも応用が可能だ。Society 5.0とは「超スマート社会のプラットフォームイメージ」とされる。データを厳選とし、データドリブンアーキテクチャとして、そのデータを使ってさまざまなサービスを作る。

「データを組み合わせ、インテグレートして新たな価値を提供する。データ提供者からAPIを経由してデータを取得するが、そこにもアクセス制御が必須となる。その時、やはりゼロトラストアーキテクチャの認証、認可の考え方で制御が必要となる」(手塚氏)

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

ゼロトラストは今どうなっているのか? セキュリティとネットワークの最前線

ゼロトラストは今どうなっているのか? セキュリティとネットワークの最前線

2020年の春、コロナ禍の始まりとともに「ゼロトラスト」がバズワードとなり、注目を集めた。それから2年たった2022年の今、ゼロトラストとそれに関連する企業のネットワークはどう変わったのか。現状と今後について述べたい。 シャドーITや設定ミスによる情報漏えいなどを防ぐ「クラウドセキュリティ」は統合されてゼロトラストの一部となる

シャドーITや設定ミスによる情報漏えいなどを防ぐ「クラウドセキュリティ」は統合されてゼロトラストの一部となる

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする連載。今回は、ゼロトラストを構成する上で必要となるクラウドセキュリティ技術について解説する。 日本の「ゼロトラストに向けた取り組み」は後れを取っている NRIセキュアテクノロジーズがセキュリティ実態調査の結果を発表

日本の「ゼロトラストに向けた取り組み」は後れを取っている NRIセキュアテクノロジーズがセキュリティ実態調査の結果を発表

NRIセキュアテクノロジーズが実施した「情報セキュリティ実態調査」によると、日本は米国やオーストラリアに比べて、ゼロトラストセキュリティに向けたソリューションの導入で後れを取っていることが分かった。