セキュリティのトレンド:なぜLog4Shellの脆弱(ぜいじゃく)性は攻撃され続けるのか:Inside-Out

2021年12月、Apache Log4jの脆弱(ぜいじゃく)性であるLog4Shellの情報が公開された。本稿ではLog4Shellの概要と、なぜ攻撃者がLog4Shellを悪用するのかを解説する。

Apache Log4jとLog4Shell

Apache Log4jの脆弱(ぜいじゃく)性であるLog4Shellの情報が公開された。攻撃者は、なぜこの脆弱性を悪用するのか、どういった点が危険なのかを解説する。

本記事は、株式会社インターネットイニシアティブの許可をいただき、「IIJ.news Vol.169」の「セキュリティのトレンド 2022 Spring Apache Log4jとLog4Shell」(2022年4月号)を転載したものです。そのため、用字用語の統一ルールなどが、@ITのものと異なります。ご了承ください。

執筆者プロフィール

北山 啓思

IIJ セキュリティ本部 セキュリティオペレーション部 セキュリティオペレーションセンター

SOCアナリストとして、ログ分析・マルウェア解析・脆弱性検証などを担当。

Apache Log4jとは

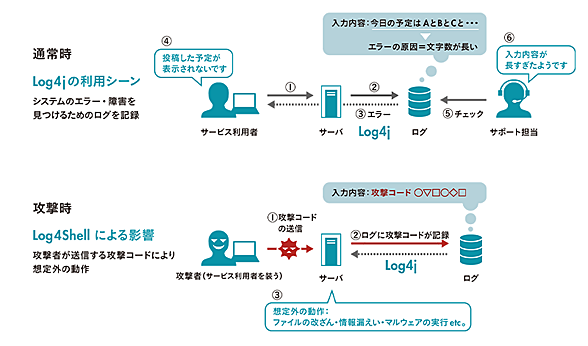

Apache Log4j(以下、Log4j)は、プログラミング言語の一種であるJavaで使用されているライブラリです。おもにJava言語で開発されたソフトウェアにおいて、ログ出力機能を提供します。

ソフトウェアの開発者にとって Log4jの使用は定番となっており、無償で使えることや機能の柔軟性などから、多くのJavaアプリケーションで使用されています。

例えば、Log4jがチャットアプリで使用されている場合にはメッセージの履歴を記録するために、WEBサーバで使用されている場合にはユーザからアクセスされたURLを記録するためなどに使用されています。

このほかにも、アプリケーションで発生したエラーの詳細などを記録するために用いられることもあります。

Log4Shellとは

Log4Shell(CVE-2021-44228)*は、Log4j においてリモートから任意のコードを実行できるようにしてしまう脆弱性を指します。この脆弱性を含むLog4jを使用して開発されたソフトウェアのログに攻撃コードが出力されると、ソフトウェアが動いているコンピュータで攻撃者が意図する不正な命令が実行されてしまいます。

* 2021年12月9日、Apache Software Foundationは、同社の提供するApache Log4j 2の複数バージョンにリモートコード実行の脆弱性(CVE-2021-44228)が存在することを公表した。

例えば、ユーザからアクセスされたURLをログに記録するWEBサーバの場合、URLに攻撃コードが含まれていると、サーバ上で不正な命令が実行される恐れがあります。不正な命令の実行に成功した攻撃者は、コンピュータに保存されたファイルの改ざんや窃取、マルウェアのダウンロードおよび実行などを試みます。

攻撃者がLog4Shellを悪用する理由

CVEでLog4Shellの情報が公開されて以降もLog4Shellを悪用する攻撃が多数観測されています。攻撃者がLog4Shellを悪用する理由としては、下記の3つが挙げられます。

- 攻撃が容易であるため

- 攻撃の影響を受けるソフトウェアが多いため

- 脆弱性への対策が不十分な環境が多いため

Log4Shellにおいては、脆弱性への対策が不十分であったために攻撃されてしまう事例が確認されています。その背景には、Log4Shellが他の脆弱性と比較して、影響範囲の特定が困難であることが挙げられます。

ソフトウェアの使用にあたり、ユーザがライブラリを意識することはあまりないため、どのソフトウェアでLog4jが使用されているかが明らかではありません。またLog4jは多くのソフトウェアで使用されているため、システム管理者が意識していない箇所で使用されていることもあります。

これらの要因から、Log4Shellへの対策が不十分な環境が残っており、攻撃者はLog4Shellの悪用を試み続けているのです。

今後の対応

Log4Shellは、影響範囲の特定が困難であると説明しました。そのため、組織内で対策がなされていないソフトウェアがまだあるかもしれません。Log4Shellをはじめ、今後、同様の脆弱性が公開された際、被害を最小限にするためにも、改めて組織内で使用されているソフトウェアを確認することをお勧めします。おもな確認事項は、下記の3点です。

- ソフトウェアの一覧

- ソフトウェアのバージョン

- ソフトウェアの開発元・連絡先

特にインターネット上で公開されているサーバで動作するソフトウェアの情報は、必ず把握しておきましょう。脆弱性が公開されたら、早急に影響の有無を確認できる状態にしましょう。

また、サーバへの攻撃は、IDS/IPSやWAFで遮断・検知できる場合があります。ソフトウェアの早急なアップデートが困難な場合は、これらのセキュリティデバイスの利用もご検討ください。

そのほかにも、社内のみで使用されるソフトウェアや社員の端末で使用されるソフトウェアが攻撃の対象となる可能性もあります。

特にWEBブラウザ、メールクライアント、チャットアプリのようにインターネット上から得られる情報を処理するようなソフトウェアは、攻撃の対象となる危険性があります。社員が使用するWEBブラウザなどに脆弱性の影響がおよぶ場合には、メールなどで注意喚起できる状態にしましょう。

IIJにできること

ここでは、世界中に影響をもたらしている Log4j というライブラリの脆弱性について解説しましたが、影響の大小にかかわらず、セキュリティインシデントは日々発生しています。

IIJのSOC(セキュリティオペレーションセンター)では、24時間365日、お客さま環境下で発生するセキュリティインシデントの対応にあたっています。SOCで観測したセキュリティインシデントの情報は、月に一度、「wizSafe Security Signal」として「wizSafe Security Signal」で公開しています。こうした活動が皆さまの今後のセキュリティ対策の一助になれば幸いです。

Copyright© Digital Advantage Corp. All Rights Reserved.