SaaS利用やテレワークの拡大で高まるセキュリティリスク、どう対応すべきかをMenlo Securityに聞いた:セキュリティ・アディッショナルタイム(47)

国内外問わずさまざまな組織が被害を受けるランサムウェア。被害が多発する背景には、どのような攻撃手段があるのか、それらの攻撃にどう対処すればよいのかをMenlo SecurityのAmir Ben-Efraim氏とPoornima DeBolle氏にインタビューした。

昨今、業務に不可欠なデータを暗号化したり、盗み出して外部で公開すると脅したりして多額の金銭を要求する「ランサムウェア」が猛威を振るっている。国内では、大手製造業のサプライチェーンが混乱に陥り、一時工場の操業を停止せざるを得なくなったり、上場企業であるにもかかわらず決算の提示を延期する事態に陥ったりした。さらに、電子カルテシステムが利用できない状況となって新規患者の受け付けを一時停止することになった病院の例も報じられている。

ランサムウェアが猛威を振るうのは海外も同様だ。むしろ海外の方が状況は悪いといえるかもしれない。ある調査によれば、ランサムウェア攻撃は11秒に1件のペースで起こっているという。また被害額も増大の一途(いっと)をたどっており、平均的な被害額でさえ約1400万ドル、全世界の被害総額は2650億ドルに上るという予測もあるほどだ。

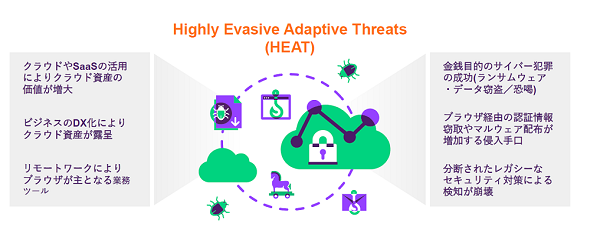

このように被害が多発する背景には、「HEAT」(Highly Evasive Adaptive Threats、高度に回避的で適応型の脅威)と呼ばれる手口があるとMenlo Securityは指摘する。HEATとはどのようなものなのか、われわれはどのように備えるべきかを尋ねた。

長年使われてきた攻撃手法を組み合わせ、より洗練させた「HEAT」

これまでサイバーセキュリティの領域では、攻撃と防御のいたちごっこが繰り広げられてきた。その中で生み出されてきた4つの攻撃手法を集約し、より洗練させたものがHEATだ。Menlo Securityの最高経営責任者(Chief Executive Officer)、Amir Ben-Efraim(アミール・ベン・エフレイム)氏は「セキュアWebゲートウェイ(SWG)や次世代ファイアウォール(NGFW)といった、多くの企業が導入しているネットワークレイヤーのセキュリティ対策を回避しようとするのがHEATだ」と説明した。

HEATは主に4つの手法を駆使する。1つ目の手段は、悪意あるファイルを5〜15もの複数のコンポーネントに分割する「HTMLスマグリング」だ。HTMLスマグリングとは、ファイルを分割した上で異なるWebサイト、異なるロケーションに置き、それぞれ別々にダウンロードさせた上でブラウザ上で再構成することでエンドユーザーの環境に届け、実行・感染させる手口だ。対策製品の多くは、マルウェアのような1つのバイナリファイルを検知することはできるが、残念ながらHTMLスマグリングのように分割されたコンポーネントを悪性のファイルとして検知することは困難だ。

2つ目は、ユーザーをだまし、何らかのリンクやファイルをクリックさせる手法だ。長年攻撃者はこの目的を達成するためにフィッシングメールを使ってきたが、ユーザーに対する啓発も進んでいる。そこで今攻撃者は、SMSやSNSなど、メール以外の手段も幅広く用いるようになっているという。

そして、リンクやIPアドレスのレピュテーションを基に悪意あるサイトへの接続をブロックする対策製品の登場を背景に、3つ目の手法も広く用いられるようになっている。それは、正規のWebサイトを改ざんしたり、新たにドメインを取得して良好なレピュテーションを得た上で攻撃を展開したりする方法だ。「攻撃者は、時には半年ほどかけて問題のないサイトを装い、いいサイトであるというレピュテーションを得た上で攻撃を行います。実際に、特定の顧客の名前を含んだURLを使った攻撃も観測していますが、こうしたURLを見ると、従業員は正規のものかどうかが分からず混乱してしまいます」(エフレイム氏)

4つ目の手法は難読化だ。難読化もまた、長年にわたって、セキュリティ企業による解析や検知を困難にするために使われてきたテクニックだが、「今や攻撃サイトの50%以上が、WebのHTMLやJavaScriptを難読化して中身を隠し、セキュリティ機器による検知を回避しようとしています」とエフレイム氏は述べた。

「HEATとは、エンドユーザーをだましてリンクをクリックさせ、巧妙な手法でマルウェアをエンドユーザーに届ける手法の組み合わせです。ファイアウォールやSWGの検知の網の目をくぐり抜けてしまうため、それらでは止めることができません。攻撃者にとっては非常に効率的かつ効果の高い手法であり、ランサムウェアの感染拡大の一因となっています」(エフレイム氏)

SaaSやテレワークの広がりが、HEATのリスクをさらに高める状況に

エフレイム氏はさらに、昨今のIT環境の変化が、HEATによる攻撃をより容易にしていると指摘した。「SaaSアプリケーションの普及とテレワークの広がりを、悪意ある人々は悪用しています」という。

例えば、少し使ってみれば分かることだが、SaaS事業者からは頻繁に、さまざまなリンク付きのメールが送られてくる。その中にはメンテナンス告知もあればアンケートを依頼するものもあり、時にはそのSaaSには異なるドメインのリンクが含まれていることもある。「このため、ユーザーが全てのリンクをトレースし、把握するのはほぼ不可能であり、逆に攻撃者がそれらしいメールでユーザーを混乱させるのは非常に容易です」(エフレイム氏)

その上テレワーク環境では、こうしてだまされたユーザーを保護するセキュリティ対策も手薄になりがちだ。「インターネットにダイレクトに接続して業務をする場合が少なくありません。もちろん、VPNで企業ネットワーク経由で接続することもありますが、その際も、先ほど説明したHTMスミッシングのような手法が使われるため、対策をすり抜けてエンドユーザーにマルウェアが配布されてしまいます」とエフレイム氏は述べた。

現にMenlo Securityでは、HEATの手法を使う攻撃キャンペーンを複数観測している。例えば「GootLoader」は、WordPressで構築された正規のサイトを侵害し、そのレピュテーションを隠れみのにしてトロイの木馬を含んだZIPファイルをダウンロードさせる。また「SocGholish」は、Google Drive上の共有ファイルに見せかけたリンクを送り付けて悪意あるファイルをダウンロードさせる仕組みで、多くのユーザーが被害に遭った。「Duri」は、msiファイルを含んだZIPファイルをダウンロードさせて攻撃を仕掛けるキャンペーンだという。

ちなみに、最も頻繁にフィッシングメールや詐欺に使われるドメインは、「Microsoft」だという。Menlo Security 共同創業者兼CPO(Chief Product Officer)のPoornima DeBolle(プルニーマ・ドボール)氏によれば、「連日、Microsoftのように見せかけるサイトが数百件も登録され、構築されています」という。それ以外の著名なドメイン、著名な社名もかたられやすく、「日本の場合、最も一般的に使われているドメインはPaypalや三菱UFJフィナンシャル・グループ、JR東日本などです」(ドボール氏)

良好なレピュテーションを隠れみのに使ったり、JavaScriptを難読化したりするといった手法自体は以前から存在した。しかし、過去2年あまりでこれらのテクニックを使う攻撃は2倍、3倍に増加しており、残念ながら既存のネットワークセキュリティ製品はそれらを検知できないのが現状だという。

既存の対策の網の目をすり抜けるHEAT、アイソレーションで根本的な対応を

こうした事態に対しMenlo Securityは、まずHEATが用いるテクニックはどのようなもので、悪用されれば何が起きるかを疑似的に体験できる「HEATcheck.Security」というサイトを用意することで、啓発に取り組んでいる。

「このページでは、HEATとはどのようなものか、4つのテクニックはどのように動作するかを知ることができます。さらに、HTMLスマグリングを用いたテスト用ファイルを用意し、自己診断も行えます。たとえSWGやNGFWといった保護策を導入していても、それらを迂回(うかい)してファイルがエンドポイントまで到達してしまうことが分かります」(ドボール氏)

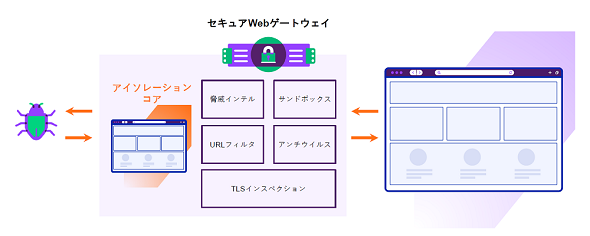

そしてもしHEATに対して脆弱(ぜいじゃく)な状態ならば、より根本的な対策として、独自のアイソレーション技術を用いた「Webアイソレーション」を推奨するとした。

Webアイソレーションは、エンドポイントの端末上ではなくMenlo Securityのクラウド上でブラウザを動かし、表示情報のみを送信する仕組みだ。もしオリジナルのコンテンツに悪意あるコンテンツが含まれていたとしても、仮想環境上で分離され、無害な表示情報のみが端末に送信される。Office形式のさまざまなファイルからマクロやスクリプトを省き、安全なPDF形式に変換して閲覧させる仕組みも備えている。

HEATが用いる手法についても、Webアイソレーションは効果を発揮する。仮にHTMLスマグリングによってファイルが分割されていたとしても、Webアイソレーションはそれらのファイルを再構成し、悪意あるコンテンツを排除し、無害化した上で表示する。どうしてもオリジナルのファイルが必要な場合などは、再構成したファイルに対してアンチウイルスやサンドボックスといったスキャン技術を組み合わせ、マルウェアをブロックすることも可能だ。

仮に攻撃者が良好なレピュテーションを用いてユーザーをだましたり、HTMLスマグリングを用いて経路上のセキュリティ機器をすり抜けたりしても、「影響を受けるのはMenloのクラウド上にあるブラウザだけで、実環境のブラウザは影響を受けません。もしユーザーがだまされてリンクをクリックしても、ランサムウェアは手元には届きません」(エフレイム氏)

Menlo Securityではこのアイソレーション技術を2015年から提供し、磨き続けてきた。このため、他社の同様な技術に比べ一日の長があるのに加え、金融業界や政府機関、重要インフラを中心に、多くの顧客に利用されてきたことが特徴だという。

Menlo Securityは引き続きWebアイソレーションを強化し、HEATの手法を使用した攻撃の可視化機能を提供する計画だ。また、サイトの特性に基づいてHEATの攻撃手法であると判断した上で、オリジナルファイルのダウンロードをブロックしたり、フィッシングサイトへのアクセスや入力フィールドへの書き込みを動的に禁じたりする機能も強化していく。さらにこのアイソレーション技術を応用して企業のアプリケーションを保護する新製品「Menlo Private Access」も提供する予定となっている。

テレワークの広がりに伴って、ゼロトラストセキュリティという概念が注目を集めるようになっているが、実は、アイソレーションという技術自体が、「コンテンツは基本的に信用しない」という、ゼロトラスト的な考え方に基づいたアプローチといえる。「ゼロトラストは単なるVPNの代替手段ではありません。インターネットへのアクセスやプライベートアプリケーションにも拡張可能なものであり、その中でWebアイソレーション技術は非常に重要なものだと捉えています」(エフレイム氏)

今後もビジネス化、プロフェッショナル化が進むサイバー攻撃に備えを

エフレイム氏は、今後もサイバー攻撃を巡る環境は悪化の一途をたどるだろうと予測している。「なぜなら、サイバー犯罪が組織化し、プロフェッショナル化しているからです。サイバー攻撃は金銭を稼ぐ手段として有効であることが認識され、より多くの人がサイバー犯罪業界に参入しています」(エフレイム氏)

その一例が、必ずしも一からランサムウェアを作らなくても、労少なくして利益を得ることができる「RaaS」(Ransomeware as a Service)だ。Menlo Securityがブログで指摘した「Jive in the Hive」をはじめ、ランサムウェアをビジネスとして展開し、金銭を稼ぐ人が増加しており、「Software as a Serviceと同じように、ランサムウェアがビジネスとなっています」(ドボール氏)

さらに、ロシアや北朝鮮の動きに見られる通り、国家ぐるみのサイバー攻撃も増加している。「われわれは今、プロフェッショナルクラスのマルウェアが、サイバースパイや政治的な妨害行為を目的とした国家による攻撃に用いられているのを目の当たりにしています」(エフレイム氏)

こうした中では、かつての牧歌的だった時代には通用した「疑わしいメールに気を付けましょう」「疑わしいリンクはクリックしないようにしましょう」という呼びかけは意味をなさなくなりつつある。「悪意ある人々は、本物そっくりのURLを用いたり、レピュテーションを操作して評価を高めたりした上で防御をかいくぐります」とエフレイム氏は述べ、こうした手口を認識した上で、アイソレーションのような技術を用いて自らを守っていくべきだとした。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

ランサムウェアがCEOを脅迫――経営層も巻き込んだリアルな「訓練」をfreeeが実施できた理由

ランサムウェアがCEOを脅迫――経営層も巻き込んだリアルな「訓練」をfreeeが実施できた理由

「標的型攻撃で情報を盗まれ、本番環境のデータベースとシステムを破壊されて、CEOが脅迫される」という、リアルな「インシデント対応訓練」を行って話題となったfreee。「ITmedia Cloud Native Week 2022 夏」では、この訓練を指揮した、同社PSIRTマネージャーの、ただただし氏が、こうした訓練の実施を可能にしたクラウドネイティブな同社の業務環境や組織風土について講演した。 ゼロデイ脆弱性にはどのような対抗手段があるのか、Googleはこう考える

ゼロデイ脆弱性にはどのような対抗手段があるのか、Googleはこう考える

Googleの脆弱性調査専門チーム「Project Zero」は、「FIRST」カンファレンスで行った講演の概要をブログで報告した。対処方法がないと考えられがちなゼロデイ脆弱性にも有効な対策があるという。 ロシアとウクライナのサイバー情報戦、実際の勝者は? ラックが解説

ロシアとウクライナのサイバー情報戦、実際の勝者は? ラックが解説

ラックは「CYBER GRID JOURNAL Vol.14」を公開した。「ウクライナ危機」に注目しており、ロシアと米国の争い、サイバー攻撃で標的となる人物などについて解説している。