2022年の脆弱性報告は「構成ミス」「不適切な認可」が大幅増加 HackerOne調査:HackerOneで最も報奨金が払われた脆弱性とは

企業向けにバグ報奨金制度の運営代行など各種セキュリティサービスを手掛けるHackerOneが、年次活動報告を発表した。

HackerOneは2022年12月8日(米国時間)、6回目となる年次報告書「2022 Hacker-Powered Security Report」を発表した。同社はクラウドプラットフォームを利用して、企業向けにバグバウンティプロクラム(バグ報告報奨金制度)の運営代行や攻撃耐性管理(ARM:Attack Resistance Management)など各種セキュリティサービスを、倫理的ハッカーのコミュニティーの協力を得て提供している。

2022 Hacker-Powered Security Reportは、2022年9〜10月にHackerOneプラットフォームでハッカーを対象に行われた調査の結果(回答者:5738人)と、2021年6月〜2022年6月にHackerOneプラットフォームで集計されたデータの分析結果に基づいている。

同レポートによると、2022年に倫理的ハッカーのコミュニティーが発見したソフトウェアの脆弱(ぜいじゃく)性は6万5000件以上となり、前年比で21%増加した。

デジタルトランスフォーメーション(DX)プロジェクトの進展により発生した脆弱性タイプの報告件数が大幅に増えており、中でも構成ミスが同150%増、不適切な認可が同45%増となった。

また、ハッカーの38%が、企業が直面している最大の課題は、拡大する攻撃対象領域への対処に加え、社内のスキルと専門知識、経験の不足だとした。さらに、ほとんどのハッカーは、セキュリティの自動化は人間の創造性に取って代わることはできないと考えており、92%が、スキャナーでは見つからない脆弱性を自身で発見できると回答した。

HackerOneは、他の主な調査結果として以下を挙げている。

- ハッカーのハッキングの動機は、学習、金銭、そして「より安全なインターネットを構築する」という使命感だ。79%が「学ぶため」、72%が「お金のため」と答えており、47%が、2021年よりも活発にハッキングを行っている

- ハッカーは、成熟度の高いバグバウンティプログラムを求めるようになっている。ハッカーの50%は、コミュニケーションが悪く、返答が遅いプログラムのためのハッキングを敬遠している。同じく50%は、発見した脆弱性を報告していないと答え、42%は、安全に報告するための明確なプロセスがないことを理由に挙げている

- 2022年には、HackerOneプログラムに投資する企業が45%増えた。特に大きく増えたプログラムは、自動車メーカー向け(400%増)、通信会社向け(156%増)、暗号通貨やブロックチェーンを扱う企業向け(143%増)が挙げられる

- 全業種平均では、過去12カ月でバグ報奨金支払額の平均値と中央値はそれほど上昇していない。だが、暗号通貨やブロックチェーンに関するプログラムの場合、平均支払額が2021年の6443ドルから、2022年には2万6728ドルと315%も増加した

HackerOneの脆弱性トップ10

2022年にハッカーがHackerOneプラットフォームで獲得した報奨金の総額は、2億3000万ドル以上に達した。100万ドル以上を獲得したハッカーは2021年の9人から、2022年には22人に増えた。

HackerOneは同社のプラットフォームで報告された脆弱性のうち、報奨金の支払額で見た脆弱性のトップ10を報告している。

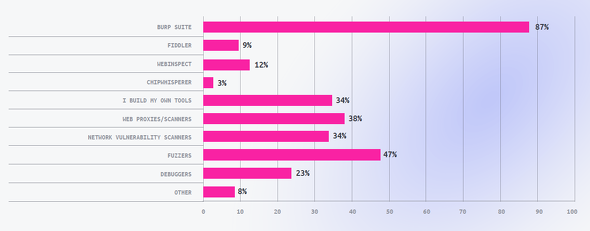

ハッカーが使用するツール

ハッカーは、スキャンツールなどさまざまなツールを使用している。87%が「Burp Suite」を、38%がWebプロキシ/スキャナーを使用している。ただし、前述したようにハッカーの92%は、スキャナーでは見つからない脆弱性も発見できると自負している。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

ランサムウェアがCEOを脅迫――経営層も巻き込んだリアルな「訓練」をfreeeが実施できた理由

ランサムウェアがCEOを脅迫――経営層も巻き込んだリアルな「訓練」をfreeeが実施できた理由

「標的型攻撃で情報を盗まれ、本番環境のデータベースとシステムを破壊されて、CEOが脅迫される」という、リアルな「インシデント対応訓練」を行って話題となったfreee。「ITmedia Cloud Native Week 2022 夏」では、この訓練を指揮した、同社PSIRTマネージャーの、ただただし氏が、こうした訓練の実施を可能にしたクラウドネイティブな同社の業務環境や組織風土について講演した。 脆弱性を突いたサイバー攻撃にも有効な予行演習――ペネトレーションテストとゼロトラストセキュリティ

脆弱性を突いたサイバー攻撃にも有効な予行演習――ペネトレーションテストとゼロトラストセキュリティ

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする連載。今回は、ゼロトラストによるセキュリティ構築を進めている状況でも非常に有効なペネトレーションテストについて解説する。 文系エンジニアですが、ハッカーになれますか?

文系エンジニアですが、ハッカーになれますか?

セキュリティ会社起業、ファイル共有ソフト「Winny」の暗号解読成功、政府の「情報保全システムに関する有識者会議」メンバー、「CTFチャレンジジャパン」初代王者――華々しい経歴をほこる“ホワイトハッカー”杉浦隆幸さんは、20代で創業し17年たった会社を去った後、新しい取り組みを始めた――。