「サプライチェーン攻撃」とは何か? 弱点を発見する方法は? どう対策すべきか?:日本のIT課題の集大成「サプライチェーン攻撃」に立ち向かう術はあるのか(1)

あらゆる業種、あらゆる規模の組織が“自分事”として捉えられるよう「サプライチェーン攻撃」の現状と対策を整理する特集『日本のIT課題の集大成「サプライチェーン攻撃」に立ち向かう術はあるのか』。初回は、日本ハッカー協会 代表理事の杉浦隆幸氏の講演「サプライチェーン攻撃の実態」をレポートする。

2022年11月に開催された「ITmedia Security Week 2022 冬」の「サプライチェーン攻撃だけじゃない、新たな脅威」ゾーンにおいて、日本ハッカー協会 代表理事の杉浦隆幸氏が「サプライチェーン攻撃の実態」をテーマに講演した。これまでもITセキュリティにおけるさまざまな実績に加え、自動車やIoT、果てはドローンをハッキングするなど多岐にわたって活動する“ハッカー”の視点から、今、各所で話題に上がる「サプライチェーン攻撃」に対する解像度を上げるためのヒントを語った。

本稿では、「サプライチェーン攻撃」という言葉が示すものの本質、そしてその対策をレポートする。

そもそも、サプライチェーン攻撃とは?

杉浦氏はまず、「サプライチェーン攻撃」の指すものを定義する。サプライチェーン攻撃とは「サプライチェーンの脆弱(ぜいじゃく)な部分を標的にして、組織に損害を与えようとするサイバー攻撃」のことだが、言葉として使われる際、幾つかの意味を持つことがある。

1つは「サプライヤーが攻撃を受けて影響が出る」といったもの。これは例えば、石油関連施設がサイバー攻撃を受け、その結果として価格が上昇、経営を圧迫するといったものだ。もう1つ、「主にITの世界で語られる『ソフトウェアサプライチェーン』に侵入され、最終製品やサービスに影響が出る」といったものがある。これは例えば製品が利用するライブラリなどが狙われ、完成したソフトウェアにバックドアが組み込まれるようなものを指す。最近ではSBOM(Software Bill Of Materials:ソフトウェア部品表)によって管理することが、その対策として語られることが増えてきた。これらは別物ながら、同じ「サプライチェーン攻撃」という言葉でまとめられることが多い。

加えて、杉浦氏は「日本型サプライチェーン攻撃」というものを解説する。これは、少数のサプライヤーがサイバー攻撃を受け、その結果、事業全体が停止してしまうものを指すが、特に標的を決めて攻撃されるタイプのものではなく、「弱いところを狙う攻撃が偶然当たってしまい、そこから侵入した場所がどこかのサプライヤーだった、というだけの攻撃だ」と杉浦氏は説明する。これを防ぐために、取引先のセキュリティ管理としてサプライチェーンリスクマネジメントが求められている。

調達から製造、在庫管理、流通、販売、消費の全てのサプライチェーンを管理することは実質不可能なので、影響が大きな部分、特に製造業においては調達部分における管理が重要となる。サプライヤーには、セキュリティ対策が十分かどうかをアンケートで調査するぐらいなのが実情だ。もしくは、サプライヤーを複数用意し、調達を安定させているところもある。それでも代えが利かないサプライヤーもあるだろう。

サプライチェーン攻撃の国内外の事例

杉浦氏は実例を基に説明する。

サプライチェーン攻撃の有名な事例としては、米国家安全保障局(NSA)とイスラエルがイランを攻撃するために製造したとされる「Stuxnet」や、石油パイプライン事業者、Colonial Pipelineへの攻撃、そしてIT設備を管理するソフトウェアを提供する「SolarWinds Platform」における攻撃と被害が記憶に新しい。

国内では最近、大阪府立病院機構 大阪急性期・総合医療センターにおける、一部のシステムが停止するというランサムウェア被害が大きく報じられた。専門家チームの調査結果では、同センターが委託していた給食提供サービス事業者のネットワークを経由し、内部に侵入した可能性が報じられている。初期侵入はリモートメンテナンスのために設置されたVPN機器の脆弱性が使われたとされており、これもサプライチェーン攻撃の一つだ。

「給食提供サービスの事業者とネットワークがつながっていたことで、その先にある病院も攻撃された。サプライチェーンとして“つながる”のならば、セキュリティ対策が十分に講じられていないとサプライチェーン全体の事業が停止する事例の一つだ」(杉浦氏)

守るために「OSINT」を

「これらの攻撃は、何も難しいことをしているわけではない。侵入に慣れている人間ならば普通だ」と杉浦氏。その手法を学ぶことで、われわれは事前の対策を講じることができる。だからこそ、今できることを一つずつやるというのが杉浦氏の提案だ。

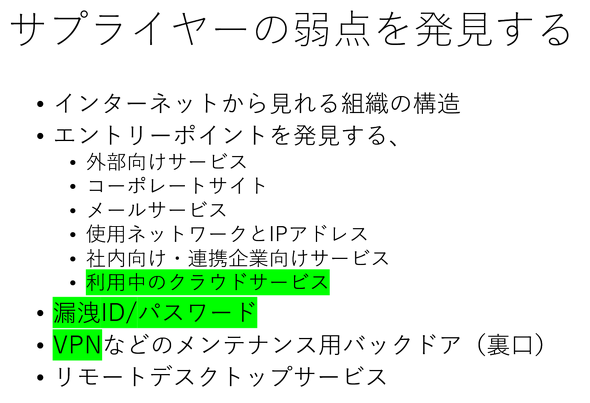

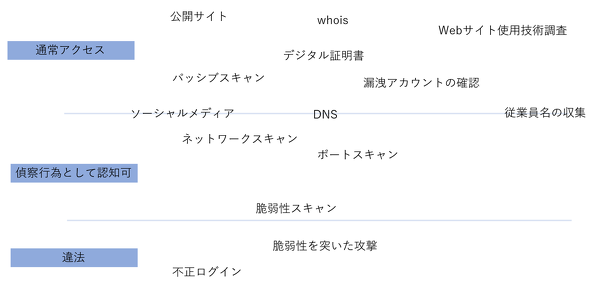

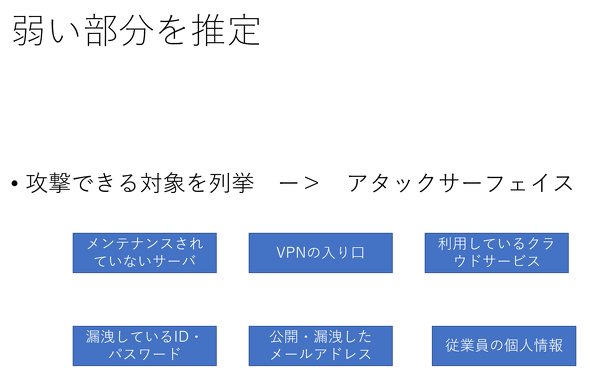

「サプライヤーの弱点を見つけるならOSINTを使う」――。OSINT(オシント)とは「Open Source INTelligence」の略で、一般に公開されている情報からデータを収集、分析する技術だ。これを参考に、「アタックサーフェス」という“攻撃の面”を管理することにつなげる。

インターネットから調査できるサプライヤーの情報を基に侵入口となり得る場所を把握し、それに対処する、もしくは対処を促すというのが大まかな流れだ。

インターネットからでも“合法的な手法で”さまざまな情報が得られる。その方法の一部は「MITRE ATT&CK」で公開されており、偵察においては10のテクニックが挙げられている。その手法の幾つかは日本において違法なものだが、不正ログインや脆弱性を突いた攻撃を使わずとも、公開されているWebサイトやソーシャルメディアの情報、そしてDNSの設定から、攻撃に利用できそうな情報が浮かび上がる。

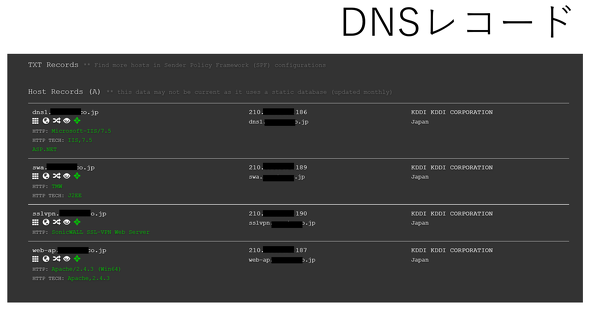

その中で杉浦氏は、DNS情報を使ったテクニックを紹介する。組織が持つDNSレコードは誰にでも見られるようになっているが、その一覧をよく見ると、企業によっては「sslvpn.example.com」といった、機能を表すようなサブドメインを設定している場合がある。これだけで、この企業が利用している機器の一端、つまりアタックサーフェスを推定できる。「VPNの入り口が分かると、そこからバージョン情報や脆弱性の有無などが分かってしまう。これで侵入がしやすくなってしまうかもしれない」(杉浦氏)

一方で、企業や組織が持つVPNの完全な発見は難しい。資産管理済みの場合でも、その管理の外にあるメンテナンス用のVPNが“放置”されている可能性があるからだ。

「大手通信事業者がメンテナンス用に設置したVPNは、脆弱性が残っていても修正パッチが適用されていないことが多いだけでなく、導入時に既に古い状態の機器を使っている場合もある。現地に行って初めて発見される機器もあった。IT業者が信頼できない場合も多く、禍根を残すことになる」(杉浦氏)

インターネットからOSINTで調査可能な情報としては、その他にもSNSにおける従業員の所属情報、各種サイトに存在するメールアドレス、「SHODAN」などの検索エンジンに記録された機器のバージョン情報などが挙げられる。これらの全てが侵入に使えるわけではないが、攻撃者は「弱い部分」を推定し、攻撃できる対象をリストアップ可能な状況にある。これこそが、組織のアタックサーフェスとなるのだ。

特に気を付けたい「VPN機器」の管理

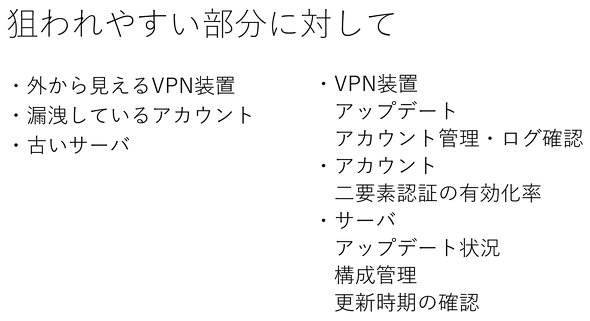

その中でも多くの事例で悪用されるのが、VPNにおける脆弱性を悪用した侵入だ。多機能なファイアウォール機器にVPN機能が含まれる場合もあり、そこには脆弱性がかなり存在する。もし組織の中にそういった機器が存在しているならば、必ずアップデートがされているかどうかを調査する必要がある。

また、メンテナンスのためにVPNが利用される場合もある。その際には、インターネットから接続を受け付けるのではなく、メンテナンス事業者からのみ接続を許可するように設定しなくてはならない。もちろん、厳格なアカウント管理や多要素認証設定も有効だ。

「VPN装置は侵入されやすいので、“既に侵入済み”を前提に調査する。中には、知らないアカウントが追加されただけでなく、既になぜかアップデートされている場合もある。これはサイバー攻撃者が、他の攻撃者に入られないようにするために脆弱性を修正したということだ」(杉浦氏)

外から見えるVPN装置、漏えいしているアカウント、古いサーバといった“狙われやすい部分”に対して、アップデートや多要素認証、構成管理を促すことこそが、サプライチェーン攻撃への重要な対策となる。

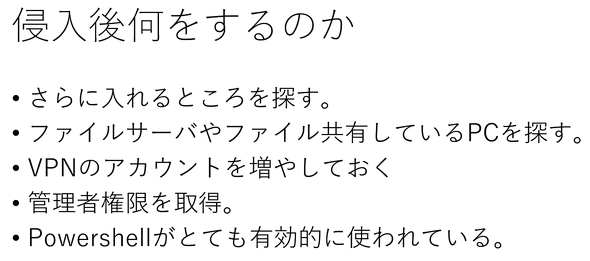

杉浦氏はその先のことも見据えた対策を提案する。VPN機器を突破し、社内ネットワークに侵入した攻撃者は、さらなる攻略済み端末を増やして重要データや個人情報に到達するために、安全に使えるアカウントを増やしたり、管理者権限を奪取したりするといったことを試みる。この時、有効的に使われるのが、感染端末に存在する標準的なツール「PowerShell」だ。

「VPNをアップデートしていれば侵入されにくいが、万が一のために、各端末のポリシーを変更して一般ユーザーではPowerShellを利用できないようにすることも有用だ」(杉浦氏)

監査ログを取り、「サイバー攻撃者が社内ネットワークでどのように行動したのか」を把握する。バックアップをとり、定期的にその復元を訓練する――。これらによって、組織が回復力を持つことが重要だ。

とはいえ、サプライチェーン攻撃で被害に遭うのは、“ITではない組織”の場合が多い。付き合いがあるはずのIT企業も、アップデートなどの作業が契約に含まれていなかったり、含まれているはずなのに行われていなかったりといった事例も多い。その対策として、チェックリストを作って管理する必要もある。

「サプライチェーン攻撃、特にランサムウェアの被害が多い今、サービス契約のあるIT企業にそういった“仕事”をさせることも、ITではない企業の重要な仕事だ」(杉浦氏)

特集の次回は、「中小企業はどうすべきか」

このように、サプライヤーを侵入口とするサプライチェーン攻撃では、サプライヤーとなることが多い中小企業にリスク管理や基本的なセキュリティ対策が求められる。だが“ITではない中小企業や組織”は、スキルやコストが足りず、基本的なセキュリティ対策さえも難しいところがあるだろう。特集の次回は、中小企業はどうすべきかを中心にお届けする。

特集:日本のIT課題の集大成「サプライチェーン攻撃」に立ち向かう術はあるのか

コロナ禍を経て、私たちのビジネスの“弱い部分”が明確に狙われるようになりました。“サプライチェーンを狙う攻撃”は製造業をイメージするものだけではなく、企業と企業が協業しビジネスを行う、全ての業種における課題です。いまではむしろ中小規模の企業に狙いが定められ、その規模の企業であれば総合的なセキュリティ力の向上を、それを束ねる大企業はサプライチェーン全体を守るためにガバナンスを効かせなければなりません。これは果たして“ひとごと”なのでしょうか。本特集ではサプライチェーン攻撃が当たり前のように行われる現状を基に、あらゆる業種、あらゆる規模の組織が“自分事”として捉えられるよう、「サプライチェーン攻撃」の現状と対策を整理します。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

経済産業省が「企業に対するサイバー攻撃の特徴と今後の取り組みに関する報告書」を公開

経済産業省が「企業に対するサイバー攻撃の特徴と今後の取り組みに関する報告書」を公開

経済産業省は、最近のサイバー攻撃の特徴や具体的事例と、今後の取り組みの方向性についての報告書を取りまとめた。サイバー攻撃が高度化しており、継続的なサイバーセキュリティ対策の点検が重要だとしている。 「『自組織が誰にどのような情報が狙われているか』を知る必要がある」 トレンドマイクロ

「『自組織が誰にどのような情報が狙われているか』を知る必要がある」 トレンドマイクロ

トレンドマイクロは「国内標的型分析レポート2021年版」を公開した。7つの標的型攻撃者グループによる攻撃を国内で観測し、サプライチェーンの弱点を悪用した攻撃を確認した。内部活動時の環境寄生型攻撃がより巧妙になっているという。 Fortinetは、VPNなどセキュリティ機器の脆弱性を狙う攻撃を減らす方法をどう考えているのか

Fortinetは、VPNなどセキュリティ機器の脆弱性を狙う攻撃を減らす方法をどう考えているのか

セキュリティ人材不足、IT人材不足はたびたび指摘され、VPNなどセキュリティアプライアンスの脆弱性を狙った攻撃が近年頻発している。今の課題について「2022年クラウドセキュリティレポート」を基にFortinetに聞いた。