2022年NIST公開の脆弱性が2万件以上――対策“できない”時代に“できること”をセキュリティリサーチャーズと考える:ITmedia Security Week 2023 春

2023年3月に開催された「ITmedia Security Week 2023 春」の「クラウド&ゼロトラスト」ゾーンにおいて、インターネットイニシアティブの根岸征史氏、SBテクノロジーの辻伸弘氏、「piyolog」でおなじみのpiyokango氏の3人が「可と不可の間 〜今そこにある契機〜」と題してパネルディスカッションを行った。

「可と不可の間」にあるのは絶望か希望か

セキュリティリサーチャーとして活動する3人がそれぞれ考える「セキュリティの中で諦めてきたもの」の中から、諦めてはならないもの、そしてまだ見ぬ脅威に立ち向かうための現実解を考えるパネルディスカッションとなった。今回は、3人が提示する課題について、視聴者を含め、皆で“考えてみる”というスタイルが取られ、サイバー脅威に対して何ができるのかを考える契機となった。

対峙(たいじ)している脅威の変化をキャッチアップせよ

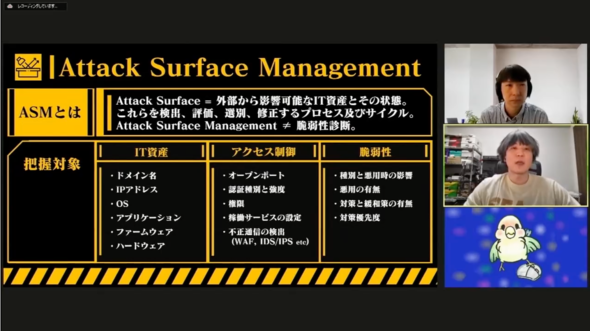

まず口火を切ったのは辻氏だ。現在気にしているキーワードの一つに「Attack Surface Management」(攻撃対象領域管理、以下ASM)があるという。最近では各種セキュリティベンダーだけでなく、メディアもこの言葉を多用するようになった。辻氏は「こういう言葉で呼ばれるようになった」と、慎重に言葉を選びつつ、自身でその言葉を定義する。

ASMというキーワードは新しく、かつベンダーが多用することもあり、定義があいまいな部分がある。辻氏はこのキーワードから想起するものとして、「外部から影響可能なIT資産とその状態を、検出、評価、選別、修正するプロセスおよびサイクル」と述べる。そして辻氏は、「ASMと脆弱(ぜいじゃく)性診断は似ている部分もあるが、イコールではないと考えている」と付け加える。把握する対象はIT資産、アクセス制御、脆弱性管理などを挙げつつ、「これが自分なりの定義だが、新しい名前が付いただけだ。それぞれのことは、もともとやるべきことだったり、既にやっていたりするはずではないか」と話す。ASMは新しい概念ではなく、これらの管理をまとめたキーワードではないかという指摘だ。

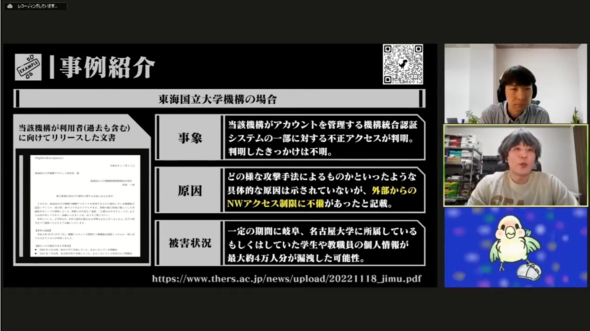

その上で、辻氏は「ASMができていれば防げたのでは、という事例が国内でも幾つかある」と述べる。その一つは、東海国立大学機構の事案だ。

このレポートでは、機構が管理する機構統合認証システムの一部が不正にアクセスされた理由として「機構外からネットワークアクセス制限が要求される箇所において、設定に不備があった」としている。辻氏はこの「設定に不備」という点に注目する。

「ネットワークアクセスの制限がどういうものを指しているかはレポートからは明確ではないが、外から見たときにどのような侵入口が開いているのか、もしくはどこからでもアクセスできるようになっているかどうかを自分たちであらかじめ把握していれば、この事件は起きなかったのではないかと思った」(辻氏)

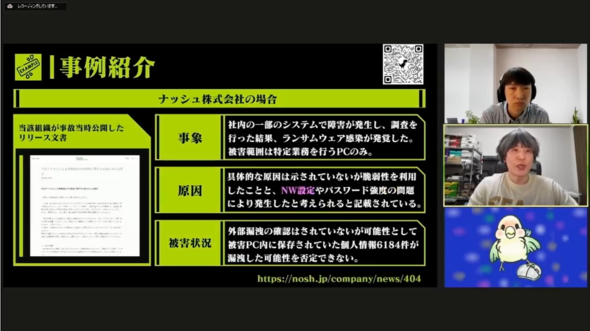

次に辻氏は、ナッシュにおけるランサムウェア被害の事例を紹介する。

このレポートでは、原因を「サーバの脆弱性を利用した攻撃であり、弊社のネットワーク設定やパスワードの強度の問題によって発生したものと考えられる」としている。具体的な脆弱性のCVE番号などはないが、やはりネットワーク設定が原因とされる事例だ。辻氏は「脆弱性の対処やパスワード認証の強度の問題もあるだろうが、ネットワーク設定が見直されていれば、被害を最小限に抑えることができたのではないか」と指摘する。

この事例から、どのような対策に結び付けるべきなのだろうか。「自分たちが何をできるのかを考えないといけないかと思って、今回の講演タイトルを『可と不可の間』と付けた。そこで、ちょっと皆さんにも提案したい」(辻氏)

辻氏はここで、「MITRE ATT&CK」を紹介する。これはサイバー攻撃者がどういう手口で攻撃するのかをフェーズごとに提示し、その手法ごとに対策を考えるためのフレームワークだ。

「攻撃者の動きを知ることで、攻撃者と同じ観点で見ることができれば、今ある弱点を見つけられる。不要な設定、誤った設定を見つけるということに使えるのではないか」(辻氏)

MITRE ATT&CKにおける偵察(Reconnaissance)部分の「Active Scanning」で使われる攻撃者の技術として、3つの技術「Scanning IP Blocks」「Vulnerability Scanning」「Wordlist Scanning」を紹介する。これらはいわゆる「ポートスキャン」「脆弱性スキャン」「辞書スキャン」だ。

「一番上のポートスキャンは自分たちの手でも実行できるのではないか。外部に委託している場合でも、その仕組みを理解し、ちゃんと実行しているかどうかを確認できる手順を、自分たちの手の中、つまり“可”の部分に持っていけるようにするのが理想なのではないか」(辻氏)

これをワンショットではなく、定期的に実行できるようになれば、スキャンによってさまざまな不備が可視化され、対策に進めることができる。特に自社が持つIPアドレスの範囲でスキャンすると、「本来棚卸しされているはずの端末以外がIPアドレスを持ち、通信している」といったことも想定できる。かなりの頻度で検査する必要があり、自分たちの手で実施できることが理想だ。

「まずは『nmap』(network mapper)をどう使うか、YouTubeなどを見て学ぶのもよいのではないか」(辻氏)

ASMを考えたとき、このスキャンのスキルこそが“不可”を“可”にする第一歩になるのではないか――。それが、セキュリティリサーチャーズの提案だ。

2万件以上の脆弱性とどう付き合うか?

根岸氏のテーマは「脆弱性対応」だ。根岸氏はまず、その数と“スコア”について語る。2022年に米国国立標準技術研究所(NIST)が運営する脆弱性データベース「NVD」(National Vulnerability Database)で公開した脆弱性は2万件を超える。

多くの組織が脆弱性の対応を深刻度で判断しているが、「Critical」(緊急)と「High」(重要)を合わせると半数を超えており、その数は1万件以上だ。「これに全て対応せよ」というのは現実的ではない。これが、根岸氏が「課題だ」と感じている部分だ。

では、どうやってこの数の脆弱性を絞り込んでいけばよいのだろうか。考え方の一つが「その脆弱性が既に悪用されているかどうか」という観点だ。例えばこのうち、PoC(概念実証)が公開されている、または攻撃が観測されている脆弱性に限ると、全体の15%まで絞り込むことができる。「それでも十分多いが、まだ現実的だ」(根岸氏)

もう1つの考え方は、その脆弱性の性質から絞り込むことだ。根岸氏は2022年上半期の脆弱性1万1860件を例に挙げ、そのうち「リモートから攻撃可能」「攻撃コードが公開されている」「有効な対策がある」の3条件で絞り込んだ場合だと、2081件(全体の17.5%)あることを示した。「この数なら、優先度を上げて対応すべき脆弱性を判断できるのではないか」(根岸氏)

脆弱性の数が非常に多いことから、組織は「トリアージの考え方」を検討せねばならない状況にある。本来、このトリアージとして「CVSS」(共通脆弱性評価システム)が用意されていたはずだが、数が多い上に悪用の可能性とリンクしないこともあり、現実的には難しいのが現状だ。では、それに代わる管理手法や評価手法はないのだろうか。根岸氏は例を幾つか挙げる。

1つ目は米国カーネギーメロン大学ソフトウェア工学研究所が公開した「SSVC」(Stakeholder-Specific Vulnerability Categorization)だ。CVSSの課題に対応するために提案された新たな指標で、その名称もCVSSを逆にしたものとなっている。SSVCは悪用の有無を前提とした決定木によって重要性を判断する仕組みを持っていることが特徴だ。

- 参考:PRIORITIZING VULNERABILITY RESPONSE:A STAKEHOLDER-SPECIFIC VULNERABILITY CATEGORIZATION(VERSION 2.0)

2つ目は米国のサイバーセキュリティインフラストラクチャセキュリティ庁(CISA)が公開している「KEV」(Known Exploited Vulnerabilities Catalog:既知の悪用された脆弱性カタログ)だ。これは悪用が確認されている脆弱性をリスト化したもので、ここに掲載された脆弱性については、米国連邦政府機関は法的に対応を強制される。これは民間組織も参考にできる重要な指標となる。

この他、FIRST.orgが管理するオープンな「EPSS」(Exploit Prediction Scoring System)など、各ベンダーが独自に作っている指標も参考にできる。

この課題に関して根岸氏は「解決されておらず、個人としてももんもんとしているのが現状。こういう観点で考えてほしいという問い掛けだ」としつつ、辻氏、piyokango氏の意見を聞く。

辻氏は、かつて「脆弱性診断のレポートを提出した後、どう動くか」という相談を受けた経験から、「CVSSのスコアが8.5や9以上であることや、ベンダーが出す緊急情報について『緊急』の脆弱性は2週間以内に対応しようというのがほとんど。『ペネトレーションテストで再現できた』という観点で対応を決定するなどはあるが、『攻撃コードがあるから』という観点はあまりなかった」と振り返る。

piyokango氏は自身も情報を収集し、このような脆弱性情報をブログとして公開している。その上で「全員が頑張ってこのような攻撃コードの情報を集めないとマズいものなのだろうか?」と疑問を呈する。これに対して根岸氏も「まさにその通りで、全員が全員こういう情報を集めることに奔走する必要はないはず」と答える。

しかし現状は、脆弱性が公開された際のベンダーのレポートなどを見ても、攻撃が実際に観測されているかどうかを読み取れるものが少ないのが現状だ。「難しいことが要求されているとも感じる」(根岸氏)

2017年以降、公開される脆弱性は劇的に増え、CVSSによる対応は限界に近づいている。対処のリソースに限界がある以上、新たな指標が望まれる。“過渡期”といえる今、「例えば最低限KEVを見つつ、余ったリソースで他のソースを見る。そして外部に管理を任せている場合、自分たちが見ている観点と同じ意識で対処されているかどうかを確認してほしい」(辻氏)

意外? マルウェアを使わない斬新で単純な手法

piyokango氏は、新しい攻撃手法だけでなく、古くから使われるような手口に足をすくわれることがないよう、piyokango氏自身も驚いたという手法を紹介する。サイバー攻撃にもかかわらず、マルウェアを一切使わずに情報を窃取する手法だ。

被害に遭ったのは、米国の外交問題に関する専門家だ。標的となる専門家に対して、著名組織になりすまし「執筆依頼」を行う。専門家は著名な組織であることからその依頼に沿ったレポートを執筆して回答したが、著名組織にはそのような依頼者は存在していなかった。調査によって、「依頼者は北朝鮮に関与したサイバー攻撃者だった」と報道された。

piyokango氏はこの報道について「非常に頭がいいと思った」と率直な感想を述べる。マルウェアを使わず、専門家から専門的な情報を引き出した結果となる。「情報を盗む際には『マルウェアを使ってPC内を探る』『脆弱性を突いてデータを奪う』というイメージがある。改めてこの手法を見ると、効果的で、しかも防ぎにくいのではないかと感じた」(piyokango氏)

さらに、piyokango氏は「この報道に重要な1文が存在する」と続ける。この件についてコメントを求められたMicrosoftによると、「2022年1月からこの手法が複数で使われており、成功事例も把握している」ということだ。この方法による“攻撃”が、決してレアケースではないことが想定される。本件では、追加の質問を受けた際に専門家が違和感を覚えたことで事件が発覚した。

背景には「おそらく、マルウェア感染が成功しにくくなったことがあるのではないか」と根岸氏は推察する。ある意味皮肉な結果ともいえるが、「依頼が来たとしても、その背後のチェックをしないと気が付けない。今回は外交問題の専門家の事例だが、これはどの分野でも同じようなことが起きてもおかしくないのでは」と辻氏は指摘する。

もう1つ、piyokango氏はある手法を取り上げる。それは「広告」が関連するものだ。これも、人をだますことにフォーカスしている。

特定の有名なソフトウェアをターゲットにし、その「広告枠」を狙う攻撃だ。検索結果の上部に広告が表示されることを悪用し、ダウンロードしようとする利用者に対して悪性サイトへのリンクを表示させる。悪性サイトはマルウェアが仕込まれたソフトウェアのダウンロードリンクを用意しているが、正規のソフトウェアも一緒にインストールさせる手法なので発覚しにくい。NTTセキュリティは「日本国内でもこの手法による攻撃が増えている」としている。

piyokango氏はこの手法に対して、「これまでの積み重ねが全てスキップされてしまうのが恐ろしい」と話す。ダウンロードしたファイルに対しての保護はさまざまな手法がOSやアプリで実装され、攻撃者がこれまで使ってきた手法が次々とつぶされてきている。

インターネットから取得したファイルに対しては既に最も厳しく制限されているはずだが、この事例では利用者が自らの意志でダウンロードし、インストールしてしまう。しかもこれは実行形式のファイルだ。そのため、「警告が出ても、全部“はい”しか押さないパターンだ」と辻氏も述べる。

防ぐ方法については「非常に厄介で、『気を付けてください』くらいしかない」と辻氏。同時に、「アタックサーフェスの話もあったが、何を使っているのか、何を許可しているのかを見直す機会になるかもしれない」とpiyokango氏は指摘する。「自分たちが使うソフトウェアをどうやって限定するのか、ぜひ考えてみてほしい」と3人は口をそろえる。

「これは身近な脅威として認識し、知っておいてほしい」とpiyokango氏は提案する。新しい話、古い話を振り返りつつ、「自分たちも変わっていかねばならない。自分たちでできること(可)を増やすきっかけになれば」と辻氏は結んだ。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

通知ウザウザ詐欺、イニシャルアクセスブローカーなど“新たな脅威”の把握に疲れたあなたへ――セキュリティリサーチャーズが提言する「バランス感覚」とは

通知ウザウザ詐欺、イニシャルアクセスブローカーなど“新たな脅威”の把握に疲れたあなたへ――セキュリティリサーチャーズが提言する「バランス感覚」とは

2022年11月に開催された「ITmedia Security Week 2022 冬」の「サプライチェーン攻撃だけじゃない、新たな脅威」ゾーンにおいて、ポッドキャスト「セキュリティのアレ」でも活躍するセキュリティリサーチャーの根岸征史氏、辻伸弘氏、piyokango氏の3人が、今回は変化の中でも“一度立ち止まり振り返る”というテーマで登壇。「シフトする脅威の掴み方」と題して、見逃してはならないポイントをそれぞれの視点で語った。 未来へつなげるためには、まず“地固め”を――今アップデートが必要な3つの視点をリサーチャーズが語る

未来へつなげるためには、まず“地固め”を――今アップデートが必要な3つの視点をリサーチャーズが語る

2022年9月に開催された「ITmedia Security Week 2022 秋」の「未来へつながるセキュリティ」ゾーンにおいて、@ITのセキュリティセミナーではおなじみとなったセキュリティリサーチャーズによるディスカッション「疑え!常識!紡いで未来」が行われた。ポッドキャスト「セキュリティのアレ」でも活躍する、根岸征史氏、辻伸弘氏、piyokango氏の3人が“未来”をテーマにしつつ、“地固め”をしていこうという内容で登壇。これからのセキュリティ対策で見逃してはならないポイントを、それぞれの視点で語った。 「セキュリティのアレ」のリサーチャー3人が振り返る、「侵入されて当たり前」は本当に当たり前か?

「セキュリティのアレ」のリサーチャー3人が振り返る、「侵入されて当たり前」は本当に当たり前か?

ITmedia Security Week 2022夏のDay2「未来へつながるセキュリティ」ゾーンの基調講演で、セキュリティリサーチャー3人によるパネルディスカッション「未来のための地固めを ここはもう令和なので」が行われた。インターネットイニシアティブの根岸征史氏、SBテクノロジーの辻伸弘氏、「piyolog」を運営するpiyokango氏が集まり、“セキュリティの最新動向”とは少々異なるベクトルでの会話が繰り広げられた。