未来へつなげるためには、まず“地固め”を――今アップデートが必要な3つの視点をリサーチャーズが語る:ITmedia Security Week 2022 秋

2022年9月に開催された「ITmedia Security Week 2022 秋」の「未来へつながるセキュリティ」ゾーンにおいて、@ITのセキュリティセミナーではおなじみとなったセキュリティリサーチャーズによるディスカッション「疑え!常識!紡いで未来」が行われた。ポッドキャスト「セキュリティのアレ」でも活躍する、根岸征史氏、辻伸弘氏、piyokango氏の3人が“未来”をテーマにしつつ、“地固め”をしていこうという内容で登壇。これからのセキュリティ対策で見逃してはならないポイントを、それぞれの視点で語った。

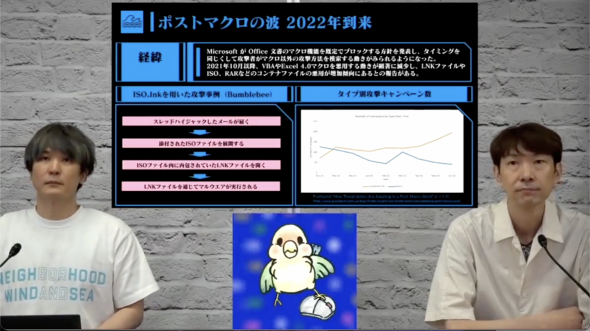

第1の視点:「ポストマクロの波」を考える

最初の視点は、piyokango氏が気になるという「ポストマクロ」に関してだ。ここでいう「マクロ」とは、「Microsoft Office」で動くマクロを指しており、2022年9月、インターネットから入手したOffice文書のマクロは既定でブロックされるという挙動となった。これに関しては反応もさまざまで、SNS上でもその挙動の変化に戸惑う声も見掛ける。

- Office では、インターネットからのマクロが既定でブロックされます - Deploy Office | Microsoft Learn

- ネットワーク上のマクロ入りExcelが全力でブロックされるようになったらしい - Togetter

Microsoftが挙動を変えることをアナウンスしたのは2021年の秋ごろだ。マクロ機能を悪用したマルウェアは深刻な被害を与えている。その対策として、「インターネットから取得したファイルに関して、既定でマクロの実行を制限する」という仕組みにする。現在、この既定変更は順次展開されている状況だが、piyokango氏も「結構衝撃で、ついに来たか、という判断」と述べる。

しかし、これは攻撃者にはどう見えているのだろうか。これまでマクロは、攻撃のためにも広く活用されてきた機能だ。piyokango氏は「マクロが使いにくくなったら、次に何が来るのかは当然気になるところ」と述べる。これが、ポストマクロの波だ。

セキュリティベンダーによる各種調査を見ても、「VBA(Visual Basic for Applications)マクロやExcel 4.0マクロの悪用の動きは顕著に減少傾向にある」とpiyokango氏は述べる。しかし、攻撃そのものが沈静化しているわけではない。マクロに代わり、これまでも使われてきた他の手法(例えばショートカットの拡張子「.lnk」、イメージファイルの拡張子「.iso」など)が悪用されるケースが増えているのだ。

例えば「Bumblebee」というマルウェアローダーは、これまでEmotetで行われたようなメールの会話に入り込むスレッドハイジャックで、メールに添付したisoファイルを元に感染させる。isoファイルの中にはショートカットのlnkファイルが含まれており、これを実行すると感染してしまう。少し遠回りのようにも見えるが、これまでのマクロ付きファイルを使っていた手法と大きくは変わらない。

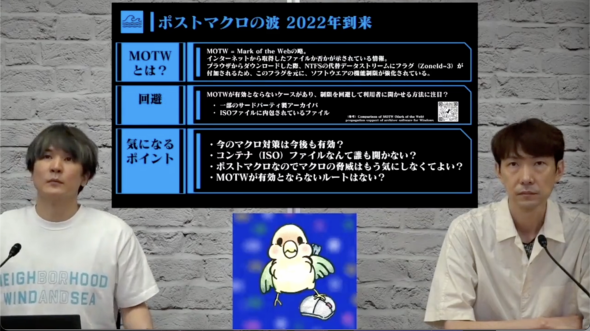

ここで注目したいのが、Microsoftが全てのマクロを無効化したわけではないということだ。あくまでインターネット経由でダウンロードしたファイルのみが制限の対象となる。これは「Mark of the Web」(MOTW)というフラグを元に管理しており、Web経由であることを示すフラグがあるかないかで制限が働く。

攻撃者視点ではこれをなんとか回避することを試みる。その手法の一つが上記のisoファイルを経由したものだ。この手法では、isoファイル自体にはMOTWフラグが付加されているが、isoを展開したイメージ内にあるlnkファイルにはフラグが立たず、実行されてしまう。

piyokango氏はあらためて、根岸氏、辻氏にも意見を聞く。根岸氏は「ポストマクロの前にマクロについてあらためて考える必要がある」と述べる。そもそも、マクロ対策はしっかりしていたといえるのだろうか。

「Microsoftが既定で無効としたのは大英断。しかし、マクロ対策が正しく理解されていて初めてポストマクロが考えられる。企業によっては、『マクロが動かない。よく分からないけど有効にしてしまえ』といった具合に、『なぜMicrosoftがこのような対策を講じたのか』を理解しないまま進んでしまうと、ポストマクロに行く前の“マクロ対策”ができていないことになる」(根岸氏)

今回のセキュリティ対策は、デフォルトで安全にするものであり、セキュリティを理解していない層も守ることを想定したものといえる。「マクロを止めよう」という提案は、リサーチャーズの3人もこれまで述べていた方法でもあった。辻氏も根岸氏の意見に同意しつつ「混乱している様子も見られ、検索でその対処を調べるとほとんどの場合で“無効にする方法”がヒットしてしまい、“厄介者”になっているように見える。管理者もこのままでは『マクロを無効にする』のを無効にする方法を探すようになってしまうだろう。理解を得るのは大事」と付け加える。

辻氏はさらに加えて、マクロの無効化は「マルウェアが入ってきて、実行して、感染して」の手前の話とする。そのため、無効化のみでは万能ではなく、回避方法もすぐに出てきてしまう。ポイントは、その後の挙動だ。

「仮に動いたとして、その先には今までと変わらずPowerShellが悪用されると想定できる。ならばPowerShellを止めた方がいい場合もある。そういった選択もできるといいのではないか」(辻氏)

「ポストマクロ対策は、マクロ対策も同時に進めていくべきだ」というのが3人の意見だ。ポストマクロの攻撃手法が主流になった場合でも、マクロ攻撃はゼロにはならない。ユーザーがファイルを開くことを想定しつつ、この両方の対策を進める必要があるだろう。

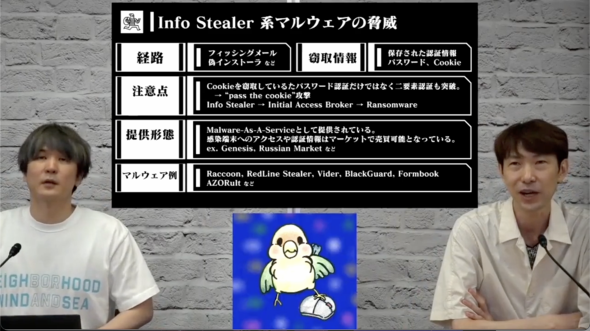

第2の視点:「Info Stealer系」マルウェアを知っていますか?

次のトピックは「Info Stealer系」マルウェアだ。根岸氏は「Info Stealer系マルウェアが過小評価されているのではないか」と懸念する。

Info Stealer系マルウェアは、その名の通り「感染した端末にある情報を盗み出す」というシンプルな目的を持つ。しかし、そのマルウェアが狙うのは、端末の中にあるパスワードをはじめとする「認証情報」だ。特に盗む対象として、認証後のクッキー情報が含まれていることに注目したい。

「多要素認証を使っていたとしても、その認証が完了したクッキーを盗むことで、多要素認証をバイパスできてしまう。多要素認証を完璧なものだと認識していると、このような“Pass-the-cookie”によって突破されてしまう」(根岸氏)

Info Stealer系マルウェアも、他のマルウェアと同様にサービス化されており、感染経路として、正規のサイト以外からダウンロードされるソフトウェアにマルウェアを混入させるような「Download as A Service」が展開されているという。お金を払うことで、海賊版アプリにマルウェアをそっと含ませてくれるのだ。

さらに、Info Stealer系マルウェアが集めた認証情報を他の攻撃者に販売する事業も整備されており、攻撃者は換金できてしまう。対象とする情報が認証で悪用できるので、盗んだ攻撃者以外の、別の攻撃者が興味を持ってしまうと、そこからさらに脅迫につながる可能性もあるだろう。

「数も増えていて、提供形態もさまざま。『Malware as a Service』として、攻撃者の参入障壁が低く、攻撃者は“関わる全員が幸せ”という状態。私たちは損をするだけという状態にあることを多くの人に知っておいてほしい」(根岸氏)

辻氏はこれまでのリサーチにおいて、Info Stealer系マルウェアが集めたであろう情報を売り買いするサイトをウオッチしていたという。そのサイトは検索機能も充実しており、盗み出した情報の種類や量、そしてどこから盗んだのかも分かるようになっている。

「もちろん、日本に割り振られているIPアドレスを持つコンピュータのものもある。そしてたまにセールなども行われる。特定のキーワードで検索する人がいる可能性もあるし、例えばVPN認証情報に絞って探されるのも怖い」(辻氏)

Info Stealer系マルウェアが盗み出すことに関しては、これまでのマルウェア対策の延長で考える必要があるだろう。感染に気が付けないケースも多く、悪用された後のことも考えるべきだ。「例えばログイン時間帯でブロックするなど、普段と違うアノーマリーを検知できるようにモニタリングしているかどうかをチェックしてほしい。多要素認証だけで守れると思ってはならない」と根岸氏は警鐘を鳴らす。

「安全ではないのに、安心してはならない」(辻氏)

第3の視点:ランサム周辺にも変化

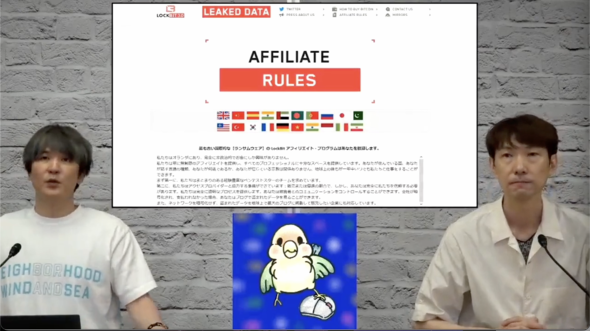

そして、辻氏は「ランサム」をピックアップする。辻氏があえて「ランサムウェア」ではなく「ランサム」と表現するのは、暗号化することがメインではなく、“脅迫”をメインとするためだ。

辻氏が気になっているのは、ランサムグループ「LockBit」がランサムを展開するために提示している、Lockbitの「Ransom as a Service」(RaaS)を利用する際のルールだ。LockBitは今やWindowsだけでなく、Linuxや仮想化基盤も攻撃の対象としており、辻氏は「RaaSによってはマニュアルや自動化といった手厚いサポートもあることから、スキルレベルが低い攻撃者もこれまでと比べて参入しやすくなっている」と述べる。

「先のInfoStealerで奪ったアクセス経路や認証情報を買って、このRaaSを使えば一通りの攻撃ができてしまう。かなり進んできてしまっている」(辻氏)

また、ここで取り上げられている「攻撃対象」にも注目したい。例えばRaaSとしては、保身を目的とし、重要インフラや病院などへの攻撃を“禁止”するグループもある。攻撃が大きく注目されると、政府機関などからの本気の反撃が想定されるからだ。

「脅迫はしていいが、業務を止める暗号化を禁じるグループもある。それがどれだけの効果があるかは不明だが」(辻氏)

ランサム周辺においては、2022年5月に「CONTI」が活動を停止した。その結果、他のランサムグループは需要が増えたように見えたが、その後また減少傾向にある。辻氏は「短い期間の集計なので参考程度だ」と述べつつ、「ランサムグループが消滅したとしても、全体におけるランサムの脅威は減らない。一時期よりも小さなランサムグループも増えている」と指摘する。参入障壁が下がっていることも関係するのだろうが、「追いかける側としては厄介」(根岸氏)だ。

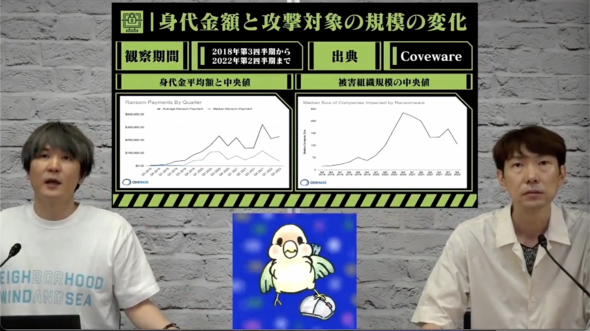

辻氏は、ランサムの“身代金”にも着目する。「Coveware」による調査結果から、平均要求額よりも中央値に着目すると、以前と比べてかなり下がっていることが見受けられる。辻氏は「おそらくランサム攻撃者から見て、身代金を払える相場が決まってきたのではないか」と指摘する。被害組織の規模も中央値はグッと下がっている。被害企業の規模が小粒になってきているように見えるのだ。

米国では、ランサム被害に対する保険適用を禁止する州も出てきている。保険金額も上がっており、攻撃者にとっては向かい風だ。大企業は対策も進んできているので、攻撃者は対策が遅れた、小さな企業を狙い始めたのかもしれない。根岸氏は「『ウチは大企業じゃないから狙われない』『ウチなんか狙っても取るものないよ』という“言い訳”が通用しなくなってきている」と述べる。そういった傾向がますます強くなっている状況を認識し、アップデートしなくてはならないのだ。

「どんな業界でも、どんな規模の企業でも同じように攻撃されている。攻撃対象を選ぶのは攻撃者。その攻撃者がどんどん増えていると認識し、今回取り上げた3つの話を基に地固めをし、新しい情報を仕入れてアップデートしてほしい」(辻氏)

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「セキュリティのアレ」のリサーチャー3人が振り返る、「侵入されて当たり前」は本当に当たり前か?

「セキュリティのアレ」のリサーチャー3人が振り返る、「侵入されて当たり前」は本当に当たり前か?

ITmedia Security Week 2022夏のDay2「未来へつながるセキュリティ」ゾーンの基調講演で、セキュリティリサーチャー3人によるパネルディスカッション「未来のための地固めを ここはもう令和なので」が行われた。インターネットイニシアティブの根岸征史氏、SBテクノロジーの辻伸弘氏、「piyolog」を運営するpiyokango氏が集まり、“セキュリティの最新動向”とは少々異なるベクトルでの会話が繰り広げられた。 WannaCry騒動、Struts 2脆弱性、リオ五輪、そのとき「彼ら」は何をしていたのか

WannaCry騒動、Struts 2脆弱性、リオ五輪、そのとき「彼ら」は何をしていたのか

サイバーセキュリティの重要性が増すにつれ、ネット上ではさまざまな脅威や脆弱性の情報があふれんばかりに増え続けている。そんな情報過多な状況から、有用な情報だけを選別し、正しく共有していくこともまた必要だ。WannaCry騒ぎ、Apache Struts 2脆弱性……そのとき「彼ら」は何をしていたのか。 サイバーセキュリティ人気動画連載“総集編”

サイバーセキュリティ人気動画連載“総集編”

2015年11月10日から続けてきた連載「セキュリティのアレ」。突然ですが、今回をもって最終回となります……。最後は「総集編」として、過去全回の中から、最も反響の大きかった記事トップ10を紹介します。