AI、RPA、データベース――3つの技術がサイバー攻撃を変え、「デジタル災害」を引き起こした背景とは:ITmedia Security Week 2023 春

2023年3月に開催された「ITmedia Security Week 2023 春」の「拡大するアタックサーフェス、“社内攻撃”を想定せよ」ゾーンにおいて、ニューリジェンセキュリティでCTO(最高技術責任者)を務める仲上竜太氏が「災害化するサイバー脅威とアタックサーフェス管理」と題して基調講演に登壇した。

@ITで「働き方改革時代の『ゼロトラスト』セキュリティ」を連載する仲上氏が、サイバー脅威を「災害」と捉え、広がるアタックサーフェス(攻撃可能界面)をどう管理するかについて、最新の脅威の形を前提に、サイバーハイジーンを含め、その対策を語った。

サイバー攻撃、質の変化と量の変化

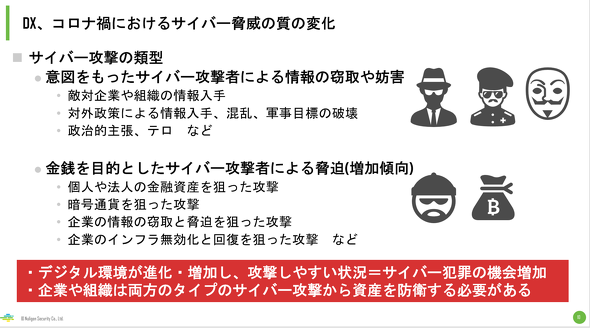

仲上氏はまず、現在のサイバー攻撃の質的変化に触れる。昨今ではランサムウェアによる脅迫被害が多発しており、CrowdStrikeの2021年度グローバルセキュリティ意識調査では過去1年間で日本の組織の61%がランサムウェアの被害に遭い、そのうち20%が平均2億5875万円に上る身代金を支払っていると発表している。日本国内においても医療機関や製造業など、さまざまな業種を狙ったランサムウェア被害が報告され、多重脅迫も課題となっている。

背景には「Ransomware as a Service」という、高度なサイバー攻撃ツールに絡むサイバー攻撃のマーケット化、エコシステム化が進んでいることがある。侵入能力を持ったサイバー攻撃者がツールを購入することで、開発力がなくてもランサムウェアによる攻撃が可能となっている。情報処理推進機構(IPA)の「情報セキュリティ10大脅威」でもランサムウェアによる攻撃は3年連続で1位となっている。

「意図を持ったサイバー攻撃者による、情報の窃取や妨害とともに、金銭を目的とし脅迫が増加しており、企業は両方のタイプのサイバー攻撃から資産を防衛する必要がある」(仲上氏)

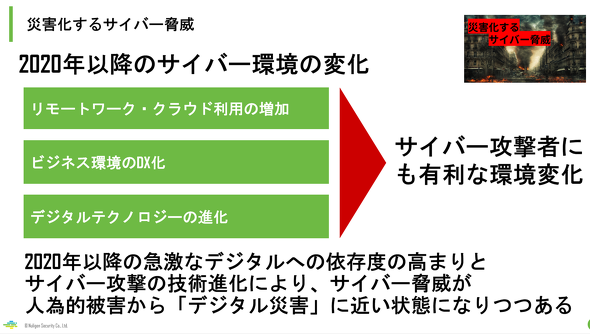

コロナ禍以降の変化として、デジタルへの依存度が急激に高まっている。ビジネスそのものがデジタルに移行し、デジタルテクノロジーの進化で利便性が上がり、大きな恩恵がある。それはサイバー攻撃者にとっても有利な環境変化だ。

「もはや、サイバー脅威が人為的被害から『デジタル災害』に近い状態になっていると考えることもできる」(仲上氏)

「デジタル災害」につながる、攻撃者にも便利な3つの技術

この背景にあるのは、「AI」(人工知能)、「RPA」(Robotic Process Automation)「データベース」といった技術だ。

特にAIに関しては昨今「ChatGPT」をはじめとするAI技術が、破壊的に進化している点に注目する。仲上氏は生成系AIを使うことで、「お絵描きだけではなく、文章生成、プログラム作成まで、生成系AIが実用的になっていることはご存じの通りだ」と述べる。

RPA、自動化に関しても組織のさまざまな現場で活用されているが、これもプログラミングの技術なので、この考え方をサイバー攻撃者が“活用”できる。これにデータベースが組み合わさることで、大きな変化が生まれるという。

AIはサイバー攻撃にどう活用されているのか

攻撃者はAIを用い、音声や映像を精密に偽造できるようになる。これは「ディープフェイク」といい、対象者の声や映像を作り出すことで、“なりすまし”や企業への侵入を可能とする。また、流出したデータをAIによって分析することで、サイバー攻撃者が内部での行動を調査することにも活用ができる。さらに、「EDR(Endpoint Detection and Response)といった端末防御機能やマルウェア検出を回避する部分にもAIが使われる」と仲上氏は述べる。

そしてChatGPTのような生成系AIによって、自然な言語での出力が可能となった。これを使い、自然なテキストでのフィッシング文章が使われることも想定できる。「ディープフェイクに近い使い方で、特定の個人の特徴を入れ込むことで、存在しない写真の画像も作れる。写真そのものの真偽が変化してしまう。さらには攻撃コードの自動開発など、AIツールを利用したパラダイムシフトも想定できる」(仲上氏)

AI技術によって、デジタルなコンテンツ、プログラムを精密かつ大量に生成できることで、攻撃機会の増加が考えられる。サイバー攻撃以外にも、政治的意図を含む偽情報を展開するディスインフォメーションにも活用できる。仲上氏は「その情報が意図を持って作り出されたものなのかもしれない、という真偽があやふやになってきている」と指摘する。

RPAによる効率的な攻撃、企業のRPAへの攻撃

RPA技術はさまざまな作業を自動化し、従業員の手間を省き、本来注力したい業務に目を向けるといったものだが、攻撃者がこの技術を手に入れることで、インターネット上でアクセス可能な範囲に対し、機械的に、24時間365日休むことなく探索、攻撃できることにつながる。スクレイピング技術と組み合わせてWebサービスをチェックし、そのまま攻撃につなげるのだ。

さらには、「企業が運用しているRPAに対する攻撃も想定できる」と仲上氏は述べる。例えば、サービスへの攻撃によって企業が得るはずのクリティカルな情報を窃取したり、管理者がいない「野良bot」を乗っ取ってbotに含まれるIDやパスワードを盗んだりすることも想定できる。

攻撃によって収集した情報を「データベース」に蓄積

そのように自動化した攻撃によって収集した情報が「データベース」に蓄積される。情報漏えいしたサイトのIDやパスワードなどクレデンシャル情報、公開情報として収集可能なIPアドレスやバージョン情報などを集める。

SNSから得られる情報も個人のさまざまな情報が蓄積されたデータベースと見ることもできるだろう。

このように、RPAやAIによって機械が自動で攻撃、収集した情報をデータベースとして集めることで、より効率的なサイバー攻撃を作り出すことができてしまう。

「デジタル災害」となった背景

これらの背景には、われわれが2020年以降に経験した劇的な変化によって、「アタックサーフェス」が拡大したことがある。テレワークやクラウド利用の増加によって、情報やシステムがインターネットに分散、デジタル化が加速した。これによって、攻撃者が攻撃可能となる界面が広がっている。

従来の考え方は、ファイアウォールで分断した「境界型防御」だった。オフィスはネットワーク的に分断されており、インターネットからの脅威も外部との接点でシャットアウトできる。ここでは多層防御や内部挙動の監視(UEBA:User and Entity Behavior Analytics)、EDRなどの不正検知などが製品として存在した。

しかし、働き方が変化したことで、境界の外でも仕事できるようになり、クラウド上にデータを保管する必要性が高まった。内部にしか存在しなかったPCを持ち出すことになり、「社内」の定義が変化した。これによって、これまでの境界の外にも、アタックサーフェス、そして脆弱(ぜいじゃく)性が広がることになる。

「こういった働き方の変化でアタックサーフェスが広がっている。クラウドでは不正アクセスや設定の不備、在宅勤務なら端末やネットワークの保護が脆弱なことが問題だ。この観点では、自組織のアタックサーフェスがどこにあるのか、どの程度あるのか、どれくらいの脅威にさらされているのかを知る活動が重要だ」(仲上氏)

アタックサーフェスを“管理”せよ

この災害的サイバー攻撃に対抗するための一つの考え方が、「アタックサーフェス管理」だ。企業や組織のシステムが抱える課題を適切に把握し、問題に対して常に対処し続けるのがアタックサーフェス管理だ。自組織の資産と脆弱性の管理とともに、サイバー攻撃におけるきっかけとなり得る攻撃界面を管理するのが目的だ。

「IT資産管理だけでなく、その資産が悪用される可能性があるかどうかについても管理するのが、アタックサーフェス管理の考え方だ」(仲上氏)

この考え方では、「OSINT」(Open Source INTelligence)というインターネットの検索活動を通じ、管理認識外の資産を把握することも重要だ。帳簿上は存在しないデバイスやサーバ、ドメインこそがアタックサーフェスとなり得るので、これらを把握するためにツールを活用することなどが対策の一つとなる。

仲上氏は、このようなアタックサーフェス管理によって「攻撃者にとっての攻撃的コストの増大を見込める」と述べる。攻撃者はたくさんあるターゲットの中から、より侵入しやすい組織の方に移動する。RPAやデータベースに攻撃対象のリストを持っていることを考えると、「他の組織を攻撃した方が、効率が良い」と判断することは容易に想定できる。

「災害の行き先をコントロールする。例えば雨戸を閉めるのと同等のことをITでも行うことで、攻撃コストを高めて攻撃をよけることこそがアタックサーフェス管理の狙いだ」(仲上氏)

メールアドレスやURL、IPアドレスだけでなく、担当者名やAPI情報、SSL証明書などもアタックサーフェスへの攻撃につながる情報となる。これらが公開情報として調査、検索可能な状態にあることには注意が必要だ。さらに、非公開のアタックサーフェスとして、会社間のネットワークといったサプライチェーンにつながる部分も挙げられるだろう。さらに、子会社、関連会社が持つアタックサーフェスも自社の攻撃につながる。そのため、アタックサーフェスを管理する必要があるのだ。

アタックサーフェスの管理製品は、企業や組織において増え続けるアタックサーフェスを調査、収集、整理することで、シャドーITを含めた組織のリソースを常時、自動で検査する。継続的な脆弱性診断、設定不備の調査をし続けることでアタックサーフェスの危険箇所を対処し、攻撃のコストを高めて被害確度を下げるのが狙いだ。

サイバーレジリエンスとサイバーハイジーンを意識する

仲上氏はITセキュリティにおいて、“おけ”を構成する板がたった1枚短かっただけでその部分から水があふれ出てしまう「ドベネックのおけ」理論を引き合いに出す。これまでは、そのおけについては自社だけで考えればよかったが、現在ではサプライチェーンでつながる“おけ群”からも水があふれ出てしまうことを想定しなければならない。

これを考えると、ダメージが発生したときにどう回復するか、そしてダメージを発生させないためにはどうしたらいいかを考える必要がある。その考え方の一つが、「サイバーレジリエンス」だ。

レジリエンスの取り組みとしては、「バックアップ体制の確認」「ネットワークセグメントの分離」「認証強化」などが挙げられる。これは人間に例えれば、筋力トレーニングやメンタルトレーニングなど、基礎体力を上げ、自己治癒力を高めることになる。

さらに、「サイバーハイジーン」(サイバー衛生)の考え方も重要だ。これは「資産管理やデータの棚卸し」「脆弱性管理とパッチマネジメント」「アタックサーフェス管理」「ログの監査」などが挙げられる。これは虫歯予防や定期検診でのチェックに相当するだろう。仲上氏は「これらが災害化するサイバー脅威に対する、セキュリティの新しい考え方だ」と述べる。

「テクノロジーの進化によってサイバー攻撃の形も変わり、無差別かつ高度になった。これらから組織を守るためには、自分たちの“戸締まり”や“雨戸閉め”をしっかりする取り組みが必要となってきた。災害対策としてのサイバーセキュリティの一つの形として、アタックサーフェス管理について考えていただきたい」(仲上氏)

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

日本は「アタックサーフェスを明確にすること」が苦手 トレンドマイクロがセキュリティの意識調査結果を発表

日本は「アタックサーフェスを明確にすること」が苦手 トレンドマイクロがセキュリティの意識調査結果を発表

トレンドマイクロは「法人組織のアタックサーフェス(攻撃対象領域)に関するセキュリティ意識調査」の結果を発表した。それによるとアタックサーフェスを明確に定義している企業は全世界で51.3%、日本は34.6%だった。 脆弱性、攻撃界面、脅威情報が膨大な今欠かせない「モダンSOC」とは――ゼロトラスト時代の可視化と分析

脆弱性、攻撃界面、脅威情報が膨大な今欠かせない「モダンSOC」とは――ゼロトラスト時代の可視化と分析

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする連載。今回は、ゼロトラスト時代の可視化と分析、モダンSOCについて解説する。 クラウド時代は「データ超分散時代」――CCoEがセキュリティ向上施策としても注目される理由

クラウド時代は「データ超分散時代」――CCoEがセキュリティ向上施策としても注目される理由

2022年9月に開催された「ITmedia Security Week 2022 秋」、Day3の「クラウド&ゼロトラストゾーン」では、ニューリジェンセキュリティ クラウドセキュリティ事業部 CTO 兼 副部長 仲上竜太氏による講演「データ超分散時代のクラウドセキュリティの始め方」が行われた。@ITでも「働き方改革時代の『ゼロトラスト』セキュリティ」を連載する仲上氏は、本セッションでクラウドを活用する企業が直面する「データ超分散時代」におけるセキュリティ向上施策としても注目される“CCoE”の役割と考え方を述べた。かつてオンプレミスでシステムを構築していたころとは異なるガバナンスの考え方を見直してみよう。