仮想ネットワークとセキュリティ構成を大規模に管理する「Azure Virtual Network Manager」一般提供開始:従来のネットワークセキュリティグループも併用できる

Microsoftは2023年3月22日、「Azure Virtual Network Manager」の一般提供を開始した。サブスクリプション、リージョン、テナント全体でグローバルに仮想ネットワークやセキュリティをグループ化、構成、デプロイ、管理できる。

Microsoftは2023年3月22日、「Microsoft Azure」でネットワークリソースの接続とセキュリティを大規模に管理するサービス「Azure Virtual Network Manager」(以下、AVNM)の一般提供(GA)を開始した。

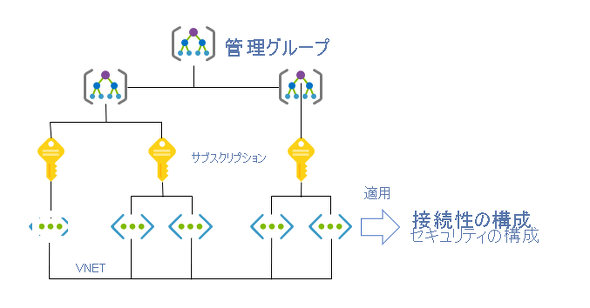

AVNMは、サブスクリプション、リージョン、テナント全体でグローバルに仮想ネットワーク(以下、VNet)をグループ化、構成、デプロイ、管理できる管理サービス。ネットワークグループを定義し、VNetを識別したり、論理的に分割したりすることができる。必要な接続構成とセキュリティ構成を決定し、ネットワークグループ内の選択した全てのVNetで一度に適用する。

AVNMの仕組み

作成プロセスでは、AVNMが管理する対象のスコープを定義する。管理者には、このスコープ境界内で構成を適用するための委任されたアクセス権のみが付与される。スコープの定義は、サブスクリプションの一覧で直接行えるが、Microsoftは管理グループを使用してスコープを定義することを勧めている。管理グループによって、サブスクリプションに階層的な組織が提供される。スコープを定義したら、AVNMの「接続」「セキュリティ管理ルール」といった構成の種類をデプロイする。

AVNMインスタンスをデプロイした後、「ネットワークグループ」を作成する。これは、構成を大規模に適用するためのネットワークリソースの論理コンテナとして機能する。「静的メンバーシップ」という、ネットワークグループに追加する個々のVNetを手動で選択できる。

「Azure Policy」を使用することで、グループメンバーシップを動的に制御する条件または「動的メンバーシップ」を定義することもできる。

次に、トポロジーとセキュリティのニーズに基づいて、これらのネットワークグループに適用される接続構成またはセキュリティ構成を作成する。接続構成を使用すると、メッシュまたはハブ&スポークトポロジーを作成できる。セキュリティ構成を使用すると、グローバルレベルで1つまたは複数のネットワークグループに適用できるルールのコレクションを定義できる。必要なネットワークグループと構成を作成したら、選択したリージョンに構成をデプロイできる。

使用例

AVNMの使用例は次のようなものだ。

- 相互に直接通信する相互接続されたVNet

- 他のVNetによって共有されるハブVNet内の中央インフラストラクチャサービス(スポークVNet間の直接接続を確立して、遅延を低減する)

- 新しいネットワークリソースが追加された場合における、大規模な接続の自動メンテナンス

- 変更のリスクなしに、既存および新規の全VNetに標準のセキュリティルールを適用する(VNet所有者が「ネットワークセキュリティグループ」《以下、NSG》を構成できる柔軟性を維持する)

- 構成ミスや脆弱(ぜいじゃく)性を軽減するために、組織全体に既定のセキュリティルールを適用する

- サービスやプログラムの更新の監視など、サービスのトラフィックを強制的に許可して、セキュリティルールによる偶発的なブロックを防ぐ

接続構成

ハブ&スポーク

「Azure Firewall」「Azure ExpressRoute」といったサービスがハブVNetにあり、それらのサービスを共有するために他のVNetをそのハブに接続する場合、それらの各スポークVNetとハブ間の接続を確立しなければならない。今後、新しいVNetをプロビジョニングする場合は、それらの新しいVNetがハブVNetに正しく接続されていることを確認する必要がある。

AVNMを使用すると、VNetのグループを作成し、目的のハブVNetに接続するグループを選択できる。AVNMは、ハブVNetと選択したグループ内の各VNetとの間に必要な全ての接続をバックグラウンドで確立する。ハブ&スポークトポロジーを簡単に作成できるだけでなく、目的の条件に一致する新しいVNetをこのトポロジーに自動的に追加できるので、ネットワーク管理者の手間が軽減される。

メッシュ

全てのVNetが地域的またはグローバルに相互に通信できるようにしたい場合、AVNMの接続構成を使用してメッシュトポロジーを構築できる。目的のネットワークグループを選択すると、AVNMは、選択したネットワークグループの一部である全てのVNet間の接続を確立する。

メッシュ接続構成機能はまだプレビュー段階であり、後日一般提供される予定だ。

セキュリティ構成

AVNMは、セキュリティ管理構成機能を使用してVNetを大規模に保護できる。セキュリティ管理構成は、NSGルールと同様に定義された「セキュリティ管理ルール」で構成されるが、NSGルールよりも優先される。

セキュリティ管理構成機能はまだプレビュー段階であり、後日一般提供される。

施行と柔軟性

NSGだけでは、複数のアプリケーション、チーム、さらには組織全体にわたってVNetを広範囲に適用するのが難しい場合がある。多くの場合、組織全体で一元化された施行を試みることと、きめ細かく柔軟な制御をチームに引き渡すこととの間には、バランスをとる必要がある。管理する必要のあるNSGの数が増えるので、強制施行のコストは運用オーバーヘッドが高くなる。個々のチームが独自のセキュリティルールを調整するのは、設定ミスや安全でないポートを開く可能性があるので、脆弱性のリスクとなる。

セキュリティ管理ルールは、中央のガバナンスチームにガードレールを確立する機能を提供することで、強制と柔軟性の間で選択する規模の変動を排除することを目的としている。個々のチームのトラフィックは、NSGルールを通じて必要に応じてセキュリティを柔軟に特定できるように意図的に許可している。

セキュリティ管理ルールとNSGの違い

セキュリティ管理ルールは、構造と入力パラメーターがNSGルールに似ているが、全く同じ構造ではない。これらの相違点と類似点は以下の通り。

| 対象者 | 適用先 | 評価順 | アクションタイプ | パラメーター | |

|---|---|---|---|---|---|

| セキュリティ管理ルール | ネットワーク管理者、中央ガバナンスチーム | 仮想ネットワーク | 優先度が高い | Allow、Deny、Always Allow | 優先度、プロトコル、アクション、ソース、宛先 |

| NSGルール | 個々のチーム | サブネット、NIC(ネットワークインタフェースカード) | セキュリティ管理ルールの後、優先度が低い | Allow、Deny |

主な違いの一つは、セキュリティ管理ルールの許可タイプだ。DenyおよびAlways Allowといったアクションタイプとは異なり、特定のタイプのトラフィックを許可するセキュリティ管理ルールを作成すると、そのトラフィックは、一致するNSGルールによってさらに評価される。ただし、DenyおよびAlways Allowにするセキュリティ管理ルールは、トラフィックの評価を停止する。つまり、下位のNSGはこのトラフィックを認識したり、処理したりしない。その結果、管理者はNSGの存在に関係なく、既定でセキュリティ管理ルールを使用して組織を保護できる。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

これからの企業ネットワークはどうなる?――Windows Serverとネットワーク仮想化技術の現在と未来

これからの企業ネットワークはどうなる?――Windows Serverとネットワーク仮想化技術の現在と未来

ニューノーマルな時代に向けたMicrosoft&Windowsテクノロジー活用の新たな道筋を探る本特集。企業のビジネス革新を支援し、エンドユーザーの利便性と生産性の向上に寄与するテクノロジーとはどのようなものか。第1弾は、「Windows Serverとネットワーク仮想化技術」を深掘りする。 Microsoftセキュリティチーム、「Azure」で仮想マシンを保護するためのベストプラクティスを紹介

Microsoftセキュリティチーム、「Azure」で仮想マシンを保護するためのベストプラクティスを紹介

Microsoftのセキュリティインシデントレスポンスチームは、「Microsoft Azure」で仮想マシンを含むワークロードを保護するためのベストプラクティスを紹介した。 危機意識の高い企業が陥る「セキュリティ疲れ」の症状とは? ESETが対処法を解説

危機意識の高い企業が陥る「セキュリティ疲れ」の症状とは? ESETが対処法を解説

セキュリティ企業のESETは公式ブログで、サイバーセキュリティ対策が進んでいる企業などでその副作用として発生する場合がある「セキュリティ疲れ」の問題を解説した。