Microsoftが紹介、クラウドサービスでデータを保護するための11のベストプラクティスとは:セキュリティ上の責任の明確化、暗号化の実装など

Microsoftは、クラウドサービスでデータを保護するための11のベストプラクティスを紹介した。

【お詫びと訂正:2023年7月24日12時】初出時、記事タイトルに誤りがありました。お詫びして訂正いたします。

Microsoftは2023年7月5日(米国時間)、同社公式ブログでクラウドサービスでデータを保護するための11のベストプラクティスを紹介した。

1.信頼できるクラウドサービスプロバイダーを選択する

Microsoftは信頼できるクラウドサービスプロバイダーを選択することが、データを保護するための第一歩だと述べる。ISO 27001、HIPAA(Health Insurance Portability and Accountability Act of 1996)、PCI DSS(Payment Card Industry Data Security Standard)など、関連するセキュリティ標準や規制に準拠しているプロバイダーを探すことが必要だとした。

2.セキュリティ上の責任を理解する

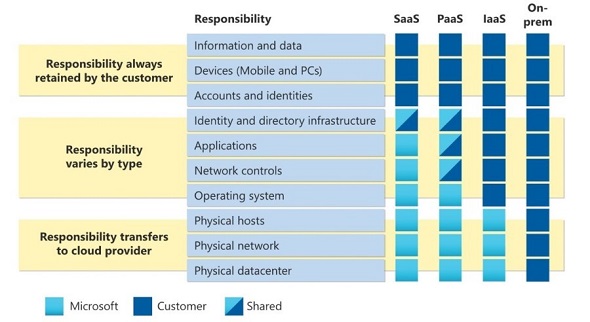

データをクラウドサービスに移動するときは、データセキュリティの責任分担を理解することが重要だという。ほとんどの場合、クラウドプロバイダーはインフラストラクチャのセキュリティを確保する責任を負い、顧客はそのインフラストラクチャに保存されているデータをセキュリティ上保護する責任を負う。

下図は、顧客がアプリケーションをクラウドサービスに移行するにつれて、責任が顧客からクラウドプロバイダーにどのように移行するかを示している。顧客はオンプレミス環境の維持ではエンドツーエンドの責任を維持するが、クラウドサービスに移行するにつれて、多くの責任がクラウドプロバイダーに引き継がれる。

3.強力な認証を使用する

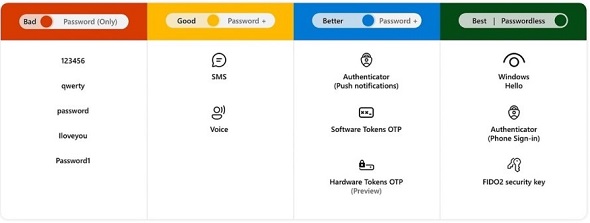

パスワードは盗まれたり、漏えいしたり、侵害される可能性がある。多要素認証などの強力な認証方法を使用すると、データへの不正アクセスのリスクを大幅に軽減できる。

4.暗号化を実装する

暗号化はクラウドセキュリティの重要なコンポーネントだ。これには、許可されたユーザーのみがアクセスできるようにデータをエンコードすることが含まれる。転送中のデータと保存中のデータに暗号化を実装すると、機密データを不正アクセスやデータ侵害から保護できる。

5.どこに住んでいても、どこにいてもデータを保護する

同社によると、企業データの80%以上が「ダーク」(見つけられない)であるため、組織はこのデータを発見するためのツールを必要としているという。しかしながらデータを特定するだけでは十分ではなく、組織はこのデータに関連するリスクを認識し、暗号化、アクセス制限、視覚的マーキングなどを適用してデータを保護する必要があるとした。

「データ自体は移動しない。人々がデータを移動させる。そのため、データ移動の背後にあるユーザーのコンテキストと意図を理解することが、データ損失を防ぐ鍵となる」

6.アクセス制御を実装する

アクセス制御を実装すると、クラウドサービス内の機密データへのアクセスを制限できる。ロールベースのアクセス制御を使用すると、ユーザーの職務責任に基づいてロールと権限を割り当てられるとMicrosoftは述べている。

7.クラウドアクティビティーを監視し、セキュリティ体制を把握する

クラウドアクティビティーを監視すると、データへの不正アクセスを検出して防止できる。クラウドサービスプロバイダーは、不審なアクティビティーが検出されたときに管理者に警告できる監視サービスを提供している。クラウドログと監査証跡を定期的に確認すると、潜在的なセキュリティ脅威を特定するのに役立つという。

8.安全なAPIを使用する

クラウドサービスにアクセスするために使用されるAPIが適切に保護されていない場合、攻撃に対して脆弱(ぜいじゃく)になる可能性がある。「クラウドサービスへの不正アクセスを防ぐために、安全なAPIには強力な認証と暗号化を実装してAPIのセキュリティを確保する必要がある」(Microsoft)

9.定期的なセキュリティ評価の実施

定期的なセキュリティ評価を実施すると、セキュリティの脆弱性を特定し、セキュリティ対策の有効性を評価するのに役立つという。

10.従業員をトレーニングする

同社は「従業員がクラウドサービスにデータを保存することに関連するセキュリティリスクを認識し、データを保護するためのベストプラクティスについてのトレーニングを受講させるべき」としている。これには、定期的なセキュリティ意識向上トレーニングと、不審なアクティビティを報告するためのポリシーが含まれる。

11.ゼロトラストの原則を実装する

ゼロトラストは製品やサービスではなく、次の一連のセキュリティ原則を設計および実装する際のアプローチだ。同社は、以下の原則を実装すべきとした。

- 明示的に検証する:利用可能な全てのデータポイントに基づいて認証および承認する

- 最小限の特権アクセスを使用する:Just in Time(JIT)およびJust Enough Administration(JEA)、リスクベースの適応ポリシーおよびデータ保護を用いてユーザーのアクセスを制限する

- 侵害を想定する:侵害範囲とセグメントへのアクセスを最小限に抑える

「ゼロトラストアプローチは、デジタル資産全体に拡張され、セキュリティ哲学とエンドツーエンド戦略を統合して機能させる必要がある。これは、アイデンティティー、エンドポイント、データ、アプリ、インフラストラクチャ、ネットワークという6つの基本要素にわたってゼロトラストの制御とテクノロジーを実装することによって実現できる」

Microsoftは「結論として、企業が不正アクセスやデータ侵害から機密情報を保護するには、クラウドサービスでデータを保護することが不可欠だ」と述べ、エンドツーエンドのセキュリティ設計と実装は、クラウドサービスのデータを保護するための基礎であるとした。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

従業員を監視する「ボスウェア」は何が悪い? 公平な監視のポイントとは

従業員を監視する「ボスウェア」は何が悪い? 公平な監視のポイントとは

セキュリティ企業のESETは「ボスウェア」や「タトルウェア」とも呼ばれる従業員監視ソフトウェアについて解説した。従業員監視ソフトウェアは従業員との関係に影響を与えることもあると指摘する。 コネクテッドデバイスセキュリティ支出、前年比で15.3%増 企業が法規制を歓迎する理由 PSA Certified

コネクテッドデバイスセキュリティ支出、前年比で15.3%増 企業が法規制を歓迎する理由 PSA Certified

PSA Certifiedは2023年6月29日(英国時間)、コネクテッドデバイスセキュリティの動向を調査した「PSA Certified 2023 Security Report」を発表した。2022年の評価と比較して2023年はセキュリティ関連分野への支出が平均15.3%増加していた。 あなたの知らない“設定”――「クラウドサービスの怖い話」で分かるセキュリティの隙間とは

あなたの知らない“設定”――「クラウドサービスの怖い話」で分かるセキュリティの隙間とは

2023年6月、ITmedia Security Week 2023 夏で、日本ハッカー協会 代表理事 杉浦隆幸氏が「クラウドサービスの怖い話」と題して講演した。