「Log4j」などの古い脆弱性は依然、大量に悪用されている:2023年第2四半期Cloudflareアプリケーションセキュリティレポート

Cloudflareが2023年第2四半期(4〜6月)におけるインターネット全体のアプリケーションセキュリティの傾向に関するレポートを発表した。毎日平均1120億件ブロックしたサイバー脅威データを基に分析した結果分かった傾向とは。

Cloudflareは2023年8月21日(米国時間)、2023年第2四半期(4〜6月)におけるインターネット全体のアプリケーションセキュリティの傾向に関するレポートを発表した。以下、グローバルなトラフィックに関する内容を要約する。

HTTPリクエストのみに焦点を当てると、2023年第2四半期にCloudflareは毎日平均1120億件のサイバー脅威をブロックした。これがレポートの根拠となるデータだという。データはCloudflareネットワーク全体で観察されたトラフィックのみに基づいて計算されている。

「軽減されたトラフィック」とは

なお、このレポートでは、Cloudflareプラットフォームによって、「BLOCK」「CHALLENGE」「JS_CHALLENGE」「MANAGED_CHALLENGE」といった“終わらせる”アクションが適用された全てのHTTP(以降、HTTPトラフィックに言及する場合、HTTPとHTTPSの両方を意味する)リクエストを「軽減されたトラフィック」と定義している。

一方で、「LOG」「SKIP」「ALLOW」のアクションが適用されたリクエストは含まれない。DDoS軽減システムによって適用された「CONNECTION_CLOSE」「FORCE_CONNECTION_CLOSE」アクションを含むリクエストも、技術的には接続の開始を遅くするだけなので除外している。また、これらはリクエストに占める割合も比較的小さいものだった。さらに、未解決の課題のみが軽減されたものとしてカウントされるように、「CHALLENGE」タイプアクションに関する計算を改善した。

アクションの詳細な説明は開発者ドキュメントに記載されている。

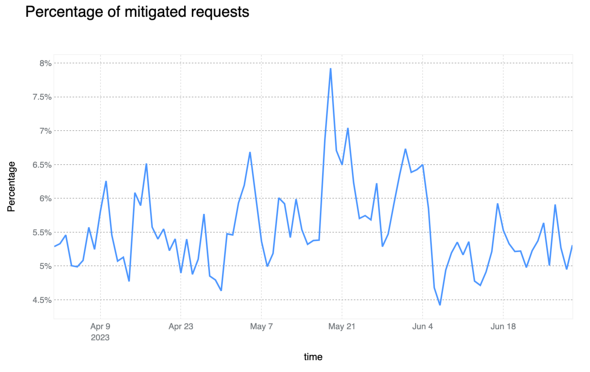

毎日の「軽減されたトラフィック」は6%で安定、スパイクは8%に達する

2021年から2022年にかけて、毎日の「軽減されたトラフィック」は2ポイント減少して平均6%になったが、ネットワーク全体で通常よりも悪意のあるアクティビティが発生した日があった。明確な例の一つを次のグラフに示す。

2023年5月末にかけて、8%近くに達するスパイクが見られる。これは、大規模なDDoSイベントや、標準の日次/週次サイクルに従わない、その他のアクティビティが原因だ。

「軽減されたトラフィック」の75%は完全に「BLOCK」された。これは前回のレポートと比較して6ポイント減少している。残りの25%の大部分はさまざまな「CHALLENGE」タイプのアクションで軽減されている。

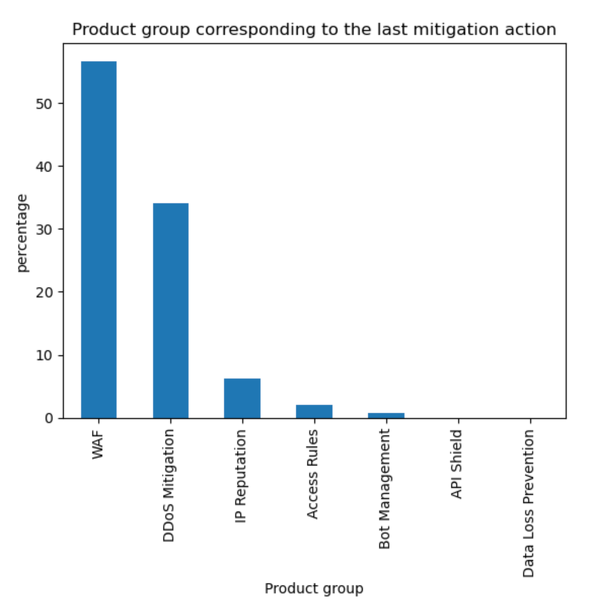

ユーザーが設定したカスタムルールが「軽減されたトラフィック」に大きく貢献

前回のレポートでは、自動化されたDDoS軽減システムが、「軽減されたトラフィック」の50%以上を平均的に占めていた。過去2四半期にわたり、WAF(Web Application Firewall)の導入が増加したことと、おそらく組織がアプリケーションをより適切に構成し、不要なトラフィックからロックダウンしたことによって、WAFで「軽減されたトラフィック」がDDoS軽減を上回るという新しいトレンドが出現した。

| ソース | パーセンテージ% |

|---|---|

| WAF | 57% |

| DDoS軽減策 | 34% |

| IPレピュテーション | 6% |

| アクセスルール | 2% |

| その他 | 1% |

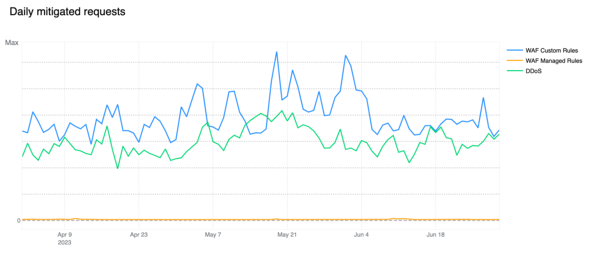

増加のほとんどは、WAFマネージドルールではなく、WAFカスタムルールによってもたらされており、これらの軽減策はビジネスロジックまたは関連する目的でユーザーが構成したルールによって生成されている。これは、次のグラフではっきりと分かる。

WAFマネージドルールの軽減(黄色の線)は、WAFで「軽減されたトラフィック」全体と比較すると無視できることに注意してほしい。これは、ユーザーが既知の不良トラフィックのみをブロックするのではなく、既知の良好なトラフィックを許可するポジティブセキュリティモデルを採用していることを示す。そうは言っても、WAFマネージドルールによる軽減は、この四半期中に1日当たり15億件にも達した。

古い脆弱性は依然として大量に悪用されている

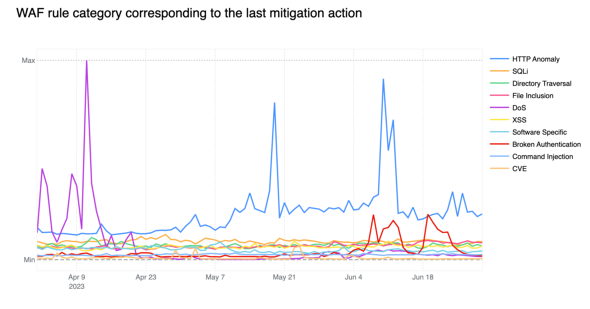

WAFマネージドルールによって全体のトラフィックが軽減されたが、HTTP異常は依然としてWAFマネージドルールによってブロックされる最も一般的な攻撃カテゴリーだ。全体の最大32%を占める。SQLインジェクションは2位に上がり、12.7%で、ディレクトリトラバーサルの9.9%を上回った。

| ソース | パーセンテージ% |

|---|---|

| HTTP異常 | 32% |

| SQLインジェクション | 13% |

| ディレクトリトラバーサル | 10% |

| ファイルのインクルード | 9% |

| DoS | 9% |

| XSS | 9% |

| ソフトウェア固有 | 7% |

| 認証の失敗 | 6% |

| 一般的なインジェクション | 3% |

| CVE | 1% |

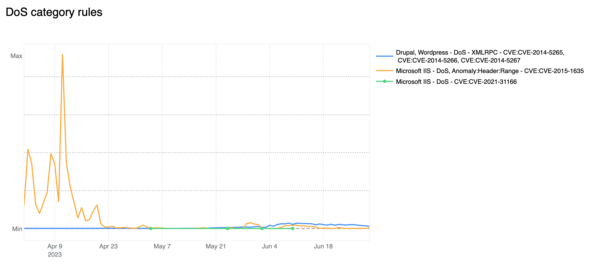

2023年4月初めには、DoSがHTTP異常をはるかに上回った。DoSカテゴリーのルールは、相互要求の動作を確認することなく単一の要求を照合(およびブロック)するのに十分に特化したWAFレイヤー7HTTPシグネチャであり、DoSを引き起こす特定のbotネットまたはペイロードに起因するという。今回の場合と同様、通常、これらのリクエストはDDos攻撃の一部ではないので、カテゴリー名には「分散型」を表す最初の「D」がない。

拡大してDoSカテゴリーのみをフィルタリングすると、「軽減されたトラフィック」のほとんどが1つのルール「100031/ ce02fd…」(それぞれ古いWAFルールIDと新しいWAFルールIDのこと)に起因していることが分かる。

「Microsoft IIS - DoS, Anomaly:Header:Range - CVE:CVE-2015-1635」という説明を持つこのルールは、多数のMicrosoft Windowsコンポーネントに影響を及ぼし、リモートコード実行*を引き起こした2015年にさかのぼる脆弱(ぜいじゃく)性に関連している。8年以上前の古いCVE(Common Vulnerabilities and Exposures)でも、パッチが適用されておらず、脆弱なソフトウェアを実行しているマシンを侵害するために、依然として積極的に悪用されている。

*ルールの分類によって、一部のCVE固有のルールは、この例ではDoSなどのより広い攻撃カテゴリーに割り当てられている。攻撃ペイロードが別の、より一般的な攻撃カテゴリーと明らかに重複しない場合にのみ、CVE攻撃カテゴリーにルールが割り当てられる。

もう1つの興味深い観察は、2023年6月以降、壊れた認証ルールの一致が増加していることだ。この増加は、無料ユーザーを含む全てのユーザーに導入された1つのルール「Wordpress - Broken Access Control, File Inclusion」にも起因している。このルールは、「wp-config.php」(通常、WebサーバのドキュメントのルートディレクトリにあるWordPressのデフォルト設定ファイル)へのアクセス試行をブロックするが、もちろんHTTP経由で直接アクセスすることはできない。

CISA(米国サイバーセキュリティ・社会基盤安全保障庁)/CSA(シンガポール政府サイバーセキュリティ庁)は最近、2022年に日常的に悪用された上位の脆弱性を取り上げたレポートを発表した。Cloudflareはこの機会を利用して、CISAのレポートで言及されている各CVEがCloudflare自身のデータにどのように反映されているかを調査した。

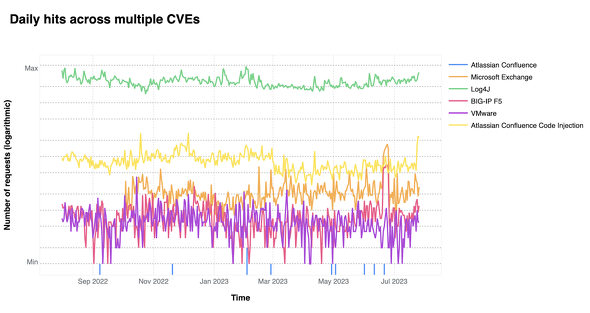

CISA/CSAは、2022年に悪意のあるサイバー攻撃者が日常的に悪用した12件の脆弱性について議論している。しかしCloudflareの分析によると、CISAのレポートで言及されている、「Log4j」(下図緑線)と「Atlassian Confluenceコードインジェクション」(下図黄色線)という2つのCVEが、実際に確認された攻撃トラフィックの大部分の原因となっている。

Cloudflareのデータは、上位2つとその他の間で、悪用される量に大きな違いがあることを明らかに示している。次のグラフは、ログに基づくCISAリストの上位6つの脆弱性の攻撃量(対数スケール)を比較している。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

2022年に最も悪用された脆弱性は? Cloudflareが分析結果を発表「Log4jの脆弱性は桁違いだった……」

2022年に最も悪用された脆弱性は? Cloudflareが分析結果を発表「Log4jの脆弱性は桁違いだった……」

Cloudflareは、CISAが公開した「2022年に最も悪用された脆弱性」を参考に、同社のWAFで検出された脆弱性に対するリクエスト量の分析結果を発表した。 国内製造部門の83%が「サポートが終了しているレガシーOS」を継続利用している BlackBerry調査

国内製造部門の83%が「サポートが終了しているレガシーOS」を継続利用している BlackBerry調査

BlackBerry Japanは、「BlackBerry製造業サイバーセキュリティ調査」の結果を発表した。国内製造部門の83%が「サポートが終了しているレガシーOS」を利用していることが分かった。 数分でランサムウェア攻撃を検知しているのに75%が身代金を支払っているのはなぜ? フォーティネット

数分でランサムウェア攻撃を検知しているのに75%が身代金を支払っているのはなぜ? フォーティネット

フォーティネットジャパンは、「2023年ランサムウェア グローバル調査レポート」を発表した。ランサムウェアによる被害が続いており、企業の半数が被害を受けていることが分かった。