「サイバー攻撃の被害は警察署に通報を」――警視庁が解説する最新の脅威動向、セキュリティ対策の基本:「サポート詐欺」「ランサムウェア」「偽Wi-Fi」に要注意

サイバー攻撃の脅威を対岸の火事と捉える経営者は珍しくない。だが現実は、企業規模を問わず、脆弱性のあるシステムを標的にサイバー攻撃が仕掛けられ、システムを使用していた自社はもちろん、取引先にまで影響を及ぼすケースが起きている。東京商工会議所が主催したセミナーに登壇した警視庁の担当者が、最新の脅威動向、サイバーセキュリティ対策の基本を解説した。

サイバー攻撃は国や重要インフラを担う大手企業を狙うもの。売り上げはそれほどでもなく、機密情報もない、うちのような企業はターゲットにならない――。

サイバー攻撃の脅威を対岸の火事と捉える経営者は珍しくない。だが現実は、企業規模を問わず、脆弱(ぜいじゃく)性のあるシステムを標的にサイバー攻撃が仕掛けられ、システムを使用していた自社はもちろん、取引先にまで影響を及ぼしてしまうケースが発生している。

サイバーセキュリティ対策の総合的な支援を目的に「東商サイバーセキュリティコンソーシアム」を設立し、各種支援サービスを提供している東京商工会議所は、そのような状況に一石を投じるべく「中小企業が、自社が、あなたが狙われる!巧妙化する攻撃へ対策を」と題するセミナーを開催した。

セミナーには警視庁 サイバーセキュリティ対策本部の担当者が登壇。「サイバー空間をめぐる脅威の情勢とサイバーセキュリティ対策」と題して講演し、昨今のサイバーセキュリティを巡る状況と対策を解説し、あらためて典型的なサイバー攻撃や詐欺への注意を呼びかけた。

単純だからこそ要注意、被害が多発する「サポート詐欺」

講演冒頭、警視庁担当者は最近はやりの「サポート詐欺」に対して注意を呼びかけた。

サポート詐欺とは、コンピュータウイルスに感染していないにもかかわらず、警告音を鳴らして「ウイルス感染、システム異常」といったアラート画面を次々表示させることでユーザーを驚かせて不安にさせ、OSなどのメーカー名を装って、画面に示した電話番号への連絡を促す手口だ。

電話口に出た相手は、ウイルス感染やシステム異常の表示に対して、あれこれ理由を付けて、遠隔操作を行うソフトウェアをインストールさせたり、あるいはコンビニなどで電子マネーカードを購入させたりしようとする。

警視庁担当者は「PCの画面上に電話番号が表示されても、電話をかけてはいけません」と呼びかけた。そして、警告音や画面の表示で不安に陥った場合は[Alt]+[F4]キーでアプリケーションを閉じる操作をしたり、タスクマネジャーからWebブラウザを閉じたりする操作を行い、落ち着いて対処してほしいとした。

「Webブラウザを再起動した際に『復元』を促すメッセージが表示されることがある。ここで復元ボタンを押してしまうと、再び詐欺師が用意したページにアクセスしてしまい、同じ警告が表示されてしまうため、こうしたケースでは復元を押さないようにしてほしい」(警視庁担当者)

多くの企業、組織が被害に遭い続ける「ランサムウェア」 二重脅迫型も主流に

トピックの一つとして紹介されたのが「ランサムウェア」への対策だ。ランサムウェアに感染するとPC内のデータは暗号化され、使用できなくなる。「復号に必要なキーを渡してほしければ金銭を支払え」と身代金を要求する手口だ。

警視庁担当者によると、2020年ごろからは「二重恐喝」の手口が目立つようになったという。二重恐喝型のランサムウェアは、データを暗号化して身代金を要求するだけでなく、感染端末を通じてネットワーク内の他の端末やサーバに感染を広げ、個人情報や業務に関連する情報を盗み出す。そして「身代金を支払わなければ盗んだデータを公開する」と脅してくる。

ランサムウェアは国内でも多くの企業、組織に被害を与えている。2023年6月の1カ月間だけでも、製薬会社や情報通信業、製造業、あるいは区役所などの公的機関など、さまざまな組織が被害に遭ったことが報道された。

ランサムウェア攻撃を受けると、大量の個人情報が盗まれるだけでなく、製造業では製品の製造、配送などのサプライチェーンに影響が生じる。また、ひとたび感染すれば、復旧、調査にも多大な費用がかかる。

あるクラウドサービス提供会社の被害事例では、このサービスを利用していた多数の事業者が影響を受けてしまった。「クラウドサービスを利用している場合、自社のセキュリティだけでなく、クラウドサービス事業者のセキュリティ対策状況にも注意が必要です」と注意を呼びかけた。

「バックアップがあるから安心」だけでは済まない理由

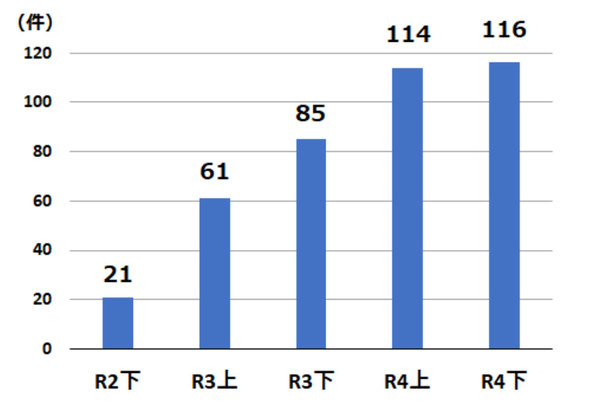

警察庁はランサムウェアの被害状況について定期的にレポートをまとめている。最新の資料「令和4年におけるサイバー空間をめぐる脅威の情勢等について」によると、令和4年のランサムウェア被害は前年比プラス84件の約230件に上っており、約1.6倍もの増加となった。また攻撃の手口も単純な暗号化だけでなく先述した二重恐喝が全体の約3分の2を占め、主流の手口になっていることも分かる。

この事実を踏まえて担当者は「二重恐喝、つまりデータを盗まれることを前提にした対策が必要です。具体的には、データの暗号化が挙げられます。暗号化しておけば、万が一盗まれても、復号されなければ使用できません」と呼びかけた。

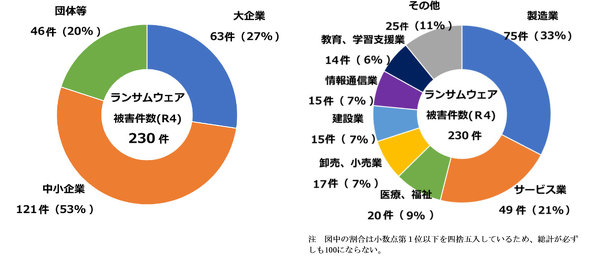

警察庁のランサムウェア攻撃に関するレポートでも分かるように、業種別に見ても特に「この業者が集中的に狙われている」という傾向はなく、規模もまちまちで、大企業だけでなく中小企業も被害に遭っている。

「ランサムウェアの被害に遭った企業は、2社に1社が中小企業です。企業の規模を問わずセキュリティ対策の甘い企業が狙われることが理由と考えられます」(担当者)

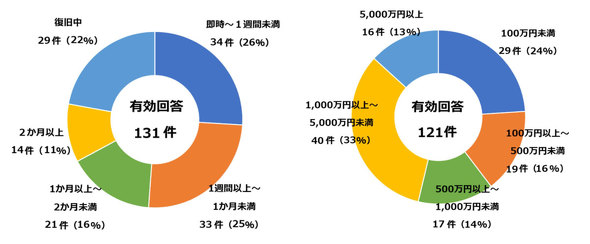

残念ながらいったん被害に遭ってしまうと、多大な影響を受けることも明らかになっている。52%の企業が、ランサムウェア感染から復旧までに一週間以上の期間を要したと回答した。1000万円〜5000万円の費用を要したとする企業も33%に上り、5000万円以上という回答も13%に上った。

もちろん企業側も無策ではなかった。ランサムウェア感染に備え、データのバックアップを取得していた企業は全体の83%に上っていたという。しかし、「バックアップを取得していた企業の81%が、復元できませんでした」(担当者)というのが実情だった。

復元できなかった原因はごく単純で、ランサムウェアによりバックアップのデータまでもが暗号化されてしまったためだ。またデータが古かったり、復元作業に失敗したりしたケースも含まれていた。

こうした実態を踏まえ「バックアップはネットワークから物理的に切り離して保管することが大切です。データが古かったり復元に失敗したりするケースに備え、復元用の手順書を作成したり、復元操作の訓練を実施したりして、もしもの時に備え、いつでも復元できるような事前の準備が必要です」と担当者は呼びかけた。

警察庁の調査では、ランサムウェアの感染経路も調査している。最も多いのはVPN機器からの侵入で全体の約6割に達した。VPN機器の脆弱性や、推測されやすい強度の弱い認証情報を利用して侵入したと考えられるという。「テレワークの普及に伴いVPNの導入が進み、VPN機器を設置する企業が増えてきました。しかし、脆弱性があると、攻撃者はその欠陥を狙って企業内に侵入してくるのです」(警視庁担当者)

脆弱性情報は、メーカーやIPA(情報処理推進機構)などのセキュリティ機関から公開されている。これを踏まえて企業はパッチ適用などの対策を進めているが、攻撃者ももちろんその情報にアクセス可能であり、守る側が修正プログラムを適用する前に、脆弱性を狙って攻撃を試みてくる。

その一つが、フォーティネットが提供するVPN機器に存在するFortiOSのSSL VPN機能の脆弱性(CVE-2018-13379)だ。2021年にランサムウェア攻撃の被害に遭った四国の病院もこの脆弱性が悪用された。

担当者は「ここで注意していただきたいのは、2019年に公開された既知の脆弱性が、2年後の2021年に被害をもたらしていることです」と指摘し、今すぐ自社が利用しているVPN機器のメーカーを調べ、脆弱性の有無を確認し、機器のバージョンを最新のものにアップデートしたり、IDやパスワードといった認証情報を変更したりするよう呼びかけた。

基本的な対策の抜け落ちが組み合わさることで甚大な被害に

こうした日本全体の動向に続けて、幾つか具体的な被害事例も紹介された。

2022年3月には、国内大手自動車メーカーがランサムウェア攻撃の影響を受ける事件が発生した。同社が直接攻撃を受けたわけではなく、同社に部品を納入する主要取引先が、その子会社とのリモート接続に利用していた機器の脆弱性が悪用されたことを発端に、芋づる式に感染が拡大する、いわゆる「サプライチェーン攻撃」によって、国内の全工場が一時操業停止する事態に陥った。「サプライチェーン攻撃のリスクが明らかになった事例となりました」(警視庁担当者)

また2022年10月に発生した大阪府の病院における被害事例でも、病院が直接攻撃を受けたわけではなく、給食委託事業者にメンテナンスのために設置されていたVPN機器の脆弱性が突かれ、最終的には病院への侵入を許してしまった。これもやはりサプライチェーンリスクが顕在化したケースだ。

また「本来利用時だけ接続すればいいはずの病院と給食委託事業者の間が、リモートデスクトップ通信(RDP)で常時接続されていた」といった外部的な要因に加え、「アカウントロックが設定されておらず、総当たり攻撃で数多くの侵入試行が可能だった」「閉域網という前提でウイルス対策ソフトウェアが未設定だった」といった複数の内部要因が重なり、被害が拡大した。

できているか確認しておきたい、サイバーセキュリティ対策の基本

こうしたさまざまな被害事例を踏まえ、警視庁担当者は次のようなサイバーセキュリティ対策を推奨している。

まず、被害に遭わないようにする「感染防止対策」として、OSやウイルス対策ソフトウェアを最新の状態にアップデートすること。そして、VPN機器に脆弱性がある場合は、速やかに修正プログラムを適用することだ。IPAやJPCERT/CCといったセキュリティ機関が提供する注意喚起情報や脆弱性情報データベースの「JVN iPedia」などの情報が参考になるという。

また認証に用いるパスワードは、PCやサーバごとに固有のものを用いるのはもちろん、できるだけ推測しにくい複雑なものを設定し、可能なら二要素認証を取り入れるべきだとした。

だが、こうした対策を講じていたとしても、感染を100%防ぐことは困難だ。被害を最小限に抑える策として、バックアップを取得し、かつネットワークから物理的に切り離したところで保管すること、重要なデータは暗号化して保存することを推奨するという。

そして、万が一ランサムウェアに感染してしまった場合には、まず速やかに端末をネットワークから切り離すべきだとした。ただ、感染後の調査に生かすため、電源は切らずにおくことがポイントだ。その上でシステム担当者やセキュリティベンダーに速やかに報告し、最寄りの警察署にもぜひ連絡してほしいとした。

初動対応を終えてランサムウェアを“駆除”した後も、他のウイルスやバックドアの有無を確認し、ネットワークの安全を確認してから初めてデータを復旧すべきだという。

また忘れがちなことだが、IDやパスワードと言った認証情報も全てリセットすべきだ。なお、「身代金の支払いをしても、データが復旧できる保証は一切ありません」(担当者)のが実情だ。

何の気なしに利用しがちな「公衆無線LAN」に潜む、偽Wi-Fiのリスク

講演後半では、無線LAN、特にホテルやカフェ、駅や空港などに設置されている公衆無線LANに潜むリスクの解説が行われた。

今や無線LANは、自宅や会社、そして公共の場所に至るまで、ありとあらゆる場所で利用され、インターネット接続を担っている。接続時には「SSID」を識別子とし、それぞれ設定された「暗号化キー」を入力して利用するが、まずその扱いに注意が必要だ。

「SSIDは自宅の外からでも認識できます。仮に暗号化キーが簡単なものだと容易に悪用され、いわゆるWi-Fiの『ただ乗り』が可能となってしまいます」(警視庁担当者)。同様に管理画面も、認証を突破されてしまうと無線ルーターそのものが乗っ取られ、通信の盗聴などにつながる恐れがある。

従って、SSIDの暗号化キーを複雑なものに設定すること、そしてルーターの管理画面へのアクセス用パスワードも複雑なものを設定することが重要だとした。

また、VPN機器と同様に、無線ルーターにも脆弱性は存在しうる。最近の機種はファームウェアの自動更新機能を備えているが、中にはそうでないものもあるため、確認の上、ファームウェアをアップデートしていくことも重要だとした。こうした注意点は、会社内でWi-Fiを利用する場合も共通だという。

一方、不特定多数が利用できる公衆無線LANには、不正なアクセスポイント、つまり「偽Wi-Fi」という別のリスクがある。

「町中でWi-Fiに接続しようとして、設定画面に2つの同じSSIDが出た場合、どちらに接続すべきかといわれても分からないでしょう。これは『悪魔の双子』とも呼ばれています」(警視庁担当者)

もし偽Wi-Fiだと知らずに利用してしまうと通信内容が盗聴され、認証情報などを盗み取られる恐れがある。

こうしたリスクを説明した上で警視庁担当者は、「『公衆無線LANを利用してはいけない』わけではありません。通信内容に応じて利用を検討してください」と呼び掛け、パスワードが設定されていない公衆無線LANを利用する際は、重要な情報のやりとりを控えるといった具合に、リスクを認識した上で使い分けてほしいとした。また社内で通信に関するルールが定められているならそれを守り、逸脱しないように使用することも重要であり、もしまだルールが定められていない場合はルールの策定を検討してほしいとした。

警察庁は他にも、中小企業向けのサイバーセキュリティに関する情報やリーフレットを提供する他、東京都では無料の相談窓口を用意しており、ぜひ積極的に活用してほしいという。そして「皆さまからの情報提供が、サイバー犯罪事件の早期摘発につながり、また、その後の被害防止につながります。サイバー犯罪の被害を受けたら、ぜひ警察に相談、通報をお願いします」と呼びかけ、講演を締めくくった。

Copyright © ITmedia, Inc. All Rights Reserved.