辻氏、piyokango氏、根岸氏はセキュリティレポートをどの“断面”で切り取るのか:ITmedia Security Week 2023 冬

2023年11月29日、アイティメディアが主催するセミナー「ITmedia Security Week 2023 冬」の「実践・クラウドセキュリティ」ゾーンで、SBテクノロジー 辻伸弘氏、piyokango氏、インターネットイニシアティブ 根岸征史氏が「断面、光を当てて」と題するパネルディスカッションに登壇した。

アイティメディアのセキュリティセミナーではおなじみとなった面々による、最新の情報を含み気軽に聞ける鼎談(ていだん)の中で、セキュリティに関わる全ての人にとって新しい発見となるような重要な視点が語られた。彼らの語る“断面”とはいったいどのようなものか、講演内容を要約する。

アレは表面だけでなく、“断面”までを鋭く観察せよ

口火を切ったのは辻氏だ。辻氏は、多くの組織が何らかのインシデントに遭遇したときに発行される報告書や、各種公的団体が定期的に統計情報を公表するレポートに焦点を当てる。

「例えば警察庁は『サイバー空間をめぐる脅威の情勢等』という統計を半年に一度公開している。ベンダーにはなかなか出せない、生々しい被害報告が相談届からまとめられている。これについて、自分はこう見る、というお話をしたい」(辻氏)

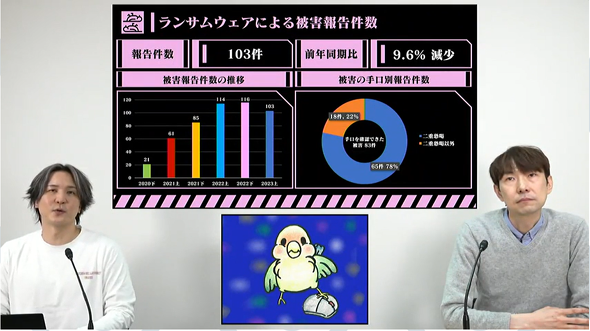

表面として出てきている数字を見てみよう。最新の令和5年上半期版「サイバー空間をめぐる脅威の情勢等」では、令和5年(2023年)上半期におけるランサムウェアによる被害件数は103件で、前年同期比で9.6%減少となった。このまま減少傾向が続くか、それとも増加するかは分からないものの、現時点では急激な増加も減少も見られない。

辻氏は「この数字自体は時期によって変化が大きく、引き続きチェックし、変に怖がる必要もない」と述べる。加えて、ランサムウェアの手口別の報告件数を見ると、手口を確認できた83件中の78%、65件が暗号化とともに情報窃取を行う「二重脅迫」だったことが明らかになっている。

辻氏はこのレポートで注目された「ノーウェアランサム」(暗号化を伴わないランサム攻撃)に触れる。二重脅迫ではなかった「それ以外」となる18件のうち、暗号化を伴わず、情報窃取を基にした恐喝が6件含まれている。「それ以外の12件は、ばらまき型のランサムウェア攻撃ではないか」と辻氏は推察する。

しかしその数字だけを見て、ばらまき型のランサムウェア攻撃が減っていると考えるのも「早とちりではないか」と辻氏は指摘する。二重脅迫型とばらまき型を比べると、被害の大きさは異なる。二重脅迫型ならば社内に侵入した攻撃者が、ネットワークを通じて感染拡大し、バックアップを破壊するまで行う。こうなると、「ばらまき型に比べると被害が分かりやすく、報告もしやすい」と辻氏。根岸氏も「これは警察に報告があったものを基にしているので、偏りはあるかもしれない。しかし、やはり比較的規模の小さい企業で、二重脅迫が主流という傾向は引き続きあるだろう」と指摘する。

辻氏はさらに、この統計の“断面”に目を向ける。同氏は個人的にもランサム攻撃グループが攻撃に成功したことを、社名や業種、奪った情報の概要などをリストアップしている「リークサイト」の状況をウォッチしている。14グループをウォッチして得た傾向と、今回の警察庁発表の差はあるのだろうか。

辻氏の調査では、日本の企業と思われる企業がリークサイト上に、二重恐喝といえるものが12件、ノーウェアランサムといえるものが1件の計13件を確認したという。これは警察庁発表の65件、6件とは乖離(かいり)が見られる。ここには、リークサイトには掲載せずに脅してくる攻撃者もいる可能性もあること、辻氏がウォッチしていないグループによる攻撃であることなどが想定できるが、「警察庁発表の65件が全てではなく、被害はもっとあるだろう」と根岸氏は推察する。警察庁の発表も、実態を完全には反映していないことから、「この数字を表面だけで追うと、状況を見誤ってしまう可能性がある」と辻氏は指摘する。

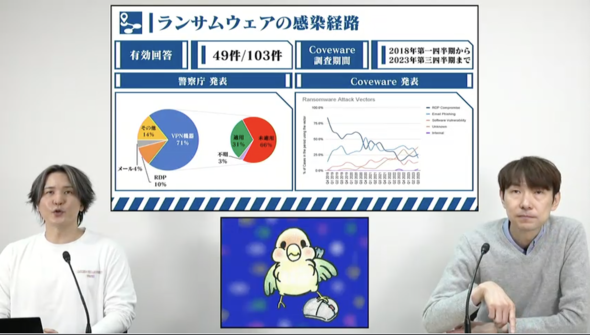

次に、辻氏はランサムウェアの感染経路、攻撃の初期アクセスの統計を掘り下げる。警察庁の発表では103件の報告のうち、49件が回答しており「ここ2年ほど、ずっとVPN機器がトップ」だという。次いで、リモートデスクトップ、メール、その他が挙げられている。また、トップの要因、VPN機器に関して、「侵入経路とされる機器のセキュリティパッチの適用状況」について、セキュリティパッチを適用していたと回答した割合が31%存在していた。

辻氏は「この結果こそ、注目すべきポイントだ」と述べる。セキュリティパッチを適用していたにもかかわらず侵入を許していたとしたら、攻撃は“適用前”だった可能性がある。そうなれば、セキュリティパッチの適用有無とは無関係に、侵害されてしまう。それ以外にも、例えば攻撃者に脆弱(ぜいじゃく)性を利用されて新たにユーザーを作成されると、脆弱性がその後修正されたとしても正面玄関から入られてしまう。「パッチを適用さえすれば守れる」というわけではないことが、ここからも分かる。

さらに問題なのは、今回の有効回答件数が103件中49件で、差し引き54件が感染経路が分からないということだ。これは2023年だけでなく、傾向として同じ程度の割合が感染経路不明となっている。これについて辻氏は、海外のセキュリティベンダーCovewareによる発表を基に「海外でも侵入経路不明と回答する割合が1位になってしまった。これはゆゆしき事態。経路が分からなければ、根本的な対策もできない」と話す。

辻氏は最後に、警察庁の発表からバックアップの重要性についても指摘する。「バックアップがある」と答える組織は8〜9割に上るが、復元できたという組織は2割しかないと指摘する。辻氏は「バックアップを取るだけでなく、復元の訓練もしつつ、侵害を受けたときでも正しく戻せるかということを考えてみてほしい」と述べた。

米国CISAが提供する「KEV」の弱点は?

続いて、piyokango氏は米国CISA(サイバーセキュリティ・社会基盤安全保障庁)が提供している。「既知の悪用された脆弱性カタログ」(Known Exploited Vulnerabilities Catalog:KEV)を取り上げる。これはCISAが既に悪用されていることを確認した脆弱性のリストを公開し、アップデートしているものだ。このカタログに登録された脆弱性は、2023年9月には1000件を超え、日本においても多くのセキュリティ関係者が注目するカタログといえる。

piyokango氏はこのカタログについて、CISA自身が振り返る“効果”をまとめた記事を紹介する。2年間の運用で華々しい数字が並んでいるのが分かるだろう。

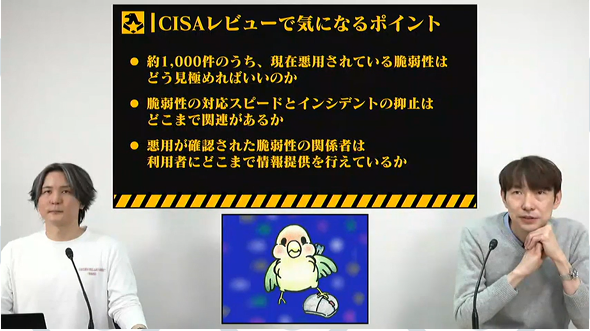

この数値の“断面”には何が映るのだろうか。piyokango氏はKEVの取り組みを高く評価しつつも、「この1000件のうち、今まさに悪用されているのかどうかが表現されていない点が気になる」と述べる。カタログに掲載された脆弱性が増えたことで、その鮮度が見えないことが課題となっているのだ。

加えて、CISAの対応スピードが上がったのは確かだが「それがインシデント抑止につながっているのだろうか?」という点も課題となる。

「脆弱性情報が公開された直後に悪用される事例もある中で、対応日数が短くなったといっても、悪用のスピードがそれを上回ると、攻撃者との競争に相変わらず勝てていないのかもしれない」(piyokango氏)

そしてpiyokango氏は「悪用が確認された脆弱性の関係者が、利用者にどこまで情報を提供できているのか」と疑問を呈する。KEVではその対応方法がシンプルにしか書かれていないので、組織がこれを参考にしようとしても、その対策を探し回らねばならないのが現状だ。現実的には「パッチを当ててください」だけでは対応が難しい。

脆弱性情報の中に悪用されている事例の情報があるかどうかに加えて、「悪用されていたとしたら、自分自身が影響を受けているかどうかを確認するために、例えば特徴的なログが出ている、攻撃が観測されているIPアドレスなどのインジケーター情報があれば、スムーズに対応できるはずだ」とpiyokango氏は指摘する。悪用された脆弱性に関して、「悪用の有無」「対応に必要な情報」「悪用の手口」がそろえば、さらに対応しやすくなるという。

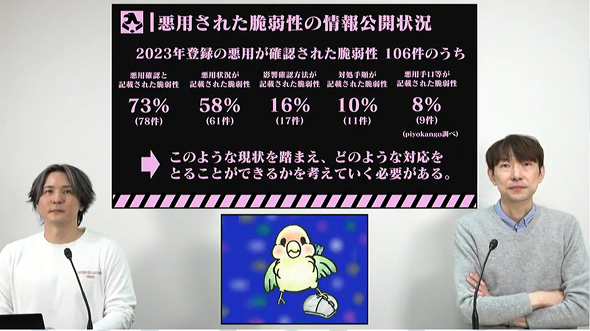

piyokango氏は、これらの情報を改めてKEVにマッピングしてみた。すると、悪用されているかどうかの記載は73%の脆弱性で確認できたが、「どういった形で悪用されているか」についての記載は58%にとどまり、影響確認方法、対処手順、悪用手口などに関しては1割程度しか記載がないという厳しい状況だった。

冒頭で辻氏が述べたように、脆弱性を修正するセキュリティパッチを適用していたとしても、その前に侵害されていれば攻撃が成立してしまう。しかし、その確認情報はKEVだけでは足りず、ベンダーが公開しているかどうかもあやふやだ。

根岸氏は「この現状を見ると、パッチを当てても、既にやられているかどうかについては、調査する手順もなく、分からない。これを利用者だけで対処せよというのは厳しい」と述べる。辻氏も「ベンダーに聞けば分かる情報かもしれない。利用者がベンダーに問い合わせ続ければ、ベンダーもその声を聞き、変化が現れるかもしれない」と指摘した。

初期侵入の傾向を“RVA”で見る

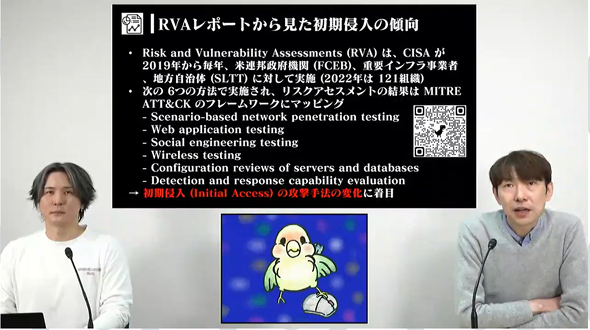

根岸氏は、CISAが毎年重要インフラ事業者や地方自治体に対して実施している「RVA」レポートを取り上げる。RVAとは「Risk and Vulnerability Assessments」の略で、このリスクアセスメントの結果はMITRE ATT&CKのフレームワークにマッピングされ、レポートされる。

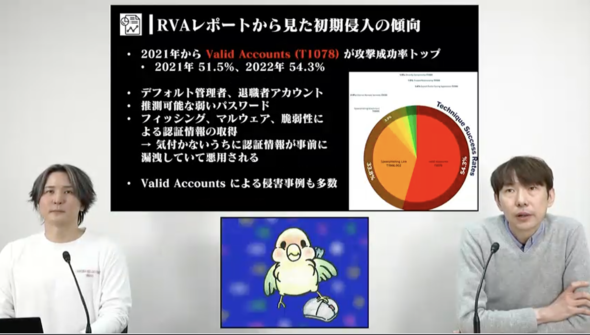

根岸氏はこのレポートの中の、初期侵入の攻撃手法の変化に着目する。2022年の最新の結果として、攻撃成功率トップは「Valid Accounts」、つまり正規のアカウントの“なりすまし”。不正なサイトに誘導するリンクをメールで送りつける「スピアフィッシング」は第2位だ。これまではスピアフィッシングがトップだったことが多かったが、2021年、2022年と正規のアカウント悪用が1位となっている。根岸氏は「これは大きな問題だ」と述べるとともに、辻氏も「今これが増えてくるのは驚き」と漏らす。

初期侵入は、100%食い止められるものではないものの、最も注目すべき対策ポイントだ。しかし、その原因が、古くから課題とされていた“なりすまし”であることは、「今さらだと思ってスルーしてしまいがちで、危ない」と根岸氏は指摘する。例えばよくあるデフォルトの管理者アカウントの放置や、退職者のアカウントが残っていて不正に利用されるといった事例があったが、それが今でも、相変わらず悪用されている。これも昔から言われているが、誰でも推測できる弱いパスワードが残っているなどもあるだろう。

加えて、根岸氏は「これらの正規アカウント情報が事前に漏えいしていて、それを悪用されて侵入されるケースが増えているのではないか」と推察し「実はそれが要因として大きいのではないか」と続ける。Webブラウザに保存された認証情報を盗むマルウェアなども幅を利かせており、組織が気が付かないまま、対策できないままで認証情報が盗まれている可能性があるという。

「“なりすまし”なんてありきたりだよね、と思ってしまうと危険なのではないか。そのありきたりの手法がいまも有効ということは、ちゃんと対策ができていないということ」(根岸氏)

“なりすまし”のID/パスワードは、正規のログインとの判別が難しい。その情報がどこから漏れたのかを、使われる前に発見することはさらに難しい。そうなると、インシデントが起きたとき「その原因は?」と聞かれれば「分からない」という回答になる。これは警察庁調査の結論と同じだ。根岸氏は日本で発生した“なりすまし”ログインを起点とするインシデントを振り返りつつ「多要素認証などであらかじめ認証を強化しておき、パスワードだけでは簡単に入れないようにする。そういった対策ができているかどうか、見直してほしい」と述べた。

根岸氏、piyokango氏、辻氏は、これらの事例を紹介することで「件数だけを表面的に見ていると気が付けないこともある」と述べる。それこそが、本セッションの狙いだ。

「レポートが公開されたとき、その“裏”や“断面”にあるものに気が付けるよう、他のレポートと比べたらどうか、経年で比較するとどうなのかを見てみる機会になればうれしい」(辻氏)

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「変わらない」と思い込んでるセキュリティの常識、実は変わってきてない? 根岸氏、辻氏、piyokango氏が問う

「変わらない」と思い込んでるセキュリティの常識、実は変わってきてない? 根岸氏、辻氏、piyokango氏が問う

2023年8月に開催された「ITmedia Security Week 2023 秋」において、セキュリティリサーチャーであり、そしてポッドキャスト「セキュリティのアレ」で活躍する、インターネットイニシアティブの根岸征史氏、SBテクノロジーの辻伸弘氏、そしてpiyolog主宰のpiyokango氏の3人が集い、「脅威と人の変化と不変」と題してパネルディスカッションを行った。 セキュリティ製品を入れとけば安全な“つもり”ですか? セキュリティリサーチャーズが指摘する3つの落とし穴

セキュリティ製品を入れとけば安全な“つもり”ですか? セキュリティリサーチャーズが指摘する3つの落とし穴

2023年6月、「ITmedia Security Week 2023 夏」において、インターネットイニシアティブの根岸征史氏、SBテクノロジーの辻伸弘氏、「piyolog」でおなじみのpiyokango氏の3人が「積もる『つもり』の落し穴」と題してパネルディスカッションを行った。 2022年NIST公開の脆弱性が2万件以上――対策“できない”時代に“できること”をセキュリティリサーチャーズと考える

2022年NIST公開の脆弱性が2万件以上――対策“できない”時代に“できること”をセキュリティリサーチャーズと考える

2023年3月に開催された「ITmedia Security Week 2023 春」の「クラウド&ゼロトラスト」ゾーンにおいて、インターネットイニシアティブの根岸征史氏、SBテクノロジーの辻伸弘氏、「piyolog」でおなじみのpiyokango氏の3人が「可と不可の間 〜今そこにある契機〜」と題してパネルディスカッションを行った。