検索できない領域に潜む脅威 サイバー攻撃者が集う8つのフォーラムの実態とは:KELAが分析、攻撃者ネットワークの最新動向

KELAは、「ディープウェブ」「ダークウェブ」の違いや、主要8フォーラムの特徴を解説する記事を公式ブログで公開した。攻撃者が利用しているフォーラムを把握することは、企業を狙った脅威動向をセキュリティチームが把握するのに役立つという。

サイバー脅威分析企業のKELA Research and Strategy(以下、KELA)は2025年11月27日(イスラエル時間)、「ディープウェブ」「ダークウェブ」の違いや、サイバー攻撃者が利用している8つの主要フォーラムの特徴をまとめたブログ記事を公開した。

KELAによると、一般的なWebが全オンラインコンテンツの約4%にすぎないのに対し、検索エンジンにインデックス化されないディープウェブはその約500倍の規模で、インターネットデータの約96%を占めているという。

KELAは「組織は攻撃者が活発に情報交換する具体的なフォーラムを把握することは、露出した認証情報を特定し、先手の防御策を講じるための重要な手掛かりになる」と指摘した上で、「ディープウェブの中でも意図的に隠蔽(いんぺい)されたサブセットであるダークウェブは、インターネット全体の1万分の1未満と推定され、常時約6万の『.onion』サイトが存在する」と述べている。

ディープウェブとダークウェブは何が違う?

KELAは、ディープウェブとダークウェブの違いを、アクセス方法、インデックス化の有無、規模、利用目的、セキュリティレベル、法的な位置付けといった観点から整理している。

ディープウェブ

ディープウェブは、パスワードや機関アカウントなど適切な認証情報があれば、「Chrome」「Firefox」「Safari」といった一般的なブラウザでアクセスできる。学術データベース、企業イントラネット、医療記録、金融システム、サブスクリプションサービスといった合法的なプライベートデータが主な内容となる。

コンテンツは存在するものの、ペイウォールや認証、「robots.txt」による制御のために検索エンジンにはインデックス化されない。セキュリティはHTTPSによる暗号化、パスワード認証、二要素認証、組織によるアクセス制御など、一般的なWebサービスと同様の仕組みが中心で、適切な認可を得て利用する限り完全に合法と位置付けられる。

ダークウェブ

ダークウェブは、匿名化ブラウザの「Tor Browser」や匿名ネットワークの「I2P」「Freenet」などの特殊なソフトウェアと、「.onion」や「.i2p」といった専用アドレスに関する知識がなければ到達できないよう、意図的に隠されたネットワーク層と定義される。

複数レイヤーの暗号化とルーティングにより通信経路が秘匿され、仮想通貨による決済と合わせて高い匿名性が確保されている。検閲回避やプライバシー保護といった正当な利用に加え、盗まれたデータの売買、市場化したハッキングサービス、違法な商品取引など、サイバー犯罪の活動拠点としても機能している。

KELAは多くのディープウェブおよびダークウェブフォーラムが、Torを必要としない一般的なWebを併設し、限定的なコンテンツを公開していると指摘。これにより、完全に閉ざされた地下空間ではなく、一般的なWebからも一定の入り口が用意された多層構造のエコシステムになっていると分析する。

ディープウェブとダークウェブに存在する8つの主要フォーラム

XSS

2013年から運営されているロシア語圏のサイバー犯罪フォーラムで、5万人以上の登録ユーザーを抱える。ネットワークアクセスの取引、マルウェアの提供、データ漏えいなどのサイバー犯罪活動に特化している。2025年7月に一時的な中断があったものの、現在も運営は継続している。

主な参加者は経験豊富なロシア語圏の脅威アクターで、高い運用セキュリティを維持していることが特徴。メンバーを厳格に審査することで、犯罪コミュニティーの中で高い信頼を築いてきた。

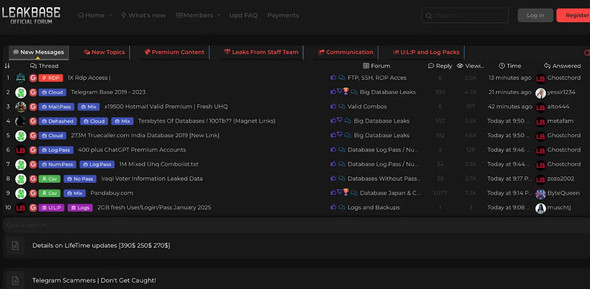

LEAKBASE

2021年に立ち上げられた、データ漏えいに特化したプラットフォーム。企業のデータ侵害、認証情報のダンプ、機密情報の共有・売買が中心テーマで、盗まれたデータを求めるデータブローカーや侵害アナリスト、サイバー犯罪者が集まり、データ調達に関する重要な意思決定の場となっている。

短期間で急速に成長しており、侵害とデータトラフィックに関する濃縮されたインテリジェンスを提供する存在となっている。

Exploit.in

2005年に設立された老舗のロシア系サイバー犯罪フォーラムで、初期アクセスブローカー、マルウェア配布者、脆弱(ぜいじゃく)性研究者の集まる場として機能してきた。

ネットワークアクセスの不正販売、データベースの取引、セキュリティ脆弱性に関する詳細な議論などが行われており、参加者には職業的なサイバー犯罪者やRaaS(Ransomware as a Service)のアフィリエイトも含まれる。

BHF

2012年から運営されているロシア語圏のサイバー犯罪フォーラムで、一般WebとTorネットワークの両方からアクセスできる。ソフトウェアクラッキング、ソーシャルエンジニアリング、アクセス販売、脆弱性悪用、ハッキングチュートリアルに至るまで、多様なトピックをカバーする。

参加者は初心者から熟練のサイバー犯罪者まで幅広く、分野ごとに細かくカテゴリーが整理されているという。

DarkForums

BreachForumsから派生したフォーラムで、前身コミュニティーのユーザーが流入したことで急速に拡大した。2025年4月から6月にかけて、参加者数が600%増加し、1万2700人以上のメンバーを抱える。

主な参加者はデータブローカー、マルウェア配布者、認証情報販売者で、漏えいデータベース、情報窃取型マルウェアのログ、各種マルウェア、ハッキング関連情報の配布が活発だ。インド拠点とされるDarkArmyハッキンググループとのつながりも指摘されている。

RAMP

ロシア語、中国語、英語を扱う多言語サイバー犯罪フォーラムで、1万4000人以上の登録メンバーを擁する。参加には大きなハードルがあり、500ドルの登録料、またはXSSやExploit.inなど他フォーラムでの評判が必要。

主なテーマはRaaSの運用、マルウェア拡散、盗難データの取引で、参加者はランサムウェアのアフィリエイトやサイバー犯罪ビジネスの起業家が中心だ。

Altenen

約130万人のユーザーを抱える、金融犯罪に特化したフォーラム。コミュニティーは、決済セキュリティを回避するためのツールやノウハウ、ガイドを取引するカード詐欺師、ベンダーなどで構成されている。

ベンダーライセンス制度や紛争解決プロセスが整備されており、信頼できる取引相手を見極める指標になると同時に、大規模なカード詐欺キャンペーン発生の早期警報としても機能する存在だ。

Niflheim

高度なハッキング技術やマルウェア研究、サイバー犯罪の中でもより闇の深い傾向を持つフォーラム。英語を中心に複数言語で運営されており、高度なマルウェア作者、セキュリティ研究者、ペネトレーションテスターなどを引き付ける、技術志向のコミュニティーとなっている。

活動期には、高度なマルウェア手法や概念実証レベルのエクスプロイト、ランサムウェアに関する研究開発などの情報が、詳細な技術議論とともに共有されているという。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

ChromeとEdgeで430万人が感染、“Google認定の拡張機能”がマルウェアだった

ChromeとEdgeで430万人が感染、“Google認定の拡張機能”がマルウェアだった

ChromeとEdgeで提供されているブラウザ拡張機能で、430万人のユーザーがマルウェアに感染していることが明らかになった。(※タイトルの「正規」という表現について、解釈によっては一部誤解を招きかねないと判断し、「認定」という表現に見直しいたしました<2025/12/17>) ランサムウェア攻撃が相次ぐ今、100兆件超の兆候を分析したMicrosoftが10のセキュリティ対策を提言

ランサムウェア攻撃が相次ぐ今、100兆件超の兆候を分析したMicrosoftが10のセキュリティ対策を提言

Microsoftはサイバーセキュリティ動向に関する年次レポート「Microsoft Digital Defense Report 2025」を公開した。サイバー攻撃の現状、主要な標的、国家が関与する攻撃の脅威、AI活用の動向に焦点を当て、組織に求められる10の取り組みを紹介したものだ。 ダークウェブで売買されるカード情報、日本人が狙われる

ダークウェブで売買されるカード情報、日本人が狙われる

NordVPNはダークウェブ上で売買されている日本人のクレジットカード情報について分析結果を発表した。日本人のクレジットカード情報は世界で最も高価で、平均価格は4905.89円だった。