フリーソフトはマルウェアだった? IT管理者が徹底すべき「安全なダウンロード」と検証の鉄則:Tech TIPS

利便性の高いフリーソフトウェアは業務効率化に寄与する一方で、マルウェア混入や改ざんのリスクと隣り合わせである。非公式ダウンロードサイトを介した攻撃が再燃する中、IT管理者には「公式サイトの真贋判定」から「Windowsサンドボックスによる動的解析」まで、多層的な防御姿勢が求められる。組織の安全を守るための具体的なチェックポイントを解説する。

対象:Windows 11

IT管理者が徹底すべき「安全なダウンロード」と検証の鉄則

利便性の高いフリーソフトウェアは業務効率化に寄与する一方で、マルウェア混入や改ざんのリスクと隣り合わせである。非公式ダウンロードサイトを介した攻撃が再燃する中、IT管理者には「公式サイトの真贋判定」から「Windowsサンドボックスによる動的解析」まで、多層的な防御姿勢が求められる。組織の安全を守るための具体的なチェックポイントを解説する。画面は、あるダウンロードポータルサイトで、アドネットワークで別のサイトへ誘導する[ダウンロード]ボタンが表示されるようになっていた。

IIJのwizSafe Security Signal「非公式7-Zip Webサイトにて公開されているインストーラによる不審なファイルの展開」によると、ファイルアーカイバソフトウェア「7-Zip」の非公式ダウンロードサイトの一部ダウンロードリンクが細工されており、マルウェアを含む7-Zipをインストールしてしまう危険性があるということだ。

編集部で確認した限り、この非公式ダウンロードサイトは既に修正されており、正規の7-Zipのダウンロードサイトへのリンクとなっているようだ。非公式ダウンロードサイトが悪意をもってリンク先を改ざんしているのか、別の攻撃者によってWebサイトに侵入されて改ざんされてしまったのかは明らかになっていない。

このように非公式なダウンロードサイトを使ってマルウェアをインストールさせる攻撃は、2021年ごろに多く報告されていた古典的(?)な手法だ。今回、このような攻撃がいまだに有効であることが示されてしまったことになる。

IT環境の安全性を守る立場にある管理者にとって、フリーソフトウェアの導入は利便性とリスクの天びんである。不用意なダウンロードは、ランサムウェアやスパイウェアといった深刻な脅威を組織内に招き入れる引き金になりかねないからだ。

本Tech TIPSでは、安全にフリーソフトウェアを扱うための実践的な知識と、悪意あるサイトを見分けるための着眼点をまとめる。

信頼できる配布元の特定と公式サイトの確認

ソフトウェアを入手する際は、開発者が運営する「公式サイト」から直接手に入れるのが鉄則だ。しかし、「公式サイト」を装ったドメイン名やデザインを模倣したWebサイトには最新の注意を払わななければならない。今回の7-zipの場合でも、公式Webサイトは「https://www.7-zip.org/」であるのに対し、細工されていたWebサイトは「7zip[.]com」と誤認しやすいものになっていた。

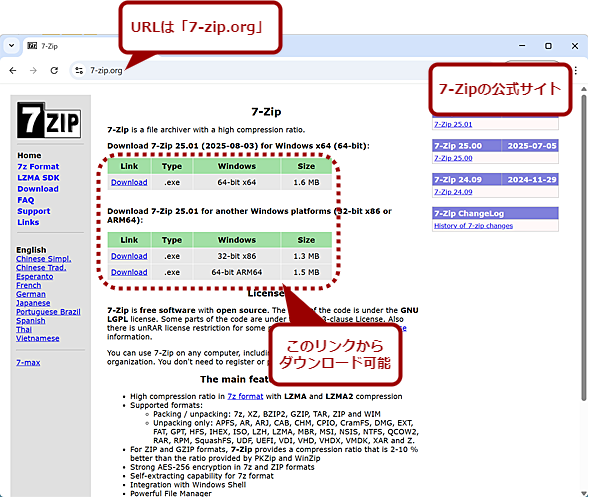

7-Zipの公式サイト

フリーソフトウェアは、このような公式サイトからダウンロードするようにする。ただし、改ざんなどによってマルウェアが仕込まれてしまうケースもあるので、公式サイトだから100%安心とはいえない。

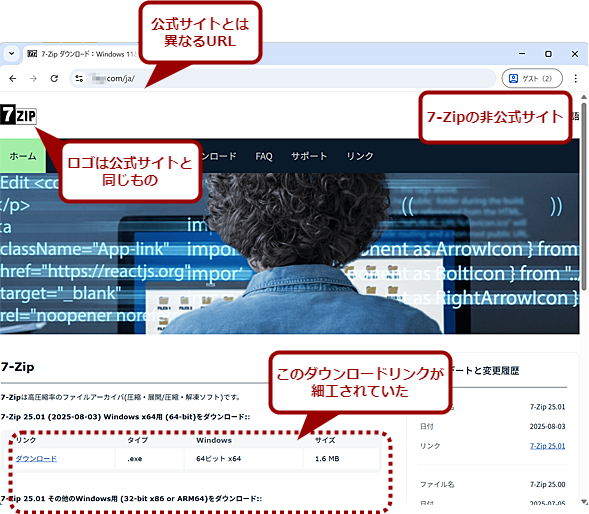

7-Zipの非公式サイト

公式サイトと見比べると、非公式サイトの方が立派(?)な作りとなっている。IIJのレポートによれば、ここの一部のリンクが、マルウェアが仕込まれたソフトウェアをダウンロードするものになっていたらしい。

特に対象のフリーソフトウェアをその名称でWeb検索した場合、「公式サイトを装っているが、ドメインが微妙に異なる」というパターンは危険である。例えば、「example.com」が公式サイトなのに、「example-download.com」や「example-software.net」のような、注意しないと間違ってしまうようなものだ。ロゴやデザインを模倣していることも多く、簡単にだまされてしまう。

検索エンジンの上位に表示されたからといって、それが必ずしも正規サイトであるとは限らない点にも気を付ける必要がある。SEO(検索エンジン最適化)や検索広告(スポンサー枠)を悪用し、公式よりも上位に偽サイトが表示されるケースもあるからだ。実際、検索結果の広告枠に正規のソフト名を冠した偽サイトが紛れ込んでいるケースも頻発している。

URLのドメイン名が開発元と一致しているか、つづりに不自然な点はないかを細かく確認する必要がある。また、SSL証明書によって通信が保護されていることを示す「HTTPS」から始まっているか、Webブラウザの鍵マークが正しく表示されているかも、最低限の信頼性を測る指標となる。

偽のダウンロードリンクを回避する視点

フリーソフトウェアの中には、開発者が直接サイトを運営せず、外部のポータルサイト(Vectorや窓の杜など)を配布元としている場合もある。信頼できるポータルサイトであれば問題ないが、中には悪意ある「偽リンク」を配置したサイトも存在する。検索エンジンで検索した結果、「公式サイト」は見つからず、ポータルサイトに誘導されるケースもある。

こうしたポータルサイトの中には、本物のダウンロードボタンの周囲に「Download」と書かれた大きな広告バナーが幾つも配置されていることがある。これらは、ユーザーを別の有害なサイトへ誘導したり、不要なアドウェアをインストールさせたりするためのわなになっていることがよくある。

ポータルサイト側には、そのような意図がなくても、アドネットワークによって広告枠に有害なサイトへ誘導するような広告(リンク)が流れてくることもある。紛らわしい[Download]ボタンには注意する必要がある。

ポータルサイトの例

ポータルサイトの中には、このようにフリーソフトウェアのダウンロードページに広告が表示されるものがある。表示される広告には、誤ってクリックしてしまうような[Download]ボタンが配置されていることが多い。クリックしてしまうと、別の有害なサイトへ誘導されたり、不要なアドウェアをインストールされたりしてしまう。[Download]ボタンにマウスポインターを重ねて、Webブラウザの下端に表示されるURLを確認するとよい。

本物のリンクを見分けるためには、マウスポインターをボタンの上に重ねた際、Webブラウザの下端に表示されるリンク先URLを確認するとよい。表示されているソフトウェアの名称と無関係なドメインへリンクしている場合は、決してクリックしてはならない。

さらに、ダウンロード前に必ず「専用ダウンローダー」を使わせようとするWebサイトも警戒すべきだ。独自インストーラーを経由させることで、ツールバーや広告アプリ、場合によってはマルウェアを同時にインストールする仕組みが組み込まれていることがあるからだ。

ソフトウェアの正真性を検証する技術

ファイルをダウンロードした後は、即座に実行するのではなく、「正しい」デジタル署名の有無を確認する。ダウンロードしたファイルのプロパティを開き、[デジタル署名]タブで「署名者名」が開発元の公表情報と一致しているかでチェックできる(ここでも、紛らわしい署名者名になっていないか注意する必要がある)。

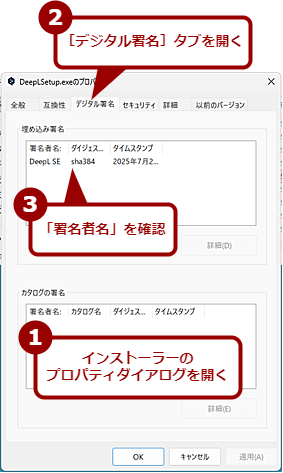

インストーラーのプロパティダイアログを確認する

インストーラーのプロパティダイアログを開き、[デジタル署名]の「署名者名」を見て、開発元になっているかどうかを確認する。画面は、翻訳ツールのDeepLのインストーラーのものだ。「署名者名」が「DeepL SE」となっており、正しいデジタル署名があることが分かる。

ZIPファイルで配布されているようなフリーソフトウェアの場合は、ZIPファイル内に含まれる実行ファイルのプロパティまで確認を広げるべきだ。

ただフリーソフトウェアにはデジタル署名のないものも多い。こうした署名がない、あるいは署名者が不明な場合は、ファイルが改ざんされているリスクを考慮すべきだろう。

最も確実な手段は、ダウンロードしたファイルのハッシュ値を確認し、公式サイトが公開している値と一致するかを照合することだ(ただし、ハッシュ値を公表していない公式サイトも多い)。

インストール時の不自然な挙動への警戒

インストーラーを起動した後も、確認すべき点がある。画面の指示を読み飛ばして、ウィザードの[次へ]ボタンをクリックし続けてはいけない。インストーラーの中に、本来の目的とは無関係なツールバーやアドウェアが「同梱」されており、デフォルトでインストールされる設定になっていることがあるからだ。

少し古い話になるが、AdobeのAcrobat ReaderのインストーラーにはMcAfeeのウイルスチェックソフトを同時にインストールするかどうかを選択するチェックボックスがあり、これがデフォルトで有効になっていたことで騒ぎになったこともある(既にこうした仕様は改善されている)。

こうした事態を避けるには、「標準インストール」ではなく「カスタムインストール」や「詳細設定」を選択し、余計なオプションが有効になっていないかどうかを精査する習慣を身に着けることだ。また、目的のフリーソフトウェアのインストール中にも、別のアプリがインストールされている気配がないかどうかもチェックするようにしよう。

IT管理者として推奨される運用と多層防御

前述の通り、フリーソフトウェアのダウンロードにはリスクがある。組織としては個々のユーザーに判断を委ねるのではなく、どのようなフリーソフトウェアが使われているかをヒアリングした上で、事前にIT管理者が検証して、承認したソフトウェアのみをホワイトリスト化してイントラネットで紹介するような仕組みを整えるとよい。

また、理想的にはダウンロードしたファイルは、ネットワークから隔離されたサンドボックス環境(Windowsサンドボックス)や仮想マシンで動作確認をして、怪しい挙動を示さないか、不審な通信が発生しないか、を監視するプロセスを導入することだ(Windowsサンドボックスについては、Microsoft Learn「Windows サンドボックス」を参照のこと)。

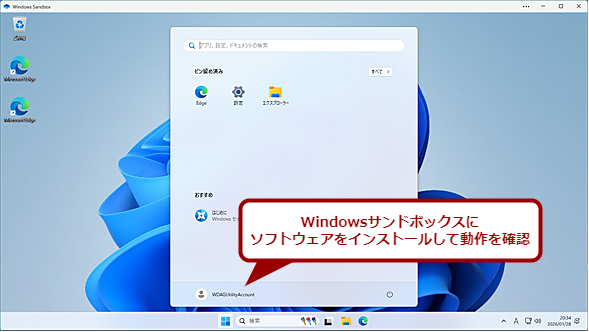

ソフトウェアの動作確認にはWindowsサンドボックスを活用する

Windows 11 Homeを除き、Windows 11にはWindowsサンドボックスと呼ばれるテスト用の仮想マシン環境が用意されている(デフォルトでは無効になっている)。この機能を使うことで安全にソフトウェアの動作確認ができる。Windowsサンドボックスは閉じると使用したストレージなどが消去されるため、問題が起きた場合でも本体のWindows 11に影響を与えることはない。

さらに最近のマルウェアは、潜伏期間を経てから活動を開始するものもある。そのような場合、サンドボックス環境などにインストールして挙動をチェックしてもマルウェアであることに気付けないことがある。フリーソフトウェアをインストール後、[スタートアップ]フォルダ(「shell:startup」と「shell:common startup」)やレジストリの「Runキー」を確認して不審なプログラムが実行されるように設定されていないかどうかも確認し、不審なプログラムが自動起動設定されていないかどうかを確認することも有効な対策となる(レジストリの「Run」キーについては、Tech TIPS「【上級者向け】Windows 11の『サインイン後の待ち時間』を解消。スタートアップより速い『Run』キー活用術」を参照のこと)。

フリーソフトウェアは強力なツールであるが、その背後にあるリスクを正しく理解することも重要だ。上記に示した運用は、手間がかかるものだが、一歩間違えればランサムウェア攻撃の呼び水となる可能性があることを忘れてはいけない。リスクを最小限に抑えるためにも、フリーソフトウェアの管理には十分留意する必要がある。

Copyright© Digital Advantage Corp. All Rights Reserved.