第1回 国境を越えた連携を目指す新しいセキュリティ標準

高橋 健志

独立行政法人情報通信研究機構

武智 洋

株式会社ラック

門林 雄基

奈良先端科学技術大学院大学

2010/10/14

組織や国境をまたいでセキュリティ対策に関する情報を共有できれば、セキュリティオペレーションの効率は大きく高まるはずだ。この連載では、そうした情報共有を実現するための新しい国際標準「CYBEX」について説明する。(編集部)

現在、ITU-T Q.4/17にて、CYBEXというサイバーセキュリティの国際標準が制定されようとしている。

サイバーセキュリティ標準の中には、ISOのISMSなど、ポリシーやガバナンス関連の問題を取り扱う標準も多く検討されている。これに対しCYBEXは現場のセキュリティオペレーションを支援することを目指したもので、情報をどのように表現し、それをどのようにセキュアに交換するかを定めた基準だ。

この3回の連載では、CYBEXの概要を説明するとともに、それが求められる背景、またそれにより期待される変化を紹介する。まず第1回では、CYBEXが検討されるに至った現状を理解するため、サイバーセキュリティとオペレーションの現状を概観する。

国境を越える脅威、越えられない対策

国境を越える脅威、越えられない対策

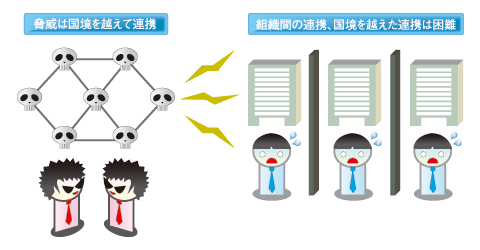

インターネットでは、脅威は国境をたやすく越えてくる。海外で発生したウイルスがあっという間に全世界に広まり、日本にあるPCがウイルスに感染することだって当たり前だ。

しかも、その攻撃プロセスは至って効率的だ。攻撃者は、あらかじめ用意したプログラムをPC上で走らせるだけで、瞬時に世界中のコンピュータに対して攻撃を行える。また、国を越えた連携攻撃も可能だ。A国にいながらB国のPCを遠隔操作し、C国のPCを攻撃するといった連携攻撃は、日常茶飯事のように行われている。

このように、サイバーセキュリティを語る際には国境など存在しないに等しい。そして、国境を越えた脅威の連携も効率的に行われているのが現状なのだ。

翻って、それに対応するセキュリティ対策は、国境を越えて連携できているのだろうか? 実社会で起きている現象を見ていると、十分にはできていないように見える。

|

| 図1 脅威はたやすく国境を越えるのに対し、セキュリティ対策は十分に連携できているとは言い難い |

例えば理想を言うならば、ある地域であるセキュリティ問題が解決されたならば、ほかの地域ではその教訓が生かされ、同様の問題はもう発生しないはずだ。しかし実際には、同じような脅威がほかの地域でも猛威を振るってしまうことが多い。

情報共有の不在とセキュリティ意識の地域格差

情報共有の不在とセキュリティ意識の地域格差

どうしてこのような状況に陥ってしまうのだろう? その大きな理由の1つは、対策情報が共有できていないためだ。せっかくの情報が国境を越えて十分に共有されないため、サイバーセキュリティ情報に地域格差が発生し、サイバーセキュリティ先進国と発展途上国の間で、情報がスムーズに共有されないという現状が存在するのだ。

そもそも、国によってセキュリティの意識レベルさえ異なっているのが現状である。セキュリティを確立するためには、少なくともセキュリティの重要性をしっかりと認識していなければならない。この認識レベルによりセキュリティレベルは大きく左右されるが、各国でこのレベルに大きなばらつきがあるのだ。

例えば、日本や米国などのサイバーセキュリティ先進国ではセキュリティに対する危機意識も高く、しっかりと向き合っているケースも多い。これに対しブラジルやフィリピンなどのサイバーセキュリティ発展途上国では、セキュリティに対する意識は低いのが現状である。このように意識レベルが異なる理由として、3つの要素が考えられる。

1つ目は、IT環境の発展のステージの相違である。サイバーセキュリティ発展途上国では、ITをどのように使いこなすのかというIT導入期をいまだに抜け切っていない。ましてや、その先にある、どのようにITをセキュアに活用するのかというところまで考えが至っていないケースが多いのである。

2つ目は、セキュリティに関する情報量の違いである。情報が少なければ、それだけセキュリティへの理解を深めることは難しい。例えば日本や米国には、メディア、あるいは有志によるセキュリティ記事を集めたサイトが存在するが、ブラジルやフィリピンではそうではない。英語が読める人ならば、米国のサイトなどを見て情報を収集することも可能だろう。だが、実際にサイバーセキュリティオペレーションを担うオペレータが全員英語に堪能かというと、決してそうではない。また、たとえそうだとしても、常にセキュリティに関してアンテナを張り巡らせていくモチベーションが存在しなければ、あえて情報収集をすることはないだろう。

このモチベーションを維持する「環境」の有無が、3つ目の理由である。私の周りには、折に触れてさまざまな角度からセキュリティについて議論しようという技術者が多数いる。たとえ情報ソースが英語であっても(いやむしろ英語だからこそ?)、それを読んで情報を収集し、議論に役立てたいというモチベーションが存在する。しかし、周りにセキュリティへの関心の高い人間がいないと、意識を保つことは難しい。個人個人がばらばらにセキュリティに関する情報を自発的に収集し続けることは困難なのである。

これらの結果として、セキュリティに関する情報格差、そして意識格差が生じてくる。国内でも、都市と地方ではやはりこのような格差が存在するように思われるが、これも程度の差はあるものの、上記と同じ理由からではないか。

このようなセキュリティ認識レベルの差が背景となり、国境を越えたセキュリティ対策の連携ができていないのが現状である。しかしながら、これからのサイバーセキュリティを考えるならば、国内だけに閉じた対策ではもはや追いつかない。たとえ日本を守っても、隣国が攻撃されれば、日本への脅威が格段に増加してしまうのが、いまのインターネットなのだ。

現状では、サイバーセキュリティ発展途上国には十分な情報が存在しない。また、セキュリティに対する意識も低いため、サイバーセキュリティ発展途上国がボットの温床と化している。その結果、サイバーセキュリティ発展途上国を介してサイバーセキュリティ先進国が攻撃されるという脅威にさらされているのだ。日本を守るためには、世界を守らなければならないのである。

効率的な情報共有が不可欠に

効率的な情報共有が不可欠に

前述の通り、これからのサイバーセキュリティには、グローバルな協力体制が必要不可欠であるといえる。しかし各組織レベルでみると、海外どころか国内でさえ、組織間での十分な相互連携、また情報共有ができていないケースが多いのではないだろうか。

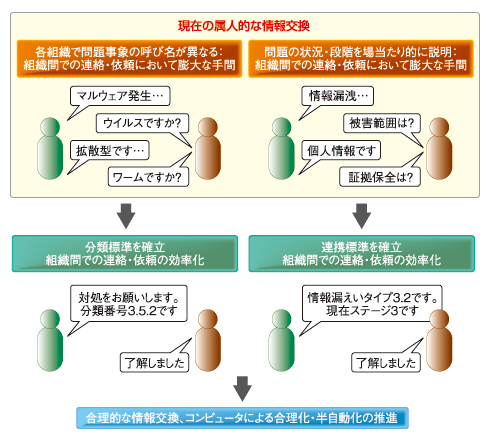

もちろん、中にはしっかり情報を共有している組織も存在するが、その情報交換はオペレータの属人的ネットワーク、また属人的裁量によって行われているものがほとんどであり、組織的、もしくは体系的な情報共有・交換が確立できている組織はまだ少ないのが現状である。

また、その属人的情報交換も、人手を介するものが大半だ。具体的には、電話やメール、打ち合わせが主な手段であり、情報共有のためのオペレーションにもかなりの時間を要している。そのため、脅威側の効率のよさ、すなわち、コンピュータプログラムを走らせるだけで世界中のコンピュータに一斉攻撃できるコンピュータウイルスなどと比較すると、現在の各組織間での情報共有はあまりにも効率が悪いといわざるを得ない。

サイバーセキュリティオペレーションの業界全体という観点でも、非常に非効率である。すなわち、各機関が同じことを別々に実行するという作業の重複が生じているのである。情報共有によって作業の重複を排除できれば、その分のリソースを他の作業に当てることができ、効率が上がるはずだが、そのような仕組みが確立されていない。

もしここで、コンピュータにより自動的に情報共有ができれば、各組織間での作業の重複を大幅に削減でき、各組織でのサイバーセキュリティオペレーションの効率と質を向上できるはずだ。だがその情報交換をしようにも、フォーマットすら決まっていないため、機械が自動的に処理することができない。

|

| 図2 技術と制度/政策が協調してこそ高度な利便性が手に入れられる |

そこで、グローバルな協力体制を構築する第一歩として、これらの問題を解決し、各組織レベルで相互に効率的に情報を交換する仕組みを構築する必要がある。

セキュリティオペレーションの課題解決にも寄与

セキュリティオペレーションの課題解決にも寄与

情報共有は、これまで各組織の抱えていたサイバーセキュリティの問題の解決にも資する。

各組織では、サイバーセキュリティの重要性を認識しつつも、なかなかその機能を向上できないできた。それにはさまざまなな理由がある。代表的なものが、セキュリティオペレーションへの十分な投資が困難だという問題だ。セキュリティオペレーションの投資対効果は評価しにくいため、セキュリティにお金をかける理由を正当化しにくいのだ。

そもそも、企業活動のGo/No goの評価基準は、投資対効果である。セキュリティオペレーションそれ自体は収益を生むわけではないため、投資対効果の観点では、セキュリティオペレーションの有効性を説得することが困難だ。特に中小企業では、大手企業と異なり、セキュリティに投資する余剰資金が存在しないというケースも多く、本業に投資を集中するためにセキュリティオペレーションがおろそかにされるケースも多い。

また、質の高いオペレーションを実現する人材確保が困難ということも大きなハードルである。そもそも、セキュリティオペレーションには、高度な知識と経験を持つ人材が必要不可欠なのだが、そのような優秀な人材の確保は、ことに中小企業では困難である。習熟していないオペレータは、かえって人為的なミスを生み出すことがある。たとえ習熟していても、その可能性はゼロにはならない。

さらに、高度に専門化が進んだ結果、ある特定分野のセキュリティスペシャリストが多く、システム全体のセキュリティを包括的に俯瞰(ふかん)できる人材となると、確保するのが至難の業であるという問題も生じている。例えば、ネットワークセキュリティもしくはコンピュータセキュリティのスペシャリストは存在するものの、その両方を兼ね備えたスペシャリストはなかなか存在しないのが現状だ。

これらの問題はいずれも解決が難しく、技術だけでは解決が難しい。一方でサイバーセキュリティオペレーションの増強が必要不可欠なことは依然として事実であり、それこそが、解決すべき課題である。

さて、各組織はどうすべきか。独力で対応を進めようとすれば、やはり上記のような問題が立ちふさがる。この現実を前に、独力での対応ではなく、他機関との連携を深めることにより、より効率的なオペレーションを目指すというのが妥当かつ自然な考え方ではないか。各組織がセキュリティオペレーションの拡充のために残された道は相互連携しかないのだ。

1/2 |

| Index | |

| 国境を越えた連携を目指す新しいセキュリティ標準 | |

| Page1 国境を越える脅威、越えられない対策 情報共有の不在とセキュリティ意識の地域格差 効率的な情報共有が不可欠に セキュリティオペレーションの課題解決にも寄与 |

|

| Page2 言語をはじめとするさまざまな壁 情報共有に向けた業界規格制定の動き |

|

| CYBEXで進化するセキュリティオペレーション 連載インデックス |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|