第1回 国境を越えた連携を目指す新しいセキュリティ標準

高橋 健志

独立行政法人情報通信研究機構

武智 洋

株式会社ラック

門林 雄基

奈良先端科学技術大学院大学

2010/10/14

言語をはじめとするさまざまな壁

言語をはじめとするさまざまな壁

しかし、ここで問題になるのが言語の壁だ。それぞれの組織の持つサイバーセキュリティ情報は、それぞれの国の言語で表現され、蓄積されることが一般的だ。それがほかの多数の言語に翻訳されて用意されているという状況は考えにくい。海外のサイバーセキュリティ情報を入手しようと思ったら、その国の言語を理解する必要がある。

現在最もサイバーセキュリティ情報が蓄積されている国は米国であると考えられるが、そうなると、英語を理解できなければせっかくの情報を活かすことができない。また、今後、中国などの非英語圏の国におけるサイバーセキュリティ情報の蓄積・共有を図るならば、今度はそうした中国などの言語も理解できるようになる必要がある。

一部の情報だけならば翻訳することもできるだろう。だが、データベースすべてを翻訳し、その中から自分がほしい情報を探し当てて獲得する、ということは、現状ではほぼ不可能なのである。そのため、言語の壁を越えて自分に必要なサイバーセキュリティ情報を共有する、もしくはしてもらうための仕組みが必要不可欠なのである。

それにしても、組織を越えた情報共有・交換には明確なメリットがあるにもかかわらず、なぜ、これが実現していないのか。やはり課題が存在するからである。

そもそも、情報が整理されていない。また、それらの情報が交換できる形で整理されていたとして、それらの情報は果たしてほかの組織と交換してよいものなのかどうかの判断がつかない。情報のセンシティビティという観点から二の足を踏んでしまうのだ。どのような情報を交換すべきかという社会的コンセンサスも存在しないし、それを示唆するような法律、またそれをコーディネートする組織も十分に機能しているとはいえない。

これに対する解とは何か? さまざまな方法があるだろう。その中からここでわれわれが取り上げるのは、「サイバーセキュリティ情報交換に関する標準・規格の確立」である。情報交換のための標準が信頼に足る組織で採択されれば、また、それが各国で標準として認められていけば、これを社会的コンセンサスとして、各組織が情報交換していくことができるのである。

情報共有に向けた業界規格制定の動き

情報共有に向けた業界規格制定の動き

では、具体的にこのような動きはないのか? いや、存在する。

各組織間でのサイバーセキュリティ情報の共有は、国を越えて効率的に襲ってくる脅威に対抗するという意味でも、また各組織間のサイバーセキュリティオペレーションを拡充するという意味でも、大変有効な手段であることが理解されつつある。実際、いくつかの機関を中心に、そのための業界規格の制定作業が近年、進んできている。代表的な機関としては、MITRE、IETF、ETSIが存在する。

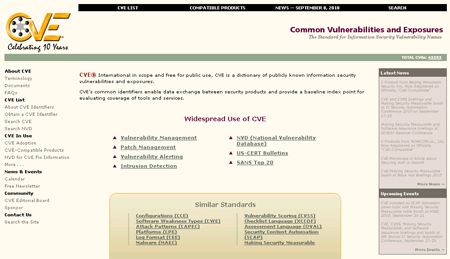

MITREとは、米国のNPOであり、国家予算でICT関連の研究開発を実施している機関である。MITREの規定した代表的な規格に「CVE」が存在する。これは脆弱性の表現方法を規定したものであり、これにより、既存の脆弱性情報のカタログ化、および組織間でのそれぞれの情報の交換を可能にする。

|

| 画面1 MITREのCVEに関するサイト(http://cve.mitre.org/) |

実際、米国では国が管理する脆弱性データベースNVD(National Vulnerability Database)にてCVEベースの脆弱性情報が蓄積されており、その情報が自由に交換可能だ。また、セキュリティベンダが開発したソフトウェアの中には、NVDの情報を自動的に読み込んで利用者に最新情報を提供するものも存在しており、情報交換の効率化の発展に大きく寄与している。そのほかにも、表1の通り、CAPEC、CCE、CPE、OVAL、CEE、MAECなどが存在する。

|

||||||||||||||||

| 表1 サイバーセキュリティ情報の代表的な規格 |

IETFはインターネットのアーキテクチャおよびオペレーションに関するグローバルコミュニティであり、その代表的な規格に「IODEF」が存在する。これはRFC5070で規定されており、XMLをベースに、CERT/CSIRT間でのコンピュータセキュリティ関連の事故情報を交換するためのフレームワークを規定している。このIODEFを拡張した規格も各所にて検討されている。

各標準の細かい説明は省くものの、上記の標準は、サイバーセキュリティに必要な情報を組織間で共有するために必要な情報記述フォーマット、また言語を規定したものになっている。

しかしこれらの規格は、いまだ米国などを中心とした一部の地域で使われ始めたという段階でしかなく、全世界規模の標準にはなっていない。また、個々の規格がそれぞれに点在しており、サイバーセキュリティを包括的に考えるためには、これらを取りまとめ、規格の過不足なども検討していかなければならない。

さらに、現時点では情報の表現フォーマットだけが規格化されているが、実際にサイバーセキュリティ情報を組織間で交換するためには、表現方法のみならず、発見手法や信頼性の確立、伝送プロトコルなどを定める必要がある。

これらの事柄を国際標準として定めるべく、ITU-TのQ.4/17で現在検討されている新国際標準こそがCYBEXである。

国際標準であれば、グローバル社会におけるサイバーセキュリティ情報交換に関するコンセンサスが確立されたとみることができる。また、この国際標準を各国が批准すれば、「ここまでならば情報交換してもよい」というベストプラクティスが共有されることになる。つまり、サイバーセキュリティ情報の共有・交換の動きが活発化していくことになるのだ。

次回は、このCYBEXの表現内容や情報交換の手順について、具体的に紹介する。

2/2 |

| Index | |

| 国境を越えた連携を目指す新しいセキュリティ標準 | |

| Page1 国境を越える脅威、越えられない対策 情報共有の不在とセキュリティ意識の地域格差 効率的な情報共有が不可欠に セキュリティオペレーションの課題解決にも寄与 |

|

| Page2 言語をはじめとするさまざまな壁 情報共有に向けた業界規格制定の動き |

|

| CYBEXで進化するセキュリティオペレーション 連載インデックス |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|