第2回 一目で分かる、CYBEXを構成する5つのブロック

高橋 健志

独立行政法人情報通信研究機構

武智 洋

株式会社ラック

門林 雄基

奈良先端科学技術大学院大学

2010/11/15

組織や国境をまたいでセキュリティ対策に関する情報を共有できれば、セキュリティオペレーションの効率は大きく高まるはずだ。この連載では、そうした情報共有を実現するための新しい国際標準「CYBEX」について説明する。(編集部)

前回「国境を越えた連携を目指す新しいセキュリティ標準」ではCYBEXが検討されるに至った現状を理解すべく、サイバーセキュリティとオペレーションの現状を概観した。今回は、それに伴って登場したCYBEXの内容について説明していく。

なお、CYBEXの最終仕様は2010年12月にまとまる見込みだ。ここで紹介する規格は現時点で最も有望な案に基づいていることにご注意いただきたい。

CYBEXの目指すもの

CYBEXの目指すもの

CYBEXは、前回紹介したサイバーセキュリティオペレーションが抱える種々の課題を解決するために検討されている国際標準だ。具体的には、組織間での効率的な情報交換の実現を目指している。そのために、構造化した情報表現方法と、その情報をセキュアに交換するためのフレームワークを規定している。

これにより、サイバーセキュリティ情報の地域格差が解消され、また各組織にて実施されるサイバーセキュリティオペレーションの品質と効率が格段に向上することが期待される。

フレームワークを構成する5つの機能

フレームワークを構成する5つの機能

CYBEXは「The Cybersecurity Information Exchange Framework」の略で、その名の通りサイバーセキュリティ情報を交換するためのフレームワークである。

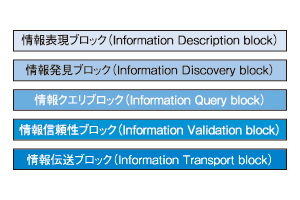

CYBEXは「情報表現ブロック」「情報発見ブロック」「情報クエリブロック」「情報信頼性ブロック」、そして「情報伝送ブロック」という、大きく5つの機能ブロックから構成されている(図1)。これらの機能ブロックが連携することにより、組織間でのサイバーセキュリティ情報の交換を実現する。

|

| 図1 CYBEXのフレームワーク |

以下、それぞれの機能ブロックの詳細を説明する。

情報表現ブロック

情報表現ブロック

■表現すべき情報をモデル化したオントロジ

情報表現ブロックでは「サイバーセキュリティ情報をどのように表現するのか」を規定している。

だがその前に、そもそも、表現すべきサイバーセキュリティ情報とは何なのか? そして、それはどのようなタイプの情報なのだろうか?

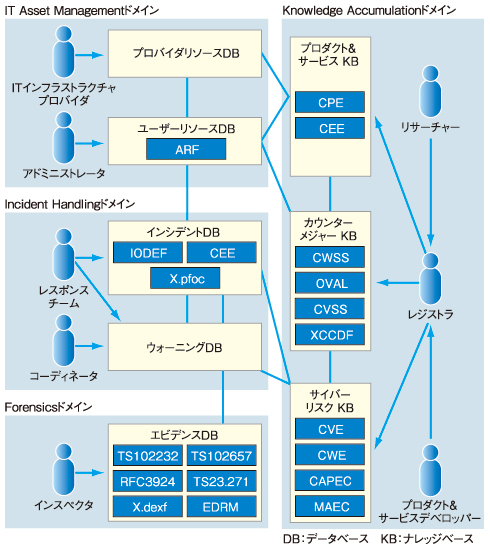

これらの質問に答えるため、サイバーセキュリティ情報とそれに関連するロール、オペレーションドメインを定義するオントロジが導入されている(図2)。このオントロジは、NICTが提案した日本発の定義である。このオントロジに示されるサイバーセキュリティ情報の種別に従い、CYBEXが表現するサイバーセキュリティ情報も決められている。

|

| 図2 サイバーセキュリティオントロジとCYBEXファミリ規格 |

このオントロジは、CYBEXを理解する上で土台となるので、少し詳細に説明したい。

このオントロジでは、サイバーセキュリティオペレーションを4つの領域(ドメイン)に分けてとらえている。図2を見ると、左に3つ、右に1つで計4つの大きな四角形があることがお分かりいただけるだろう。これが、サイバーセキュリティオペレーションのドメインを示している。

具体的には、「IT Asset Management」「Incident Handling」「Forensics」そして「Knowledge Accumulation」という4つのドメインが存在する。そして、そのそれぞれのドメインの中で、各オペレーションの実施に必要なロールを定義している。

より詳細に見ると、IT Asset Managementドメインには「ITインフラストラクチャプロバイダ」と「アドミニストレータ」が、Incident Handlingドメインには「レスポンスチーム」と「コーディネータ」が、Forensicsドメインには「インスペクタ」が、Knowledge Accumulationドメインには「リサーチャー」「レジストラ」、そして「プロダクト&サービスデベロッパー」が、それぞれ必要なロールとして存在する。そして、それぞれのロールが責務を果たすのに必要なサイバーセキュリティ情報を、データベースもしくはナレッジベースという形で定義している。

そして、そのサイバーセキュリティ情報の集まりであるデータベース、ナレッジベースに入れる情報を表現する情報フォーマットおよび言語が、CYBEXによって定義されている。

以下、情報種類別に、CYBEXが規定したサイバーセキュリティ情報の詳細を説明する。

■ユーザーリソース情報の表現

ユーザーリソースDBに保存されている情報には、ユーザーのIT資産のセキュリティ状態の評価情報やセキュリティ運用ポリシー、保持/利用しているIT資産の一覧情報、イントラネットのネットワークトポロジ情報、そして、外部アクセスに対するアクセスコントロール情報などが含まれる。

これらの情報を表現するためにCYBEXは、「ARF」を導入している。ARFはAssessment Results Formatの略であり、各組織でのIT資産のセキュリティレベルの評価結果を構造的に記述するフォーマットを規定している。現在MITREが標準策定作業中で、それをそのままインポートする形で標準化が進んでいる。

■インシデント情報の表現

インシデントDBに保存されている情報には、インシデント対応に必要となる情報、すなわちイベント記録、インシデント記録、攻撃記録などが含まれる。

これらの情報を表現するために、CYBEXはCEE、IODEF、X.pfocを活用している。CEEとはCommon Event Expressionの略であり、コンピュータのイベントを表現し、記録し、そして交換するための言語を規定している。これもMITREの標準をそのままインポートしてくる形で標準化が進んでいる。

IODEF(Incident Object Description Exchange Format)は、XMLをベースに、CERT/CSIRT間でのコンピュータセキュリティ関連の事故情報を交換するためのフレームワークと情報フォーマットを規定している。IETFのRFC5070に規定されている内容だが、すでにIETF内にはIODEFに関して活発に活動する場も存在しないため、ITU-Tにその場を移管した。X.pfoc(Phishing, Fraud, and Other Crimeware Exchange Format)は、現在検討中であるものの、そのIODEFを、フィッシングやそのほかの詐欺など電子社会での犯罪を記述するために拡張しようとしている規格である。

■フォレンジック情報の表現

フォレンジックDBに保存されている情報には、サイバー犯罪発生時、もしくはその予防のための証拠に関する情報である。

これらの情報に関連して、CYBEXはTS102232、TS102657、RFC3924、TS23.271、X.dexf、EDRMを活用している。TS102232、TS102657、TS23.271はすべてETSIの標準をインポートして定義しているものだ。それぞれ

- TS102232

ネットワーク中の中間ノードと法執行機関の間において、リアルタイムのネットワーク上の科学捜査情報を交換するフレームワーク - TS102657

ネットワーク中の中間ノードと法執行機関の間において、保存されたネットワーク上の科学捜査情報を交換するフレームワーク - TS23.271

ネットワーク上の中継地点と外部機関との間において、リアルタイムもしくは保存されたネットワーク上の科学捜査情報を交換するフレームワーク

について規定している。またX.dexfは、証拠情報の構造を規定することを目指している。EDRM(Electronic Discovery Reference Model)は、ネットワーク上の中継地点と司法機関の間において、保存されたネットワーク上の科学捜査情報を交換するフレームワークについて規定している。

■商品・サービス情報の表現

商品・サービスKBに保存されている情報には、IT関連の商品、サービスのバージョン情報と、それぞれのバージョン別に最適な設定情報を保存している。これらの情報を表現すべく、CYBEXは、CPE(Common Platform Enumeration)およびCCE(Common Configuration Enumeration)を活用している。CPEはソフトウェア、ハードウェアなどのIT商品の識別子の表現方法を規定しており、CCEはソフトウェアの設定方法の表現手法を規定している。

なお、特定の商品・サービスに関連するリスク情報や対策情報は、このKBではなく、次のリスク情報KBおよび対策情報KBにそれぞれ保存される。

1/2 |

| Index | |

| 一目で分かる、CYBEXを構成する5つのブロック | |

| Page1 CYBEXの目指すもの フレームワークを構成する5つの機能 情報表現ブロック |

|

| Page2 情報発見ブロック 情報クエリブロック 情報信頼性ブロック 情報伝送ブロック |

|

| 「CYBEXで進化するセキュリティオペレーション」連載インデックス |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|