第4回 クライアント/サーバ間のプロトコルと暗号化通信を知る

竹島 友理

NRIラーニングネットワーク株式会社

2008/12/12

Outlook Anywhere:自分のPCで、自宅や出張先からアクセス

Outlook Anywhere:自分のPCで、自宅や出張先からアクセス

次に、「休日、自宅のパソコンから会社の自分のメールボックスにアクセスしたい。自宅でも、会社で使い慣れているOutlookを使いたい(Webブラウザではなく)」「新幹線や飛行機に乗っている移動時間を無駄にせず、会社で確認しきれなかったメールを読みなおしたり、自分の予定表を整理したり、オフラインの時間も活用したい。ホテルに着いたら、ホテルの部屋からインターネットに接続して、自分あての新着メールを確認したい」「外出時は常に自分のノートPCを持ち歩いている。ノートPCにはOutlookがインストールされていて、外出先でもOutlookを使いたい」というニーズを取り上げてみましょう。

これらは、VPNを構成した環境でOutlookを使用すれば実現可能です。しかし、VPNを構成しなくても実現する方法があります。Outlookとメールボックスサーバ間のMAPI/RPCプロトコル通信をHTTP/HTTPSでカプセルして、クライアントアクセスサーバを仲介役とする“Outlook Anywhere”機能を使用すればよいのです。これが3つ目のメールボックスアクセス手段です。

Exchange Server 2003では、この機能を“RPC over HTTP”と呼んでいましたが、Exchange Server 2007では、「Outlookをどこからでも使える」という意味から、Outlook Anywhereと呼ぶようになりました。Outlook Anywhereの構成は、クライアントアクセスサーバとOutlookのプロファイルの両方に必要ですが、VPNを構成するよりも簡単です。

|

| 図6 Outlook Anywhereによる、RPCプロトコルのHTTP/HTTPSカプセル化 |

Windows Mobileマシンでパソコンがなくてもアクセスできる

Windows Mobileマシンでパソコンがなくてもアクセスできる

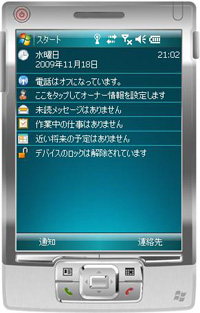

最近、インターネット接続サービスを無料で提供してくれる駅やカフェも登場し、ますますお手軽にインターネットに接続できる環境が増えてきました。ノートPCも年々軽量化され、性能もあがっています。しかし、ノートPCを「毎日持ち歩く道具」としてとらえたとき、ノートPCは意外に大きくて重いものです。そのようなときに便利なのが、Windows Mobile携帯端末です。

|

| 図7 Windows Mobile携帯端末 |

Windows Mobile携帯端末には、新着メールをプッシュ型で受信する機能があるので、新着メールが届けばすぐに確認できます。さらに、既存のデータを Exchange Server 2007 から直接同期する機能があるので、外出前にアイテムを同期しておけば、Outlookのように自分のメールボックス内のメッセージや予定表アイテムを持ち歩くこともできます。この同期機能を“Exchange ActiveSync”と呼びます。

誰もが携帯電話を持っているいまの時代、常時持ち歩いている小さな携帯端末をExchange Serverのメールクライアントとして使用できれば、駅のホームで電車を待っているちょっとした時間であっても、いつでもどこからでも、自分のメールボックスにアクセスして新着メールや自分の予定表、お客さまの連絡先などを確認できるので、非常に便利です。Exchange ActiveSyncで使用するプロトコルもHTTP/HTTPSなので、ここでもクライアントアクセスサーバが必要です。

POP3とIMAP4もきっちり用意

POP3とIMAP4もきっちり用意

そして、最後の2つは、かなり古くから使われている、POP3とIMAP4クライアントです。これは、メッセージの送信にSMTPを使用し、メッセージの受信にPOP3プロトコルやIMAP4プロトコルを使用する、シンプルなメールクライアントです。Windowsで標準サポートしているPOP3/IMAP4クライアントには、Windows XPのOutlook ExpressやWindows Vistaの Windowsメールなどがあります。または、OutlookをPOP3/IMAP4クライアントとして構成することもできます。POP3とIMAP4もクライアントアクセスサーバを使用します。

6つのクライアントとExchange Server 2007間の暗号化通信

6つのクライアントとExchange Server 2007間の暗号化通信

これら6つのクライアントの中で、MAPIクライアントであるOutlookだけは、Exchange Server 2007のメールボックスサーバの役割とMAPI/RPCで直接接続します。RPCには128ビット暗号化を実現するセキュリティ機能が組み込まれていて、Exchange ServerとOutlookは既定でRPC暗号化を使用しているので、メールボックスサーバとMAPI Outlook間の通信は既定で暗号化されています。

|

| 図8 Outlook 2007のメールボックスにアクセスする電子メールアカウントのセキュリティの設定画面 既定で暗号化が設定されている。 |

それに対して、MAPI/RPCを使用するOutlook以外のクライアントはすべて、メールボックスサーバとの仲介役にクライアントアクセスサーバを使用します。クライアントアクセスサーバは、インストール時に自己署名されたサーバ証明書が自動に発行され、SSLが既定で有効になるので、クライアントとクライアントアクセスサーバ間の通信は既定で暗号化されます。OWA、Outlook Anywhere、Exchange ActiveSyncはHTTPS(TCP 443)で通信するようになり、POP3(TCP 110)とIMAP4(TCP 143)はSSLの通信ポート(TCP 995とTCP 993)で接続するようになります。そして、クライアントアクセスサーバとメールボックスサーバはMAPI/RPCで通信するため、当然、この間もRPC暗号化によるセキュアな通信となります。

ここまでを、図にまとめると、以下のようになります。

|

| 図9 Exchange Server 2007と各種クライアントの暗号化通信

|

ところで、RPC暗号化もSSLもどちらも通信の暗号化であって、メッセージ自体を暗号化しているわけではありません。メッセージの送受信が終わって、メッセージをメールボックス内に格納している間も暗号化しておきたい場合は、ユーザーごとにユーザー証明書を取得し、S/MIMEを使用してメッセージ自体を暗号化してください。Outlook 2007もExchange Server 2007のOWAもS/MIMEをサポートしています(ただし、OWAのS/MIMEには Exchange Server 2007 SP1が必要です)【注2】。

| 【注2】 SSL、S/MIME、暗号化の仕組みなどに関しては、@ITにて解説記事が公開されています。詳細はそれらの記事を参照してください。 携帯通信技術トレンド 不正アクセスを防止する SSL/TLS(Part1 〜4) http://www.atmarkit.co.jp/fnetwork/rensai/cell02/ssl1.html S/MIMEでセキュアな電子メール環境をつくる! http://www.atmarkit.co.jp/fsecurity/special/04smime/smime01.html |

2/3 |

| Index | |

| クライアント/サーバ間のプロトコルと暗号化通信を知る | |

| Page1 メールボックスにアクセスする6つのクライアント Outlook:社内ネットワークからのアクセス OWA:インターネットからWebブラウザでアクセス |

|

| Page2 Outlook Anywhere:自分のPCで、自宅や出張先からアクセス Windows Mobileマシンでパソコンがなくてもアクセスできる POP3とIMAP4もきっちり用意 6つのクライアントとExchange Server 2007間の暗号化通信 |

|

| Page3 SSLによる暗号化で使用するサーバ証明書 自己署名証明書の期限は1年、毎年更新が必要 |

|

| 新・Exchangeで作るセキュアなメッセージ環境 連載インデックス |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|