第4回 クライアント/サーバ間のプロトコルと暗号化通信を知る

竹島 友理

NRIラーニングネットワーク株式会社

2008/12/12

SSLによる暗号化で使用するサーバ証明書

SSLによる暗号化で使用するサーバ証明書

メール環境でSSL暗号化通信を行うには、メールサーバ側にSSLのサーバ証明書が必要です。Exchange Server 2003でSSLによる通信を行う場合は、明示的に管理者が証明機関(CA)から証明書を取得していました。しかし、Exchange Server 2007では、自動的に自己署名証明書を自分自身で発行して、自動的にインストールするので、既定でSSLを使用できます。

|

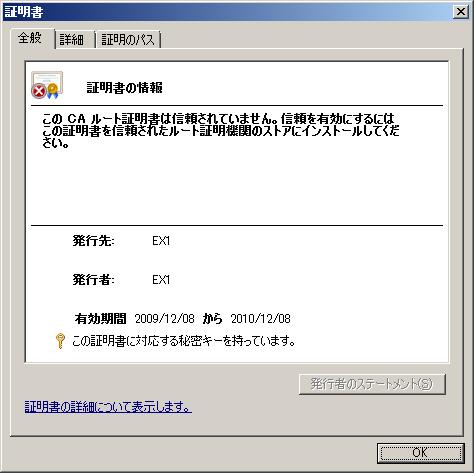

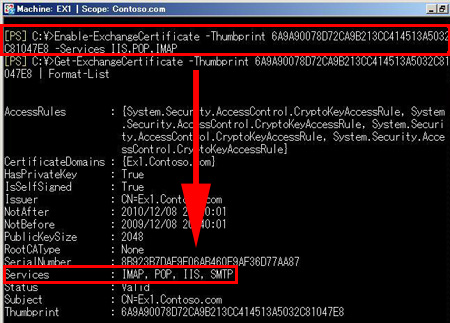

| 図10 Exchange Server 2007が発行した自己署名証明書 |

この自己署名証明書は、既定で、IMAP、POP、IIS、SMTPサービスと関連付いています。このことは、以下のように[Exchange管理シェル]のコマンドレットで確認できます。

- [Exchange 管理シェル]を起動します。

- 以下のコマンドレットを実行して、現在のExchange Server 2007の証明書のサムプリントを確認します。

Get-ExchangeCertificate

- 以下のコマンドレットを実行して、特定の証明書の詳細情報を表示し、Exchange Server 2007の関連サービス(Services)を確認します。サムプリント文字列には、手順2で確認したサムプリントを入力します。

Get-ExchangeCertificate -Thumbprint <サムプリント文字列> | Format-List

図11 既定の自己署名証明書と関連付いているサービス

この結果、各種クライアントが使用しているPOP3、IMAP4、HTTPプロトコルのSSL通信が可能となり、POP3とIMAP4の通信ポートは995と993を使用し(SSLを使用しない場合は、110と143)、OWAアクセスの既定のアドレスは「https://クライアントアクセスサーバ名/owa/」となります。

自己署名証明書の期限は1年、毎年更新が必要

自己署名証明書の期限は1年、毎年更新が必要

この自己署名証明書の有効期限は1年です。自己署名証明書の有効期限が切れても動作は継続できますが、イベントがログに記録されたり、ユーザー画面にポップアップが表示されたりするようになります。おそらく、早期にExchange Server 2007を導入した企業では、本原稿執筆時点(2008年12月)ですでに自己署名証明書の有効期限が切れている状況と更新を知らせるイベントログがイベントビューアに表示されていることと思われます。

自己署名証明書は更新できるので、すでにイベントログが表示されている場合は早急に、まもなく1年の有効期限を迎える場合は期限が切れる前に対処するようにしてください。

そこで、今回は最後に、自己署名証明書の更新方法をご紹介します。

自己署名証明書は、Exchange Server 2007のクライアントアクセスサーバ、ハブトランスポートサーバ、エッジトランスポートサーバが持っていて、更新方法はサーバの役割ごとに異なります(「メールボックスサーバ」は自己署名証明書を持っていません)。

以下は、クライアントアクセスサーバとハブトランスポートサーバの自己署名証明書の更新方法です【注3】。

- [Exchange 管理シェル] を起動します。

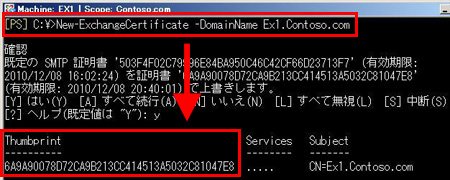

- 以下のコマンドレットを実行して、自己署名証明書を作成します。

New-ExchangeCertificate -DomainName 当該サーバのFQDN

図12 自己署名証明書の作成

実行結果に、作成した証明書のサムプリントが表示される。

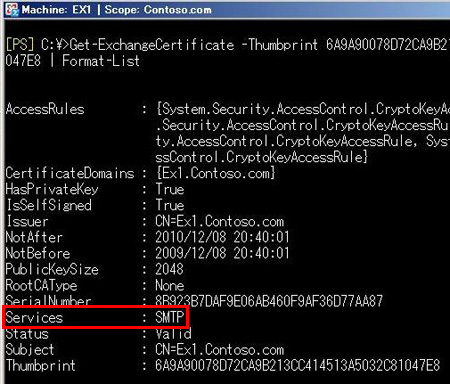

- 以下のコマンドレットを実行して、作成した証明書のServicesに設定されている、Exchange Server 2007の関連サービスの種類を確認します。

Get-ExchangeCertificate -Thumbprint <サムプリント文字列> | Format-List

図13 作成した自己署名証明書の確認

作成した自己署名証明書には、既定でSMTPサービスしか関連付いていない

- 以下のコマンドレットを実行して、自己署名証明書を有効にしたい、Exchange Server 2007の関連サービスを指定します(SMTPサービスは既定で有効になります)。

Enable-ExchangeCertificate -Thumbprint <サムプリント文字列> -Service IIS,POP,IMAP

図14 Exchange Server 2007が使用するサービスに対する証明書の有効化

Exchange Server 2007で使用する証明書の更新は、New-ExchangeCertificateコマンドレットで作成するだけではなく、必ずEnable-ExchangeCertificateコマンドレットを実行して、Exchange Server 2007が使用するサービスと関連付けてください(Exchange Server 2007が使用するサービスに対する証明書の有効化)。

| 【注3】 「エッジトランスポートサーバ」の自己署名証明書の更新方法は、以下の情報を参照してください。 KB: 953354 Exchange Server 2007 で自己署名証明書期限切れのイベント ID 12015 および ID 12014 が記録される http://support.microsoft.com/kb/953354/ja |

ところで、この自己署名証明書は、以下のような内部通信で使用されています。

- 内部からのみアクセスされるクライアントアクセスサーバ

- ハブトランスポートサーバ間のSMTPセッション

- ハブトランスポートサーバとエッジトランスポートサーバ間のSMTPセッション

- エッジトランスポートサーバとActive Directory間のエッジ同期

- ユニファイドメッセージング通信

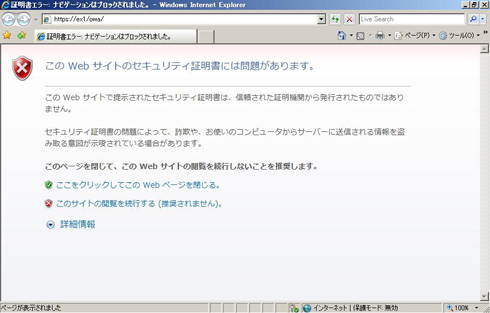

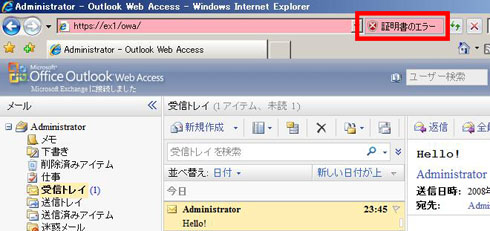

つまり、自己署名証明書は、外部クライアントからのアクセスやパートナー企業間のドメインセキュリティには使用できません。また、これは信頼されている証明書ではないため、OWAアクセス時とOWAログオン後の画面に警告が表示されます。

|

| 図15 OWAアクセス時の警告画面 「https://クライアントアクセスサーバ名/owa/」アドレスに接続しようとすると、警告が表示される。[このサイトの閲覧を続行する(推奨されません)]をクリックすると、OWAログオン画面が表示される。 |

|

| 図16 OWAログオン後の警告 OWAログオン後も、証明書のエラーが表示されている。 |

Exchange Server 2007の自己署名証明書を使用している限り、1年ごとに証明書の更新作業が発生します。しかし、証明機関(CA)が発行した証明書であれば、外部クライアントからのアクセスができるようになり、OWAアクセス時の警告が表示されなくなり、有効期限が1年より長く設定されます。

次回は、今回の続きとして、CA から証明書を取得する方法と、Exchange Server 2007組織のサーバ同士の暗号化通信についてまとめていきます。

3/3 |

| Index | |

| クライアント/サーバ間のプロトコルと暗号化通信を知る | |

| Page1 メールボックスにアクセスする6つのクライアント Outlook:社内ネットワークからのアクセス OWA:インターネットからWebブラウザでアクセス |

|

| Page2 Outlook Anywhere:自分のPCで、自宅や出張先からアクセス Windows Mobileマシンでパソコンがなくてもアクセスできる POP3とIMAP4もきっちり用意 6つのクライアントとExchange Server 2007間の暗号化通信 |

|

| Page3 SSLによる暗号化で使用するサーバ証明書 自己署名証明書の期限は1年、毎年更新が必要 |

|

| 新・Exchangeで作るセキュアなメッセージ環境 連載インデックス |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|