第2回 ID管理技術をつなぐ女神、コンコーディア

日本電信電話株式会社

NTT情報流通プラットフォーム研究所

伊藤 宏樹

2009/12/22

1.同じ目的を満たす2方式を相互運用させる場合

1.同じ目的を満たす2方式を相互運用させる場合

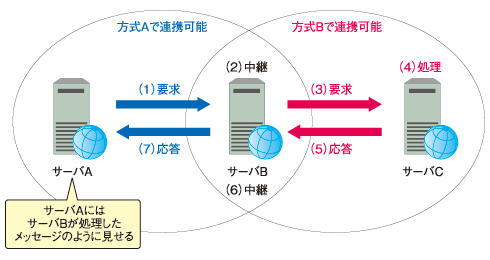

●構成1-1.

サーバAがサーバBに対し、ある要求(例えば認証)を方式Aで行った際に、(サーバBではサーバAの要求を満たせない等の理由で)サーバBはサーバCに対し、同種の要求を方式Bで行う。サーバBはサーバCの応答をもとにサーバAに応答する(図2)。

|

| 図2 サーバ間の依存関係例(構成1-1) |

2.異なる目的を満たす2方式を相互運用させる場合

2.異なる目的を満たす2方式を相互運用させる場合

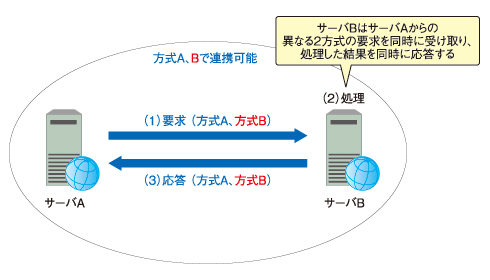

●構成2-1.

サーバAがサーバBに対し、複数のサービス(例えば方式Aによる認証、方式Bによる認可)を同時に要求する(図3)。

|

| 図3 サーバ間の依存関係例(構成2-1) |

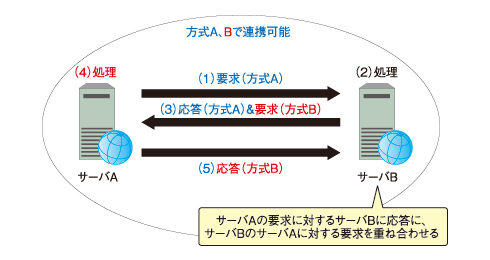

●構成2-2.

サーバAがサーバBに対しあるサービス(例えば方式Aによる認証)を要求するとともに、サーバBはサーバAに対し、別のサービス(例えば方式Bによる認可)を同時に要求する(図4)。

|

| 図4 サーバ間の依存関係例(構成2-2) |

「プロキシモデル」と「ハイブリッドモデル」

「プロキシモデル」と「ハイブリッドモデル」

構成1-1(図2)は3つのサーバのうち、1個のサーバが異なる方式を接続する際の要求/応答メッセージを相互変換する役割を担うことから「プロキシモデル」、構成2-1(図3)および構成2-2(図4)はサーバ間で交換されるメッセージ上で複数の仕様の要求/応答メッセージがまとめられることから「ハイブリッドモデル」と呼びます。

プロキシモデルは「不足するリソースをほかのサービスから取得する」ことを前提に、同じ目的を達成する、複数のID連携方式の相互接続が必要となるケースで主に用いられます。また、ハイブリッドモデルは「各サービスの重複するトランザクションを1つにまとめる」ことを前提に、異なる目的を達成する、複数のID連携方式の相互接続が必要となるケースで主に用いられます。

これらの取り組みは、コンコーディア以外でもなされています。前者の例はSAMLにおいて複数の認証サーバ間で認証結果を中継する“Proxying Processing Rules”が、後者の例はOpenIDとOAuthとを連携させた拡張仕様、”OpenID and OAuth Hybrid Extension” が該当します。

次回は、コンコーディアにおける検討の一例として、OpenIDとSAMLとの相互接続方式とその課題について解説します。

3/3 |

| Index | |

| ID管理技術をつなぐ女神、コンコーディア | |

| Page1 コンコーディアとカンターラ・イニシアティブ |

|

| Page2 すべての出発点“The Venn of Identity” ID管理方式の「相互運用」という考え方 |

|

| Page3 1.同じ目的を満たす2方式を相互運用させる場合 2.異なる目的を満たす2方式を相互運用させる場合 「プロキシモデル」と「ハイブリッドモデル」 |

|

| Profile |

| 伊藤 宏樹(いとう ひろき) 日本電信電話株式会社 NTT情報流通プラットフォーム研究所 技術経営修士 (MOT) Liberty Alliance、Kantara Initiative などを通じてアイデンティティ管理技術の標準化、普及活動に従事。Webサービス仕様を発端に、セキュリティ、プライバシ、相互運用条件など技術仕様のボリュームが増える度に右往左往、勉強会などを通じて地道に普及活動中。 |

| アイデンティティ管理の新しい教科書 連載インデックス |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|