Antinnyの威力は800Mbps〜ボットネット調査から

2005/10/19

財団法人インターネット協会(IAjapan)と米ブラックハットは10月18日、セキュリティ関連ミーティング「Black Hat Japan Briefings 2005」を開催した。ここでは、Telecom-ISAC Japan 企画調整部 副部長(NTTコミュニケーションズ) 小山覚氏の「ボットネット実態調査結果」と題した講演を紹介する。

|

| Telecom-ISAC Japan 企画調整部 副部長 小山覚氏 |

小山氏はTelecom-ISAC Japanの活動経緯を4段階に分けて紹介。第1段階は「CodeRed」や「Nimda」などの時期だという。特にCodeRedやSlammerについては、「愉快犯だったから助かった。もし、愉快犯ではなかったら、ISPやインターネットがダウンするなど、かなりの経済的/社会的な損害が出ていたはずだ」(小山氏)と推測した。第2段階はBlasterやSobig-Fなどが登場した時点で、Blasterは脆弱性情報が出てからワームが登場するまでの時間が非常に短く、インシデント情報の収集と分析の重要性が一層増した事件だったとした。

第3段階には、国産ワームの「Antinnyシリーズ」を挙げた。AntinnyはPtoPソフト「Winny」に感染するワーム型ウイルスで、感染したPCの情報を漏えいさせる点が特徴だ。Antinnyが登場した2004年4月5日には、ISPが運用するDNSサーバへのクエリが通常時の6倍以上に急増し、ISP各社はDNSサーバの増強を余儀なくされたという。この点について小山氏は「いつも時速60キロで走っていて、最大でも150キロくらいしか出さないような車が、いきなり360キロで走るように要求されるようなものだ」と例え、いかにこの状況が異常であったかを説明した。

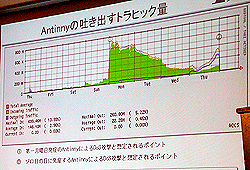

この現象は、攻撃対象になっていたACCSがDNSのAレコードを削除したことで、Antinny側のプログラムで無限ループが発生したことが原因だった。ISP各社はこの対策として、DDoS攻撃のパケットを破棄する「ブラックホールIP」を設置することで対応。対応後にACCSのバックボーンを増強して観察したところ、AntinnyのDDoS攻撃のトラフィックの威力は800Mbpsに達していたという。この点について小山氏は、「一企業で800Mbpsに対応できる企業など、まずないだろう。つまり、Antinnyのようなワームに狙われたら、ダウンを逃れることはできなのではないか」とコメントした。

■日本のISPユーザーの約2〜2.5%(約40万〜50万人)がボットネットに感染

最後の第4段階目がボット(BOT)ネットだ。そもそもボットネットとは、ロボットのように遠隔から操作できるPC(ボット)を複数台集め、同時に遠隔地から操作できる状態を指す。これらのボットネットは、多くがスパムやDDoS攻撃の踏み台になっており、裏マーケットではボットネットの売買なども行われているという。小山氏は「現在ではスパムメールの6割がボットネットを利用したものだといわれている」といった調査結果を紹介した。

Telecom-ISAC Japanでは、2004年以降ボットネットが脅威になりつつあると判断。2005年1月より本格的な調査を開始した。その結果、日本のインターネットユーザーは40〜50人に1人の割合でボットに感染しており、ボットに占領されている回線帯域は日本だけで常時数Gbpsにおよぶという。日本のインターネット回線すべてを合計すると500Gbpsといわれていることから、常時2〜2.5%の帯域がボットに占有されている状態であるとした。また、未対策PCをインターネットにつなぐと4分でボットに感染した。さらにISPで調査したところ、ISPユーザーの約2〜2.5%がボットに感染していることが判明。日本のブロードバンドユーザーを2000万契約とすると約40万〜50万人(台)が感染しているという。

|

| Antinnyのトラフィック増加の様子。急激に増加しているのが分かる |

メンテナンス機能では専用のGUIが用意されており、GUI上で命令などを選択可能。小山氏は「もはやスクリプトキディ以下の、スクリプトを知らない人間であっても、あらゆる操作が可能になっている」と警告した。また、同氏はボットの目的を「愉快犯が多いウイルスと異なり、ボットネットはビジネスで運営しているため、見つかってはならない」と指摘。見つからないための機能として、ポリモーフィックやウイルス対策機能、VMWare対策機能などを備えているという。

Telecom-ISAC Japanでは、さらに調査を進めるために「スーパーハニーポット」と呼ばれるネットワークを構築。検体を収集したところ、1日平均758.2個の検体が見つかり、そのうち既知のものが674.0個、名前などが分からない未知のものも84.2個見つかったという。ボットネットの攻撃対象は、ほかのボットネットが利用しているIRCサーバであることが多く、「ボット作者同士がボットネットの奪い合いをしている。ボットの世界も生き残りが厳しい」(小山氏)と指摘した。

ボットネットを活用したスパム送信を調査した結果、スパマーはボットネットをオープンリレーサーバとして利用して配信していることが分かった。しかも、ISP各社がTCP25番ポートに制限をかけていることから、ボットネットへは25番ポート以外のポートでスパムを送り、ボットを踏み台にして、ボットからTCP25番ポートを使って送信していたという。さらに送量制限に引っ掛からないように、SMTPサーバを定期的に変えて送信していた。小山氏はこのことについて、「さすがにスパマーはよく考えている。ISP各社が実施した対策をことごとくすり抜ける方法を考え出している」とコメントした。

最後に小山氏は、「ISPとして自分たちのシステムを守るためにも、ユーザーを守る必要がある。今後は、ボットに感染しているユーザーに対して、個別にメールで知らせるなど、地道な対策も行っていきたい。ISPは法律で縛られていてできない対策も多いが、できるものから実施していきたい。何より重要なのは、このような調査を継続的に実施し、ボットネットの推移や流行から遅れないことだ」と語り、講演を締めくくった。

(@IT 大津心)

[関連リンク]

![]() Black Hat Japan Briefings 2005

Black Hat Japan Briefings 2005

![]() Telecom-ISAC Japan

Telecom-ISAC Japan

[関連記事]

![]() 無料のボットネットが老夫婦を狙っている (@ITNews)

無料のボットネットが老夫婦を狙っている (@ITNews)

![]() 業界横断でセキュリティ情報を提供、MSなどが新団体 (@ITNews)

業界横断でセキュリティ情報を提供、MSなどが新団体 (@ITNews)

![]() JPCERT/CCだけが頑張っても駄目なんです! (@ITNews)

JPCERT/CCだけが頑張っても駄目なんです! (@ITNews)

![]() IPAの脆弱性届け出制度、初年度の成果は (@ITNews)

IPAの脆弱性届け出制度、初年度の成果は (@ITNews)

![]() 脆弱性情報はIPAに届け出、ベンダ調整の新ルール策定へ (@ITNews)

脆弱性情報はIPAに届け出、ベンダ調整の新ルール策定へ (@ITNews)

![]() 国の情報セキュリティ研究機関に何が期待できるか (@ITNews)

国の情報セキュリティ研究機関に何が期待できるか (@ITNews)

![]() Linuxがフィッシングの踏み台に狙われている (@ITNews)

Linuxがフィッシングの踏み台に狙われている (@ITNews)

![]() 世界連携でゼロデイ・アタックを防ぐJPCERT/CC (@ITNews)

世界連携でゼロデイ・アタックを防ぐJPCERT/CC (@ITNews)

![]() 「インターネットのアメダスを作る」、新JPCERT (@ITNews)

「インターネットのアメダスを作る」、新JPCERT (@ITNews)

情報をお寄せください:

最新記事

|

|