診断した5割のWebサイトで不正アクセス可能、NRIセキュア

2006/7/27

NRIセキュアテクノロジーズ(NRIセキュア)は7月26日、同社が2005年度に実施したWebサイトセキュリティ診断で、5割のWebサイトに重要情報が漏えいする可能性のある欠陥が見つかったことを発表した。

同社は顧客の依頼に基づき、実際に攻撃を仕掛けてセキュリティ上の問題を明らかにする「セキュリティ診断」サービスを提供している。2005年度(2005年4月から2006年3月末まで)に同サービスのうち「Webアプリケーション診断」を受けた56社のWebサイト167件について集計したところ、今回の結果が判明した。

診断対象のWebサイトのうち50%で、個人情報、口座情報、注文履歴など、特定ユーザーのみに閲覧が許されるべき重要情報を実際に取得することができたという。情報漏えいにつながる可能性がある欠陥が見つかったWebサイトも29%に達し、安全性が確認できたのは21%に過ぎなかったという。

2004年度に関する同じ調査結果では、重要情報への不正アクセスが可能だったのは43%。2005年度のほうが高い危険率を示した理由として、同社では、NRIセキュアのスタッフによるクラッキング技術の向上や、2005年に発生した大規模な不正アクセス事件を契機に、これまでセキュリティをそれほど重視してこなかったWebサイトの診断依頼が増加したことが関係しているのではないかと分析している。

|

| 主に3つの欠陥が重要情報への不正アクセスを許した |

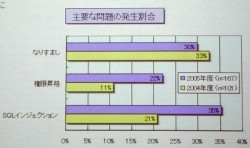

重要情報に不正アクセスできたケースでは、主に3つのWebアプリケーションにおける欠陥がきっかけになったという。その3つとは、アプリケーションにおける関連チェック不足、権限昇格、SQLインジェクションである。

関連チェック不足とは、予約や購買などのIDにひも付けられた情報が、その行為者であるユーザー以外に見られないような対策が不足しているということ。例えば、航空券予約で、予約確認画面のURLに予約IDが含まれており、このIDを改ざんすることで、ほかのユーザーによる航空券予約の情報が見られるケースがこれに当たる。URL以外にも、Cookieや画面のHTMLソースに、改ざんできる情報が含まれていることがあるという。

|

| NRIセキュアテクノロジーズ 情報セキュリティ調査室 セキュリティコンサルタント 鴨志田昭輝氏 |

「こうしたチェックは、個々のユーザー企業の要件に合わせてつくり込まなければならないものであるために開発作業で漏れが発生しやすい。IDが改ざんされることを前提として、チェックを行う必要がある」とNRIセキュアの情報セキュリティ調査室セキュリティコンサルタント鴨志田昭輝氏は話した。

関連チェック不足は167のWebサイトの約3割に見られたという。

権限昇格は、管理用URLや、管理者がログインした後の画面のURLを直接入力するなどにより、管理者だけが見ることのできる情報にアクセスできてしまうケース。一般に管理者機能は、利用者が社内のユーザーであるために、時間や費用をかけずに開発されてしまうことから、こうした脆弱性を持つことが多いという。

SQLインジェクションは以前から知られている攻撃手法だ。しかし、SQLインジェクションに対する脆弱性を突く、操作の簡単な攻撃ツールが登場したことなどにより、この脆弱性が発見されやすくなっているという。鴨志田氏は、「SQLインジェクションが使われたとしても、データベースのセキュリティをしっかりすることによって情報漏れを防げることがある」とし、内部犯行対策とも併せてデータベースセキュリティ対策の強化を訴えた。

Webアプリケーションの開発は外部の開発業者に委託することが多いが、セキュリティ対策が進んでいる企業では具体的なセキュリティ対策ガイドラインを開発委託先に要請していることが多いと鴨志田氏は指摘した。

(@IT 三木泉)

[関連リンク]

![]() NRIセキュアテクノロジーズの発表資料

NRIセキュアテクノロジーズの発表資料

[関連記事]

![]() Webシステム・セキュリティの責任は誰に? (@ITNews)

Webシステム・セキュリティの責任は誰に? (@ITNews)

![]() ラック西本氏が教えるWebサイトセキュリティ3つのポイント (@ITNews)

ラック西本氏が教えるWebサイトセキュリティ3つのポイント (@ITNews)

![]() 個人情報漏えいで40%がサービス中止、NRIセキュア調査 (@ITNews)

個人情報漏えいで40%がサービス中止、NRIセキュア調査 (@ITNews)

情報をお寄せください:

最新記事

|

|