“攻めと守り”で固めるデータベースセキュリティ──「Oracle Database Vault」と「Oracle Audit Vault and Database Firewall」:特権ユーザーによる内部犯行を効果的に防ぎ、万一の際のトレーサビリティを確保する(4/4 ページ)

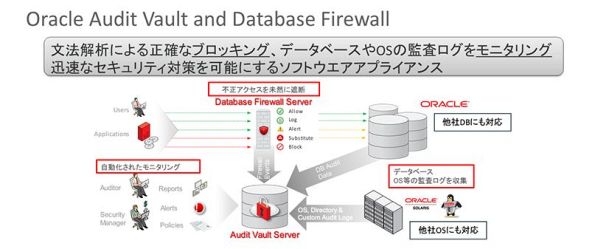

データベースアクセスのモニタリングとブロッキングを行う「Oracle Audit Vault and Database Firewall」

続いて、Oracle Audit Vault and Database Firewallの特長や機能概要を紹介する。

Oracle Audit Vault and Database Firewallには、大きく次の二つの機能が備わる。

- データベースアクセスのモニタリング(モニタリング機能)

- データベースアクセスのブロッキング(ブロッキング機能)

このうち、「(1)モニタリング機能」では、OSやデータベースで取得した監査ログを収集し、その内容に基づいてモニタリングが行える。データベースの監査ログについては、Oracle Databaseだけでなく、IBM DB2やMicrosoft SQL Serverといった他社製データベースにも対応している。

また、「(2)ブロッキング機能」では、事前にセキュリティポリシーを定義することで、そのポリシーに基づいてSQL単位でアクセスをブロッキングすることができる。

Oracle Audit Vault and Database Firewallは、次の三つのコンポーネントで構成される。

Database Firewall Server アプリケーションサーバーとデータベースサーバーの間を流れるネットワークパケットを収集したり、セキュリティポリシーと照らし合わせてブロッキングを行ったりするコンポーネント

Audit Vault Agent データベースサーバーにインストールされ、監査ログやOSのログを収集するJavaコンポーネント

Audit Vault Server Database Firewall Serverで収集したネットワークパケットやAudit Vault Agentで収集したログを一元的に管理、監視、モニタリングするためのコンポーネント。Database Firewall ServerやAudit Vault Agentの管理も行う

Oracle Audit Vault and Database Firewallのモニタリング機能

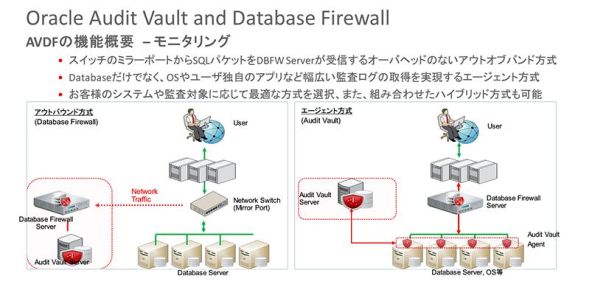

Oracle Audit Vault and Database Firewallによるモニタリングでは、大きく次の二つの方式を取ることができる。

アウトバウンド方式 アプリケーションサーバーとデータベースサーバーの間に設置されたネットワークスイッチにミラーポートを設定。それを経由してネットワークパケットをキャプチャし、そのデータをDatabase Firewall Serverに送ってモニタリングする

エージェント方式 Audit Vault Agentをデータベースサーバーにインストールし、データベースサーバーの監査ログとOSログを収集する

アウトバウンド方式では、Database Firewall Serverに設定したネットワークパスだけが監視対象となり、データベースサーバーへの直接アクセスは監視できない。直接アクセスも監視したい場合は、データベースサーバーにAudit Vault Agentをインストールするエージェント方式を使う。これら二つの方式を組み合わせて、アプリケーションサーバー/データベースサーバー間のネットワークをモニタリングしつつ、データベースサーバーの監視も行うハイブリッド方式を取ることもできる。

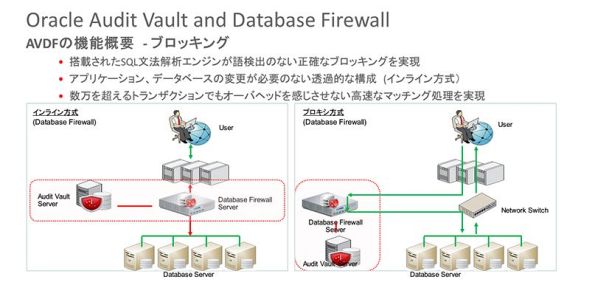

Oracle Audit Vault and Database Firewallのブロッキング機能

ブロッキングでは、Database Firewall Serverに対して事前にセキュリティポリシーを定義し、それに基づいてSQLパケットを監視してブロッキング処理を行う。こちらも、次の二つの方式を取ることができる。

インライン方式 アプリケーションサーバーとデータベースサーバーの間にDatabase Firewall Serverを置いてブロッキングを行う

プロキシ方式 一般的なプロキシサーバーと同様にDatabase Firewall Serverを配置し、アプリケーションサーバーからのパケットをDatabase Firewall Serverを介してデータベースサーバーに受け渡す

システム環境によっては、アプリケーションサーバーとデータベースサーバーの間にDatabase Firewall Serverを置けないケースがあるだろう。その場合はプロキシ方式を選択することになるが、このとき、アプリケーションサーバーからの接続先はデータベースサーバーではなく、Database Firewall Serverとなる点に留意されたい。

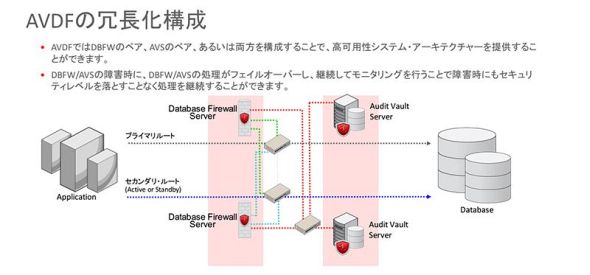

Oracle Audit Vault and Database Firewallの冗長化

Oracle Audit Vault and Database Firewallは、冗長化構成を組むこともできる。それにより、例えばDatabase Firewall Serverで障害が起きた際、別のサーバーで継続してモニタリングを行うといったことが可能となる。

冗長化構成を取る際には、下図に示すようにDatabase Firewall Serverを冗長化する。

Database Firewall Serverを冗長化した場合、一方の(図中の上の)サーバーがプライマリとなり、もう一方がセカンダリとなる。このとき、Audit Vault Serverは、必ずプライマリが収集するログを監視するが、ご注意いただきたいのは、スイッチとDatabase Firewall Server間の接続を必ず“たすき掛け”にするということだ。それにより、常にセカンダリのDatabase Firewall Serverにもパケットが流れるようになり、プライマリのDatabase Firewall Serverに障害が起きてセカンダリのDatabase Firewall Serverがプライマリに昇格した際や、ネットワークスイッチとプライマリのDatabase Firewall Server間でネットワーク障害が起きた際にも、常に途切れることなくモニタリングが行えるようになる。

Oracle Audit Vault and Database Firewallの導入メリットは?

以上のような特長を備えるOracle Audit Vault and Database Firewallを使うメリットとしては、次の五つが挙げられる。

冗長化構成によるセキュリティレベルの保持 Database Firewall Serverを複数立てて冗長化構成を取ることで、常に高いセキュリティレベルを保つことができる

監査証跡の完全性の担保 監査証跡を蓄積するAudit Vault Serverには、標準でOracle Database Vaultがインストールされる。そのため、収集した監査証跡やログへのアクセスを厳格にコントロールすることができる

監査証跡の定期的な分析 セキュリティ対策として監査ログの記録を行っている企業では、単にログを記録するだけで終わらせているケースが少なくない。Database Firewallを導入した場合、セキュリティ侵害を受けた際にはアラート通知機能により、そのことを即時に検知して対応することができる。また、カスタマイズ可能な監査リポートを管理者に自動配信することで、定期的な監査証跡の分析に利用することができる

監査証跡の確実な保管 Audit Vault Serverで収集した監査ログは、自動的にアーカイブしたりバックアップしたりすることで確実に保管できる

監査証跡の一元管理 複数のデータベースから取得した監査証跡を一元的に管理し、ログの分析やアラート、レポーティングを行うことができる

Oracle Database VaultとOracle Audit Vault and Database Firewallによる「攻めと守り」のデータベースセキュリティ

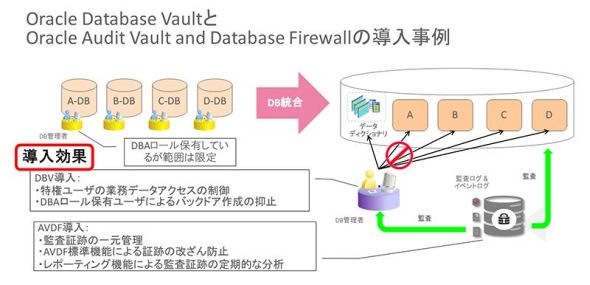

Oracle Database VaultとOracle Audit Vault and Database Firewallの特長をご理解いただいたところで、最後に、ある企業が両製品を用いてデータベースシステムの「攻めと守り」を固めたプロジェクトの事例を簡単に紹介したい。

このプロジェクトは、それまで独立して稼働していた複数のデータベースを1つのシステム基盤上に統合するというものだ。その中で懸案となったのが、次の2点である。

- DBAロールを使用しているアプリケーションを改修なしで統合したい

- データベース監査機能を強化したい

このうち、課題(1)は、旧システムでDBAロールを使ってデータベースに接続していたアプリケーションの統合に関するものだ。旧環境のデータベースは単独で稼働していたため問題が少なかったが、新たな統合データベース環境では、そのアプリケーションのDBAユーザーが他のデータベースにも接続できることとなり、セキュリティ上、好ましくない。その対処として、DBAロールの廃止が考えられるが、「既存環境にはなるべく手を入れたくない」というユーザー部門の要望もあり、データベース環境内で対応可能な解決策が求められていた。

プロジェクト関係者らは検討の末、課題(1)をOracle Database Vaultを使った予防的統制によって解決した。具体的には、Oracle Database Vaultを使ってDBAロールから業務データベースへのアクセス権限を剥奪することで、職責を逸脱したデータベースアクセスを行えないようにしたのである。加えて同社は、1人のユーザーに多くの権限を与えないようデータベース管理業務に関する権限分掌を行ってバックドアユーザーが作られないように対策することで、統合データベース環境のセキュリティを強化した。

また、課題(2)を解決する目的からOracle Audit Vault and Database Firewallを導入。これにより、監査証跡の一元管理、証跡の改ざん防止、定期的な分析/レポーティングといった発見的統制を実現したという。

以上、対策が急がれるデータベースへのアクセス制御とデータベース監視/監査を効果的に実現するソリューションとしてOracle Database VaultとOracle Audit Vault and Database Firewallを紹介した。マイナンバー対応などに伴いセキュリティ対策の見直しを進めている企業は、ぜひこれらのソリューションも活用して効果的なデータベースセキュリティを実践していただきたい。

関連情報

関連記事

- 全ての企業が対応必須:DBセキュリティ見直しにも影響するマイナンバー安全管理の“要件”と“盲点”

- 現場が実践すべきセキュリティ対策のポイントは?:ガイドライン策定者の解説で理解する「マイナンバー制度」対策と「技術的安全管理措置」

Copyright © ITmedia, Inc. All Rights Reserved.

提供:日本オラクル株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2015年10月3日

関連情報

驚異的なパフォーマンス、優れた運用効率、最高の可用性とセキュリティ、クラウド対応を実現するOracle Exadataとの統合、クラウド、可用性や運用管理など、次世代データベース基盤構築のために参考になる必見資料をまとめてご紹介いたします。