ファイル名は「左から右に読む」とは限らない?!:セキュリティTips for Today(8)(2/3 ページ)

私たちの常識が世界では通用しないことがあります。攻撃者はそんな心のすきを狙って、落とし穴を仕掛けます。今回はそれを再認識させるかのような手法と、その対策Tipsを解説します(編集部)

こんなに簡単にできてしまう偽装ファイル

RLOを利用したファイルの拡張子偽装と言葉で聞いても、その偽装方法のイメージがわかないと思いますので、実際にどのような手法なのかお見せしたいと思います。本記事では、ウイルスバスター2009のインストーラを使った検証を行いたいと思います。

- 1. ウイルスバスター2009のインストーラをダウンロードし、「move_vmw.exe」というファイル名に変更いたします。このポイントは、拡張子「.exe」の前に「vmw」としていることです。

- 2. RLOを利用してファイル名を変更するため、ファイルを選択状態にし「F2」ボタンを押してください。

- 3. ファイル名の「_(アンダースコア)」と「vmw」の間にカーソルを移動し、右クリックから「Unicode 制御文字の挿入」→「RLO Start of right-to-left override」を選択してください。

- 4. ファイル名が「move_exe.wmv」と変換されます。

拡張子「.wmv」は、Windows Media Playerで再生可能なファイル形式ですので、一見、このファイル名だけを見てしまえば、Windows Media Video(WMV)形式のファイルと見間違えてしまいます。

また、注目すべきポイントはもう1点あります。ファイルのアイコンとして、元のアイコンが使われているということです。見た目上は拡張子が変換されているように見えますが、システム上は「.exe」として認識しているため、このようなことが起きます。

- 5. 実際にファイル「move_exe.wmv」を実行すると、ウイルスバスター2009のインストーラが正常に起動されます(Windows Media Playerが実行されるわけではありません)。

このように、RLOを利用すれば、いとも簡単にファイルの拡張子を偽装することができてしまうのです。

「9件しかない」ではなく「1件以上ある」ことに注目すべき

RLOによる拡張子偽装についてポイントを整理すると、次の3つの要素に集約することができます。

- 実行形式(EXE形式)のファイルを、ほかの拡張子として偽ることができてしまう

- アイコンを偽装しておくことで、拡張子偽装の効果を最大化することができる

- Windowsの標準機能としてRLOを利用することができる

冒頭でもお話しましたが、この手法は目新しい手法ではなく、数年前にも話題となった手法です。

しかし、いまだにこの手法を悪用したウイルスがあとを絶ちません。このRLOによる拡張子偽装とアイコン偽装の2つの手法を組み合わせる手口は、ウイルスの常とう手段となっています。注意深くエクスプローラ上で表示されるファイルの「種類」やファイル名に残されるわずかな違和感を察知しない限り、日常の中で気付くことは困難でしょう。

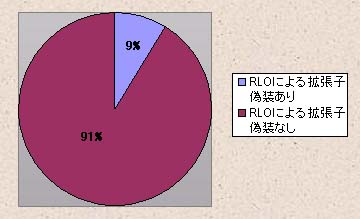

実際に、弊社のハニーポットで収集された不正プログラムから、ランダムに100個を抽出してみたところ、9個の不正プログラムがこのRLOの手法を用いた拡張子偽装が施されていました。

私がこのデータから伝えたいことは、「9」という数の大小ではなく、不正プログラムがユーザーを欺く手法として、RLOによる拡張子偽装を利用しているという事実です。

ウイルス対策レベルを向上させるということは、ウイルス感染の可能性を削っていく、地道な作業といえます。少しでもウイルス感染のリスクが残っている場合には、そこを削り落とし、感染というリスクを排除していくことが重要なのです。

Copyright © ITmedia, Inc. All Rights Reserved.