プラグイン脆弱性問題に決め手はあるのか:セキュリティTips for Today(9)(2/3 ページ)

今回のTipsは、誰もが毎日使っているWebブラウザの「プラグイン」の脆弱性対策です。現在私たちが置かれている現状と、将来の展望を合わせてお伝えします(編集部)

こんなにあるプラグイン脆弱性問題

プラグインで発見された脆弱性の一端をご紹介したいと思います。次の表は、2009年に発見された主なプラグイン脆弱性の一覧です。

| 日付 | 脆弱性の概要 | CVE(JVN) |

|---|---|---|

| 2009年9月9日 | Apple、Quick Timeの脆弱性により、任意のコードが実行される可能性がある | CVE-2009-2202 |

| 2009年7月13日 | Microsoft Office Webコンポーネントの脆弱性により、リモートでコードが実行される | CVE-2009-1136 |

| 2009年7月7日 | Microsoft Video ActiveXコントロールの脆弱性により、リモートでコードが実行される | CVE-2008-0015 |

| 2009年5月12日 | アドビシステムズ セキュリティ アドバイザリ(APSB09-06) Adobe ReaderおよびAcrobat用セキュリティアップデート公開 | CVE-2009-1492 |

| 2009年2月24日 | アドビシステムズ アドバイザリ(APSB09-01) Flash Playerのセキュリティ脆弱性に対処するためのアップデート公開 | CVE-2009-0520 |

| 表2 2009年に発見されたプラグイン関連の主な脆弱性(2009年9月27日現在) | ||

上記で挙げた脆弱性は、これまでに発見されたほんの一部に過ぎません。過去、幾度となくプラグインから脆弱性が発見され、そのたびに該当のプラグインのバージョンアップを強いられてきました。

ウイルス感染とは「不正プログラムを実行すること」

ここからは少し話の趣向を変えて、「ウイルス感染とはどのようなことなのか」ということについて、少し話を進めていきたいと思います。

ウイルスと聞くと、何か特別なもののように思いがちですが、ウイルスもPC上で動作するプログラムだということを忘れてはいけません。

要するに、正規のプログラムもウイルスといわれる不正プログラムも、バイナリレベルで見てしまえば同じプログラムだということです。もちろん、ウイルスはユーザーにとって好ましくない動作、もしくは意図しない動作をするプログラムを指しますので、危険なプログラムといえます。

ここで私がお伝えしたかったことは、ウイルスというものはプログラムである以上、ウイルスに感染するということは、不正プログラム(ウイルス)を実行する必要があるということです。すなわち、不正プログラムを実行しない限り、ウイルス感染もあり得ないということです。

つまるところ、ウイルス感染という状況を作るには、次のいずれかの行為が必要となります。

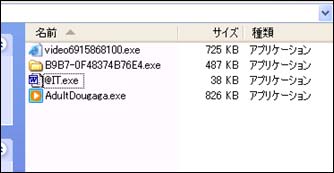

- ユーザー自ら不正プログラムを実行する

- ユーザーの意識が及ばぬところで不正プログラムが勝手に実行されてしまう。

上述の「1.」については、アイコン偽装、拡張子偽装やソーシャルエンジニアリングなどの手法により、ユーザー自らの意思で実行をさせるように細工が施されていることが多いです。

また、「2.」に関しては、脆弱性を悪用する場合や、ドライブ・バイ・ダウンロードなどといった手法により、ユーザー意識の水面下で不正プログラムがバックグランドで実行されウイルス感染に至ります。

本記事で取り上げている「プラグイン」を悪用してウイルス感染に至るケースは、後者のユーザーの意識が及んでいないところで、勝手に不正プログラムが実行されてしまい、ウイルス感染してしまいます。

このようにユーザーの意識しないところで、脆弱性を悪用されて勝手にウイルスに感染させられてしまうといったケースでは、常日ごろからの対策がとても重要になってきます。しかし、「プラグイン」を意識していないユーザーにとっては、その対策も難しくなってきます。

今回の記事では、このプラグインのバージョン管理についてTipsをご紹介したいと思います。

Copyright © ITmedia, Inc. All Rights Reserved.