あなたのスマートフォンは狙われている!:セキュリティブログクリップ(1)

セキュリティベンダの多くは研究所を抱え、世界中に蔓延するマルウェアやサイバー攻撃を常に監視し、調査しています。そこから発信されるセキュリティ情報の中から、気になるトピックをピックアップして紹介します。(編集部)

大型スクリーンとおびただしい数のコンピュータが並んだ密室。まるでSF映画のワンシーンに登場するようなコンピュータラボに「ビビビ」と警告音が鳴り響き、スクリーンには攻撃のターゲットとなった場所が地図上で赤く示される……。

という想像が正しいかどうかはさておき、それが私の中で思い描くセキュリティラボ(研究所)の姿です。セキュリティベンダやセキュリティ部門を持つ企業の多くは自社のセキュリティラボを抱えており、世界中に蔓延するマルウェアやサイバー攻撃を常に監視しています。

それがSF映画のようなマシンに囲まれた場所で行われているかどうかは分かりませんが、そこから発信される情報は、私たちでも手軽に入手できるようになりました。この連載では、各社の発信するセキュリティ情報の中から気になったトピックをいくつかピックアップし、紹介していきたいと思います。

スマートフォンの不正アプリに要注意

iPhoneが登場したばかりのころは、一部のガジェット好きの間では普及率が高かったものの、町中でスマートフォンを見かけることはまれでした。それがいまではスマートフォンの普及が爆発的に進み、まるでスマートフォンが主流になったかのような勢いです。携帯電話キャリアの新端末発表会でも、「次はどんなスマートフォンが登場するのか」が注目されるようになりました。

デバイスの普及に伴って増加しているのがスマートフォン狙いの不正プログラム。トレンドマイクロの「TrendLabs SECURITY BLOG」では、「特にAndroid端末を標的とした不正プログラムの増加の勢いは今後も継続する」として、2012年末までに12万種を超える可能性があると予測しています。

同ブログによると、2011年1月時点で確認されていた不正アプリはわずか数種だったのが、2011年12月中旬までに1000種以上へと急激に増加したとのこと。なお、2012年末に不正アプリが12万個を超えるという予測は、2011年の平均月次増加率を元に計算した数字なので、数種から1000種以上へと急増した2011年のような増加ペースが今後も続くかどうかは分かりませんが、納得のできるデータではあります。

2012年に入って発覚したスマートフォン狙いの不正アプリとしては、「Stevens Creek Software」という開発者名で、公式Androidマーケットで公開されたアプリがあります。シマンテックの報告によると、同アプリがインストール中に要求する許可は「インターネットへのフルアクセス」のみですが、インストールプロセスの途中で登場するボタンをタップするとブラウザが開き、最終的にオンラインの在宅ワークを宣伝するサイトが表示されるとのことです。

また、同じく公式Androidマーケットで発覚したのは、現在iOSにのみ対応している人気ゲームアプリ「Temple Run」のAndroid版を装ったもの。トレンドマイクロが「ANDROIDOS_FAKERUN.A」として検出したもので、デベロッパーの情報としては、iOS版の開発元であるImangi Studiosとは異なる情報が掲載されていたとのことです。

Imangi StudiosはAndroid向けのアプリを2月にも提供すると発表していますが、Temple RunのFacebookページによると、2月7日時点ではリリース日が決定していません。同社は、「正式発表があるまで、Android版Temple Runを騙るアプリは詐欺」だと警告しています。

【関連記事】

「ビューン」アプリのユーザー閲覧履歴取得、運営会社が説明(@ITNews)

http://www.atmarkit.co.jp/news/201201/13/viewn.html

スマートフォンに特化したワンクリック詐欺も

トレンドマイクロおよびシマンテックの両社は、スマートフォンを狙ったワンクリック詐欺にも注意喚起しています。

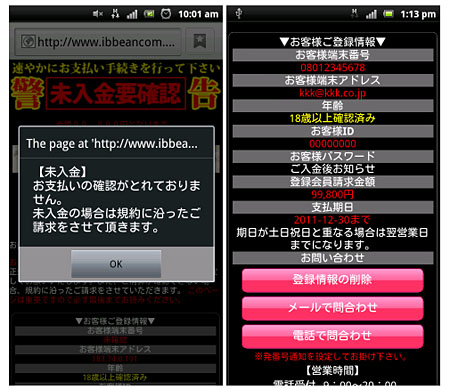

スマートフォンに特化したワンクリック詐欺は2011年に複数発見され、その手口は主に、成人向けサイトの有料サービスに登録させようとするものでした。当初は悪質なファイルの関与はなかったとされていますが、1月に発見されたワンクリック詐欺は、PCのように不正プログラムを用いたものでした。

今回発覚したのは、Android OSを搭載したスマートフォンやタブレット端末を狙ったもの。ゲーム動画の紹介サイトで動画を見るためサイトの指示に従うと、アプリのインストールを求められ、インストールしたアプリを開くとポップアップで利用料金を要求するとのことです。

PCサイトでのワンクリック詐欺と違うところは、アプリを通じてユーザーの電話番号やメールアドレスが先方に分かってしまうこと。そのため請求画面にはユーザーの電話番号が表示され、個人情報が入手できていることを脅しに使うのです。また今回のアプリは、ブラウザの画面を閉じても、アプリからの命令で5分おきにブラウザが立ち上がり、請求のポップアップが繰り返し何度も表示されてしまうとのことでした。

こういったアプリに感染した場合でも、「設定」内の「アプリケーションの管理」でアプリをアンインストールすることは可能だそうですが、両社は信頼できる提供元からのアプリでない限りインストールは避けるよう、注意を呼びかけています。

【関連記事】

スマートフォンを狙うワンクリック詐欺アプリに注意喚起(@ITNews)

http://www.atmarkit.co.jp/news/201201/13/oneclick.html

偽のAndroidマーケットが登場

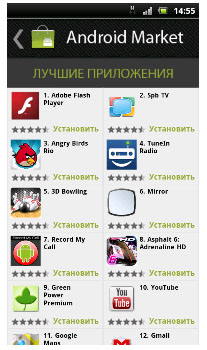

不正アプリが蔓延する中、「非公式サイトのアプリはダウンロードするな」というのが定説となってきていますが、シマンテックは公式Androidマーケットに似せたサイトが出現したことを報告しています。

最初に公開されたページは、公式Androidマーケットとは若干異なってはいたものの、改訂バージョンでは公式サイトにさらに似通ったデザインになっており、セキュリティベンダによって「マルウェア」と判定されたアプリがいくつもホスティングされていました。

そのマルウェアの中には、SMS詐欺を働くものが含まれており、SMSメッセージを送信する機能の許可を求めてくるとのこと。シマンテックによると、この種のマルウェアのアプリケーションの実際の名前を確認すると、ダウンロードページにあるアプリケーション名ではなく、単なる「Installer」となっているそうです。こうした名前が付いていたり、SMSの送信許可を求めてくる場合は、正規のアプリでない可能性が高いと警告しています。

Googleが「Bouncer」を紹介

次々と不正アプリが発覚するAndroid市場ですが、Googleもこうした状況への対策は考えており、2月2日付のブログで、コードネーム「Bouncer」というサービスを発表しました。これは、Androidマーケットにてマルウェアを自動スキャンするもので、マーケット上でのユーザーエクスペリエンスへの影響はなく、開発者にアプリケーション承認プロセスを強いるものでもないといいます。

BouncerはすでにAndroidマーケットで導入されており、同マーケットでダウンロードされたアプリのうちマルウェアの危険性があるものは、2011年の前半と後半を比較すると40%減少したとのことです。

またGoogleでは、Androidのセキュリティ対策として、Androidプラットフォームに搭載されているソフトウェアとダウンロードしたアプリとの間にバーチャルウォールを立て、マルウェアがデバイス上のデータにアクセスできないようにする「サンドボックス機能」や、アプリをダウンロードする際にそのアプリがどのような機能を使うのかユーザーに通知し、ユーザーが許可した場合のみインストール可能となる「パーミッション機能」などを用意しています。

さらには、マルウェアが勝手にプラットフォームを変更したり、自身の存在を隠すといったことができないようにしているほか、感染したデバイスからリモートでマルウェアを削除するような仕組みも備えています。

とはいえ、このGoogleの対策も十分ではないと懸念を示すセキュリティ専門家も。例えばKaspersky LabのDmitry Bestuzhev氏は、マルウェアの検知機能は、Googleがどのアンチウイルスエンジンを使うかによって質が左右されるとし、マルウェア判定を逃れてしまうものも存在する可能性を指摘しています。また、エミュレーションによってデバイスを保護する方法を提供しても、エミュレーションの抜け道を探ってアプリを安全に見せかけてしまえば意味がないと述べています。

さらに、SophosLabsの主席ウイルス研究者であるVanja Svajcer氏は、サンドボックス機能がSMS詐欺を防ぐものではないとし、パーミッション機能でもアプリが「インターネットへのアクセスを許可しますか?」といった許可を求めてきた場合、そのまま「はい」を選んでしまう人が多いのではないかと指摘します。

Svajcer氏は、本当にデバイスを保護するには、現状のアンチマルウェアアプリのようなものではなく、GoogleがAndroidのアンチマルウェアAPIを提供し、ローカルでマルウェアをはじくような機能が必要だとしています。

電話番号がサイトに通知されている!?

最後に取り上げる話題は、不正アプリの話ではなく、また、どうやらスマートフォンだけに限った話でもなさそうなのですが……。1月25日付のNaked Securityブログで取り上げられていたのは、イギリスのモバイルキャリアO2のユーザーの電話番号が、訪問したすべてのWebサイトで通知されるようになっていたという話題です。

なんだイギリスの話か、と安心できないのは、実はこの問題が約2年前からすでに存在していたという点。しかも2年前にこの問題を指摘したのは、O2とはまったく別のキャリアを調査したベルリンの学生、Collin Mulliner氏でした。つまりこの問題は、どの国のどのキャリアでも起こり得るということなのです。

O2には電話番号を悪用しようという意図があったわけではなく、単なるミスからこうなってしまったようなのですが、それでもこの問題が2年も放置されていて、こうして再び話題になること自体、問題です。いまのところ、電話番号が悪用された形跡は報告されていないようですが、Naked Securityが指摘するように、悪意のある人の手に電話番号が渡ってしまうとSMSスパムを送ることだってできてしまいます。

複数の、しかも異なる国で報告されている不具合ですから、私たちにとっても他人事ではないかもしれません。自分の電話番号が訪問したサイトに通知されているかどうか知りたい場合は、Mulliner氏のサイトでテストできるとのことです。

Wi-Fi機能が付いているモバイルデバイスの場合、テスト時にはWi-Fi機能をオフにして、携帯電話キャリアのネットワークを介して上記サイトにアクセスする必要があります。サイトが緑色になって表示されれば問題はなく、赤色で表示された場合は問題あり……とのことです。

Profile

藤本京子

ITやWebビジネスを中心に執筆と翻訳を手がけるフリーランスライター。

Copyright © ITmedia, Inc. All Rights Reserved.