知らないほうがいいのかもね? 人の脆弱性にハラハラ:セキュリティ・ダークナイト(9)(1/3 ページ)

不正アクセス禁止法の改正によって、いわゆるフィッシングサイトの設置や、そこへ誘導するフィッシングメールの送信が禁じられることになった。今回は、そのフィッシングサイトの危険性、ひいてはそれにだまされる「人」というものの脆弱性を、実際にサイトを構築することによって検証してみる。(編集部)

本記事に掲載した行為を自身の管理下にないネットワーク・コンピュータに行った場合は、攻撃行為と判断される場合があり、最悪の場合、法的措置を取られる可能性もあります。このような調査を行う場合は、くれぐれも許可を取ったうえで、自身の管理下にあるネットワークやサーバに対してのみ行ってください。

また、本記事を利用した行為による問題に関しましては、筆者およびアイティメディア株式会社は一切責任を負いかねます。ご了承ください。

改正不正アクセス禁止法、成立

特定の国や企業をターゲットにした攻撃や、正義を掲げ活動するハクティビストの動きが盛んだ。

これらの攻撃は既存の手法を組み合わせたものであって、根本的に新しい部分はない。だが、筆者が情報セキュリティにかかわるようになってから10年以上が経つが、これほどまでにつかみどころがなく、多岐に渡る大規模な動きはなかったように思う。サイバー情勢が世界中で活発化している、といえそうだ。

どこの組織がどのような被害に遭ったのか、いつから侵入されていたのか……といった情報も、毎日のように報道されている。あらためてここで繰り返す必要もないだろう。ただ1つはっきりと分かっているのは、わが国、日本もターゲットの例外ではない、ということである。

このような流れを受けてか、「不正アクセス行為の禁止等に関する法律(略称:不正アクセス禁止法)」が改正された(2012年2月21日に第180回国会に提出され、3月30日に参議院本会議で可決)。

現行の不正アクセス禁止法からの変更点(不正アクセス行為の禁止等に関する法律の一部を改正する法律案の概要、PDFファイル)はいくつかあるが、中でも筆者が気になった変更点は以下の部分だ。

識別符号の入力を不正に要求する行為の禁止等

アクセス管理者になりすまし、その他アクセス管理者であると誤認させて、次に掲げる行為をすることを禁止するとともに、その違反者を処罰することとする。

ア アクセス管理者が利用権者に対し識別符号を特定電子計算機に入力することを求める旨の情報を、電気通信回線に接続して行う自動公衆送信(公衆によって直接受信されることを目的として公衆からの求めに応じ自動的に送信を行うことをいい、放送又は有線放送に該当するものを除く。)を利用して公衆が閲覧することができる状態に置く行為

イ アクセス管理者が利用権者に対し識別符号を特定電子計算機に入力することを求める旨の情報を、電子メールにより利用権者に送信する行為

簡単にいうと、この改正では、「フィッシング」を禁止しようとしているのである。

もう少し掘り下げると、「ア」では、ID/パスワードを入力させるような、なりすましサイト、つまりフィッシングサイトをインターネット上に設置するという行為を、「イ」では、設置したフィッシングサイトへの誘導を行うフィッシングメールの送信を処罰の対象範囲としようとしているのである。

さて、この記事を読んでくださっている皆さんは「フィッシング」という言葉についてはよく目や耳にするかと思う。だが、フィッシングサイトの現物を見た方はそう多くはないのではないだろうか。

彼(敵)を知り己を知れば、百戦して殆(あや)うからず。彼を知らずして己を知れば一たびは勝ち一たびは負く。彼を知らず己を知らざれば、戦う毎に必ず敗る――孫子の兵法にある言葉である。相手の手口を「知る」ことは、セキュリティ対策を強化していく上で非常に大切なことだと筆者は考えている。

そこで今回は、フィッシングサイトはどのように準備され、その裏でどのような処理が行われるのかということを、1つのツールを用いて紹介したいと思う。おそらく、あまりに簡単に、巧妙なフィッシングサイトが出来上がってしまう事実に驚かれるのではないだろうか。

【関連記事】

5分で絶対に分かるフィッシング詐欺(@IT Security&Trust)

http://www.atmarkit.co.jp/fsecurity/special/83phishing/phishing00.html

「SET」でソーシャルエンジニアリングのリスクを検証

解説に入る前に、1つ断っておくことがある。

今回の記事をそのまま実行すれば、フィッシングサイトオーナーになれるだろう。そして、それを利用し、他人を陥れるようなことを試みた時点で、あなたは「犯罪者」である。

この記事はあくまで、検証を通じて警鐘を鳴らすことを目的としている。皆さんの中から愚かな行動に出る者が現れることを筆者は微塵も望んでいない。それを理解した方に、この先を読み進めていってほしい。

今回、検証用フィッシングサイトの構築に用いるのは「Social-Engineering Toolkit」(以下、SET)というツールだ。このツールは、テクニカルなペネトレーションテストだけでは補うことのできない、ソーシャルエンジニアリングについての認識を高めるために作成されたものだ。

事実、ソーシャルエンジニアリングを利用した攻撃は増加している。2011年を振り返ると、大きなインシデントだけでも、アメリカの軍や政府職員の個人のGmailアカウントを狙ったものや、前回の記事でも紹介したRSAのSecurIDに関する情報が盗まれた事件などがある。

偽サイトの作成、誘導メールの送信、ブラウザや文書系アプリの脆弱性を利用した攻撃――SETはこれらの事件で用いられたような手法を再現できる、いわば、ソーシャルエンジニアリングを用いた攻撃を行うためのお道具箱(フレームワーク)である。なお、脆弱性を利用する部分には「Metasploit」を利用している。

SETの環境構築

それではSETを動作させるための環境を紹介しよう。

SETはもともとは、UNIX系OS上の動作がサポートされたツールだった。2012年2月下旬に、バージョン3.0へとメジャーアップデートし、Windows系OSもサポートするようになった。

しかし、Windows版では一部の機能(注1)が利用できないため、ここでは使用しない。今回は環境構築の手間を削減するために、ペネトレーションテスト系のツールなどが満載で、一部で人気のディストリビューションである「BackTrack」(http://www.backtrack-linux.org/)上のSETを使用する。

なおBackTrackについては、「The BackTrack Wiki」を参考に動作できるだろう。ちなみに筆者は、ISO版をダウンロードしてVMwareイメージを作成し、仮想マシン上で動作させている。VMware Playerを利用しているならば、VMイメージをダウンロードするのも1つの方法だろう。

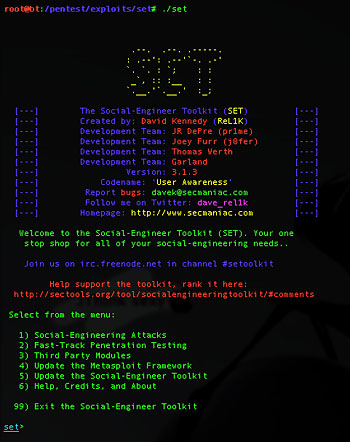

BackTrackを起動し、ログインしたら(ユーザー名:root/パスワード:toor)、SETを最新版へとアップデートする。アップデートはSETのメニューから行うことができる。まずは、SETを起動しよう。[Applications]→[Exploitation Tools]→[Social Engineering Tools]→[Social Engineering Toolkit]→[SET]と選択していくと(画面1)、コンソール上でSETが起動される(初回起動時は利用規約が表示される)。

SSHログインなどCUI環境を利用している場合は、/pentest/exploits/setにあるsetを実行するとよいだろう(画面2)。

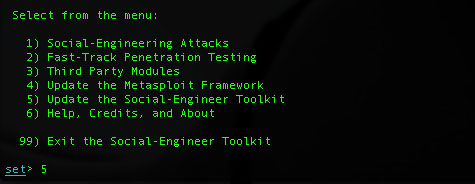

起動したら、メニューに従ってアップデートを行う。前述の通り、SETは脆弱性を利用する際に、Metasploitを利用している。ここで、併せてアップデートをしておこう。メニューからそれぞれに対応する番号4と5を実行するだけである(画面3)。

執筆時点では、Metasploitベースのペイロード機能を動作させることができない。

Copyright © ITmedia, Inc. All Rights Reserved.