徳丸氏がクラウド事故から考える、バックアップ、コンテナ、マイクロセグメンテーションを用いた本質的な「レジリエンス」とは:ITmedia Security Week 2024 夏

2024年8月28日、アイティメディアが主催するセミナー「ITmedia Security Week 2024 夏」の「クラウドセキュリティ」ゾーンで、イー・ガーディアングループ CISO 兼 EGセキュアソリューションズ 取締役 CTOの徳丸浩氏が「クラウド環境の複雑化に伴い見えてきたセキュリティリスクと対策」と題して講演した。

クラウド利用における責任分界点への理解は浸透しつつあるが、クラウド事業者自身のインシデントや、破壊的なサイバー攻撃を前提とした時代においては、その分界点とはまた異なる視点によるセキュリティ対策が必要だ。徳丸氏は「レジリエンス」というキーワードを用いつつ、現在の企業を取り巻くクラウド活用時のリスクと対策を分かりやすく解説した。

以下、講演内容を要約する。

クラウドを安全に使う――その前に最新クラウドインシデントをチェック

徳丸氏はまず、最近発生したクラウド事業者のインシデントを概説する。

クラウドを安全に使うためのノウハウが多くの場所で共有され、クラウドセキュリティの勘所も理解されつつある。その上で、昨今ではクラウド事業者自身がさまざまな理由でインシデントを発生させ、利用者が思いもしないような結末を迎えている事例もある。

例えば、2017年1月に発生したGitLab社の事例では、エンジニアの操作ミスによってデータセンターが保持していたデータを消失する事故があった。自社オフィスもなくフルリモートのテック企業でも、このような事故が発生している。本事例では、5種類の定期バックアップが存在しているにもかかわらず、それらが全て復旧には使えなかったこともあり、当時は注目されていた。最終的には偶然取得されていたスナップショットを発見し、これを元にデータを復旧している。

データセンターそのものが“消失”した事例もある。2021年3月、フランスの「OVHcloud」のデータセンターで発生した火災では、4棟のうち1棟が全焼する被害が発生し、そのクラウドサービスを利用していたオンラインゲームのデータの多くが消失したことが明らかになっている。

日本でも似たような事故が発生した。2020年11月、ふくい産業支援センターの運営するWebサービス「ふくいナビ」が、クラウド事業者との契約処理が反映されていなかった結果、クラウドのデータが消去される事故が発生している。これはマルウェアでも、サイバー攻撃でもない原因による事故だ。

徳丸氏は「契約が切れても、ある程度の猶予期間がある場合が多いが、『データ漏えいのリスクを考えると、契約がなければすぐに消えるべきだ』とするのも理解できる。さぞ担当者は肝を冷やしたことだろう」と、判断が難しいことに触れる。

「Google Cloud」を利用していたオーストラリアの年金管理組織が、Googleのオペレーターの設定ミスによって仮想サーバを自動削除されてしまったという事例もある。

利用者に起因する設定ミスもクラウド活用時の課題

クラウド事業者だけの問題ではなく、利用者側の設定ミスに起因したインシデントも多数発生している。クラウドの設定ミスに起因するインシデントだ。

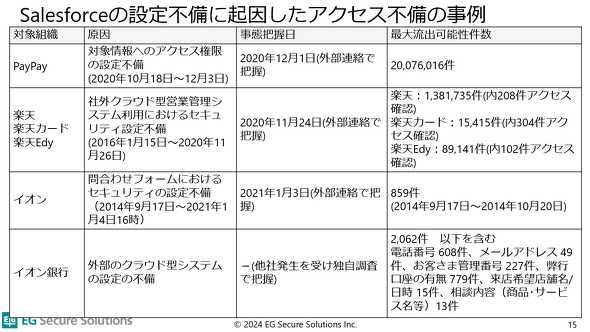

かつて大きな話題となったのは、「Salesforce」のサービスで発生した、個人情報を含むデータが外部から閲覧可能になっていたというものだ。これは多数の組織で同様の設定不備が明らかになったので、記憶に新しい読者も多いだろう。

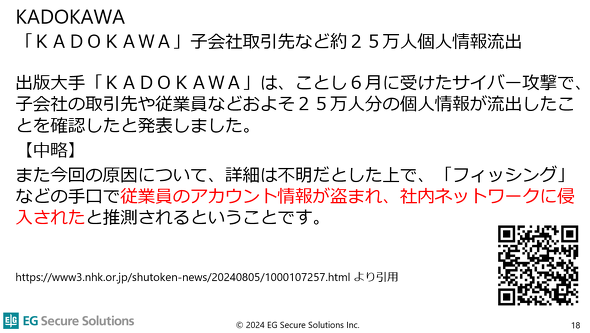

徳丸氏は「クラウドにまつわる情報漏えいは、パスワードが破られたり、設定不備が原因だったりといったパターンが多い」と指摘する。2024年6月に明らかになったKADOKAWAに対するサイバー攻撃についても「手口は不明」とされつつ「フィッシングなどの手口で従業員のアカウント情報が盗まれ、社内ネットワークに侵入されたと推測」と述べられている(参考)。

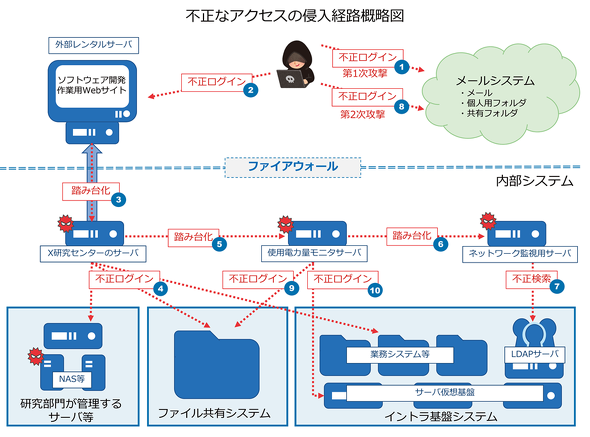

KADOKAWAの事例は詳細が明らかになっていないが、おそらく似たようなことが起きたのだろうという事例を徳丸氏は紹介する。それは2018年の2月に発表された、産業技術総合研究所(産総研)における事例だ。この事例では「Microsoft 365」とオンプレミスのサーバ上で運用しているシステムが不正にアクセスされたが、その原因の一つとして、パスワードの管理、強度に問題があったことが伝えられている。

より具体的には「パスワードをメールで送信していた」ことや、「キーボード配列をなぞっただけの安易なパスワードが、管理者パスワードでも設定されていた」ことにより、不正アクセスが成立してしまっていた。産総研にはセキュリティに関する著名な研究者が在席しているが「それでも全ての研究員がセキュリティに熟達しているわけではなく、こういうことが起こり得る。それを前提とした対策が必要だ」と徳丸氏は指摘する。「産総研による報告書は大変興味深い内容なので、ぜひ皆さん自身でチェックしていただきたい」

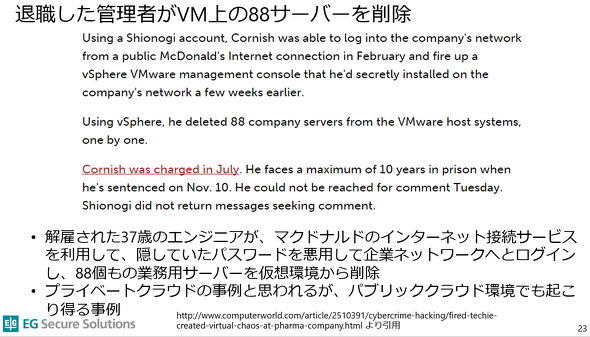

さらに徳丸氏は、日本企業の海外法人事例として、解雇された管理者が公衆Wi-Fiを経由し、元職場で稼働する88の仮想環境を削除した事例を紹介する。該当エンジニアは解雇前にバックドアを仕掛けていた模様で、「解雇に当たって相当恨みがあったのだろう」と推測する。ここまでの被害があれば、業務にも大きな影響があったと思われ「これはプライベートクラウドだけでなく、パブリッククラウドでも起こり得る事例だ」と徳丸氏は指摘する。

「データの責任は利用者にある」の本当の意味

問題は、このように当初は想定していなかったようなクラウドへの侵害を、利用者の立場でどこまで対処し、対策するべきなのかという点だ。徳丸氏はまず、よく知られる「クラウドの責任共有モデル」を取り出す。

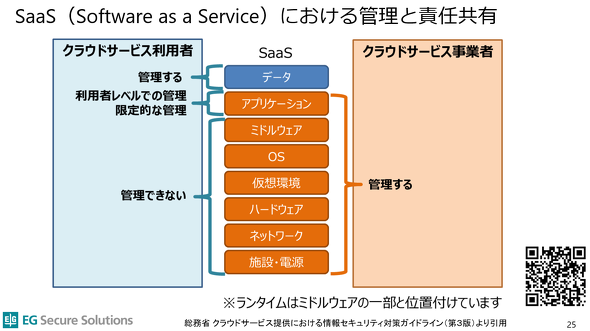

今回の講演では、クラウドサービスの中でもSaaSをターゲットにしている。SaaSでは、クラウドサービス事業者はアプリケーションまでを管理し、利用者はデータのみを管理する責任を持つ。しかし、データのバックアップの責任に関しては「この図ではあいまいにしか語られない“グレーゾーン”だ」と徳丸氏は指摘する。

ここまで取り上げた事例の多くは、データ消失のインシデントだ。多くは事業者のオペレーションミスで、責任分界点から考えれば事業者側の問題だ。しかし、データの責任は利用者にある。

「クラウド事業者が多重バックアップや複数リージョンの利用など、データの安全性をアピールしていても、消えるときは消える。データの責任は最終的には利用者にあるので、その保全を考える必要があるのではないかというのが、今回のテーマだ」(徳丸氏)

これを事業者の責任だとしたところで、事業継続の観点ではデータは戻らず、その復旧コストに見合う賠償金が支払われることもない。SLA(サービスレベル契約)に反した場合はクラウドの利用料が返還されるとしても、賠償金については上限が設定されていることがほとんどだ。こういったインシデントを想定しつつ「損害に見合う金額が返ってこないという想定が必要だ」と徳丸氏は指摘する。

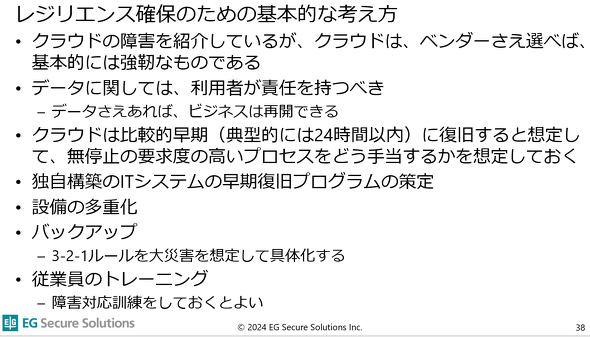

では、より具体的な対策を考えてみよう。データの保護はやはり「バックアップ」が対策となる。以前から提唱されている「3−2−1ルール」(3つのデータを、2つのメディアで、1つの別サイトで保管する)を元にしつつ、「クラウド時代では、この“数合わせ”をするのではなく、さまざまな脅威を想定して方法を検討しなければならない」と徳丸氏。「冒頭で紹介したGitLabでは5種類のバックアップが全て機能していなかったことを教訓にし、バックアップが取得できているかどうかは、一度だけではなく定期的に確認し、平時の復旧訓練が必要だ」。

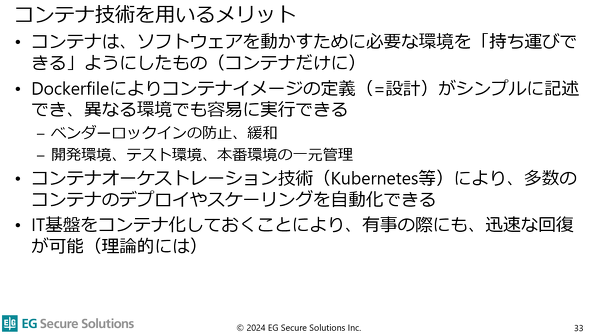

システム強靱化のために「コンテナ」技術が使える

KADOKAWAの事例は、サイバー攻撃によって多数のシステムが破壊され、復旧に2カ月を要した大変大きなインシデントだ。これまでも「侵入前提のセキュリティ」が叫ばれていたが、主には早期に検知し、被害を拡大させないという文脈であり、「今回のようにとことんやられてしまっては、システムを一から再構築することも考えなければならない」と徳丸氏は警鐘を鳴らす。ソースコードやデータはバックアップで復旧できても、システムの再構築は容易ではない。「再構築しやすいアーキテクチャで構築し直すことも必要ではないか」というのが徳丸氏の提案だ。

そこで注目なのが「コンテナ技術」だ。さまざまな用途で活用されているコンテナは、コードを基にインフラを構築できることもあり、「サーバの設計図がプログラムやテキストファイルの形で作れ、すぐに環境を構築できる」ことから「IT基盤をコンテナ化しておくことで、有事の際にも迅速な回復が望めるのではないか」と徳丸氏は期待する。

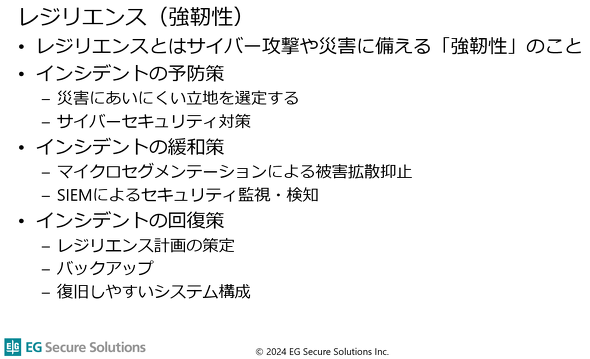

レジリエンスを確保しよう

これらの対策を、徳丸氏はBCP(事業継続計画)の延長線上にある「サイバーレジリエンス」というキーワードでまとめる。災害だけでなくサイバー攻撃にも備える強靱(きょうじん)性として「インシデントの予防策、緩和策、そして回復策を持ち、迅速に事業を復旧させる力を持とう」と提案する。この中にはインシデントに遭わないようにする技術もあれば、マイクロセグメンテーションのように被害拡散防止のための技術も含まれる。

講演前半で述べたデータセンター消失のような事例は存在するものの、徳丸氏は「オンプレミスに比べればクラウドはより“強靱”だ」と述べる。それでも万が一の事態に対し、利用者側でクラウドのデータのバックアップを取りつつ、クラウド事業者が停止した場合に備えてコンテナ技術を用いた早期復旧できる環境を構築し、計画を策定しておくなどの考え方が、今後のレジリエンス確保には必要となるだろう。

「クラウドにおける被害は起きているのが現実だ。責任共有モデルは存在するが、バックアップをクラウド事業者任せにせず、利用者が主体的に対策する必要がある。レジリエンス計画を立て、安定した運用を目指してほしい」(徳丸氏)

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

徳丸氏が解説、クラウドネイティブ環境でWebサービスを立ち上げる際に気を付けるべきポイント

徳丸氏が解説、クラウドネイティブ環境でWebサービスを立ち上げる際に気を付けるべきポイント

「@IT Cloud Native Week 2024 冬」の基調講演にイー・ガーディアングループCISO 兼 EGセキュアソリューションズ取締役CTO 徳丸 浩氏が登壇。クラウドネイティブ環境でWebサービスを展開する際に気を付けるべきセキュリティのポイントを解説した。 徳丸氏が探る“認証”の今――サイバー攻撃の認証突破テクニック、フィッシング、そして対抗策とは

徳丸氏が探る“認証”の今――サイバー攻撃の認証突破テクニック、フィッシング、そして対抗策とは

2023年11月28日、アイティメディアが主催するセミナー「ITmedia Security Week 2023 冬」の「多要素認証から始めるID管理・統制」ゾーンで、イー・ガーディアングループCISO(最高情報セキュリティ責任者)兼 EGセキュアソリューションズ 取締役 CTO(最高技術責任者)の徳丸浩氏が「認証の常識が変わる――認証強化の落とし穴と今必要な施策」と題して講演した。「認証」をキーワードとし、これまでパスワードに頼り切りだった古典的な手法による認証システムが攻撃される中、新たな技術でどこまで人と情報を守れるのか。認証の現状と今必要な対策を語るセッションだ。本稿では、講演内容を要約する。 あの「オニギリペイ」に学ぶ、「セキュリティ要件準拠」でもインシデントが起きる理由

あの「オニギリペイ」に学ぶ、「セキュリティ要件準拠」でもインシデントが起きる理由

過去のセキュリティインシデントを教訓にセキュリティを意識する企業は増えている。だが、セキュリティ要件などを考慮して作られつつあるWebアプリケーションにも落とし穴があるという。「Cloud Native Week 2023夏」に登壇した徳丸 浩氏が解説した。