マイクロソフト、「EMET 5.0」のテクニカルプレビュー版を公開:ROPを応用した迂回問題も解決

米マイクロソフトは2014年2月25日、脆弱性緩和ツール「Enhanced Mitigation Experience Toolkit」の次期バージョンとなる「EMET 5.0」のテクニカルプレビュー版を公開した。

米マイクロソフトは2014年2月25日、脆弱性緩和ツール「Enhanced Mitigation Experience Toolkit」(EMET)の次期バージョンとなる「EMET 5.0」のテクニカルプレビュー版を公開した。

EMETはマイクロソフトが無償で提供しているセキュリティツールだ。攻撃を受けたとしてもシステムのアクセス権限奪取など最悪の事態を防ぎ、根本的な対策までの時間を稼ぐことができる。

新バージョンでは、Attack Surface Reduction(ASR)とExport Address Table Filtering Plus(EAF+)という2つの緩和機能が追加された。

ASRでは、特定のライブラリやプラグインの読み込みをブロックできる。例えば「Microsoft Wordでは、Adobe Flash Playerプラグインの読み込みを行わない」「Internet Explorerのインターネット ゾーンではJavaプラグインの読み込みを拒否し、イントラネット ゾーンでは許可する」といった具合に、レジストリの設定によって制御が可能だ。これにより、悪意あるFlashやJavaを埋め込んだWordやExcelドキュメントを開いても読み込みをブロックし、被害を防ぐことができる。

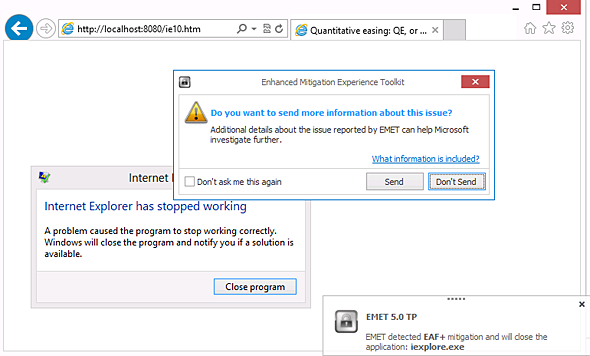

EAF+は、既に提供済みの「エクスポート アドレス テーブル フィルタリング」(EAF)を強化したもので、NTDLL.DLLおよびKERNEL32.DLLに加え、KERNELBASEの出力に対する保護も追加した。

先に米国のセキュリティ企業、Bromiumが、ROP(Return-Oriented Programming)と呼ばれる攻撃手法の応用によってEMETによる保護を迂回できることを指摘していた。バージョン5.0で実装されるEAF+はこの問題も修正。動的なROPガジェットを生成しようとする攻撃手法を防ぐという。

マイクロソフトは、先日報告されたInternet Explorer 9/10に対するゼロデイ攻撃に対しても、EAF+を有効にしたEMET 5.0 テクニカルプレビューによる緩和策は有効であると説明している。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

IE 9/10にゼロデイ脆弱性、EMETやFix ITの適用推奨

IE 9/10にゼロデイ脆弱性、EMETやFix ITの適用推奨

マイクロソフトは2014年2月20日、Internet Explorer(IE)9/10に未パッチの脆弱性(CVE-2014-0322)が存在することを明らかにし、セキュリティアドバイザリを公開した。 FacebookやApple、MSまで……Javaの脆弱性を狙う攻撃の手口

FacebookやApple、MSまで……Javaの脆弱性を狙う攻撃の手口

2月になって、FacebookやApple、Microsoftがハッキング被害に遭うという事件が発生しました。共通しているのは、Javaの脆弱性を狙われたこと。そこで今回のコラムでは、Javaの脆弱性を狙った攻撃がどのようなプロセスで行われたのかを解説します。