社会の課題を解決する“技術ある厨二病”と“強固な決済ネットワーク”:@ITセキュリティセミナー東京・大阪ロードショーリポート(後編)(2/3 ページ)

2015年6月2、4日、@IT編集部は「@ITセキュリティセミナー 東京・大阪ロードショー」を開催した。後編ではハッカーが率いる技術集団と、世界をつなぐ決済ネットワークの裏側にせまる。

もはや「中途半端なサンドボックス」では標的型攻撃対策にならない

つい先日明らかになった日本年金機構からの情報流出で、あらためて脚光を浴びている「標的型攻撃」。ファイア・アイでは、この標的型攻撃に使われるマルウエアを仮想実行環境を用いて検知する製品を提供してきた。

ファイア・アイの技術本部第二エンタープライズ・システム部 セキュリティ・コンサルタント 担当部長の中ノ上聡氏によると、「標的型攻撃は自社で自ら気付くのはなかなか難しく、第三者に指摘されて初めて気が付くケースが多い。しかも潜伏期間が非常に長く、最長で2900日以上にわたるケースもある」と言う。その上、最初の糸口になる標的型攻撃メールも巧妙になっており、「昔のように、一目見て怪しいメールが休日に届くのではなく、IT部門などになりすました内容のメールが平日にやってくる。開かざるを得ないように作られているため、ガードをかけるのが難しい」(同氏)。

中ノ上氏は、時間と手間をかけ、標的組織の端末の情報を調査し、脆弱性を把握した上でマルウエアを送り込んでくる一連の手口を紹介した。そして「『本当にこんなにややこしいことをやってくるの?』と感じる人もいるかもしれないが、たいていの攻撃は、既存の対策をかいくぐるためこうした手を使ってくる」と警鐘を鳴らした。

ファイア・アイでは、こうした標的型攻撃に用いられるマルウエアをサンドボックスを用いて検出するアプライアンス製品を提供している。中ノ上氏によると「サンドボックスと呼ばれる製品が世に出て数年経つため、攻撃者の側も、それを回避する策を講じている」そうだ。例えば、汎用的なハイパーバイザー環境を検出すると活動を停止したり、複数のステップに分けてマルウエアを送り込むといった手口が生まれており、それらは「中途半端」なサンドボックス製品では検知できないという。

この点、ファイア・アイでは独自開発したハイパーバイザーを用いている他、バラバラに送り込まれてくる多段階の攻撃も、一連の攻撃の流れをトラッキングすることによって検知するなど、すり抜け防止の機構を備えているという。同時に、適切な運用を支援するため「『だろう』ではアラートを出さないようにして、誤検知を防止している」(同氏)。

ファイア・アイはこうした技術に加え、インシデントレスポンスを支援する製品やサービスも提供しているという。エンドポイント向けのセキュリティ製品「HXシリーズ」は、攻撃を検知すると、エージェントを介してリモートからでも端末をネットワークから切り離せる仕組みを用意している。さらに、24時間365日体制で監視するコンサルティングサービスなどを通じて、少ない負荷で最大の効果を得られるよう顧客を支援するとした。

性善説が崩壊したいま、カネになるマイナンバーを守るには?

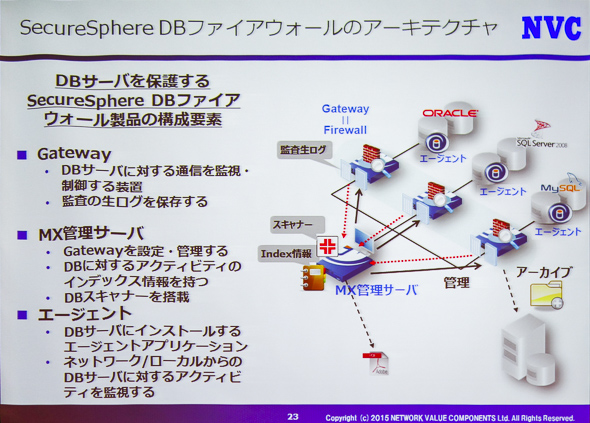

ネットワークバリューコンポネンツ セールス部第3グループ マネージャー 野網恵也氏は「経営リスクとなる情報漏えいを水際で防御する監視と分析対策」と題する講演を行った。本講演では、ほとんどの企業が対策を行わなくてはならない「マイナンバー」への対応や、情報漏えいを「データベースで行うセキュリティ」で対策するソリューションを提案した。

内部犯行による情報漏えいが問題になっている。日本では名簿売買のビジネスが成り立っており、今後「マイナンバー」が発行されると、どんな個人情報よりも価値が高く「ブラックマーケットでも買い取り価格が上昇すると言われている。そのため、セキュリティ対策は必須」と野網氏は述べる。

ネットワークバリューコンポーネンツは、内部不正による情報漏えいを防ぐためには、情報を保管するデータベースそのものにセキュリティを適用すべきだとし、インパーバの「SecureSphere DB」を利用したソリューションを紹介した。これはデータベースサーバーを保護する「データベースファイアウオール」と呼ばれるもので、サーバーに送られるSQL文を解析し、ブロックやアラートを行うものだ。「モニタリングと監査を分離し、ポリシー違反となるようなアクセスを検知することに加え、重要なデータのアクセスや特権ユーザーのアクセスは監査対象としてロギングを行う。電話番号やマイナンバーへのアクセスを検出することも可能」(野網氏)。

このような仕組みを取り入れることにより、データベースへの「業務システムを経由しないアクセスを遮断できること」がメリットだと野網氏は述べる。「性善説が崩壊した今、“ハコを通した”通信のみに制限するという仕組みで情報を守る」ことが重要だとまとめた。

高度な攻撃を「エンドポイント内の多層防御」で検出する

FFRI 事業推進本部 執行役員 川原一郎氏は「事例から見る! 標的型攻撃に対抗するための未知脅威対策」と題する講演を行った。従来型セキュリティ対策では守り切れない「標的型攻撃」に対して、新たなアプローチによる防御を提案する。

川原氏はこれまでのセキュリティ対策の「常識」が変化していると述べる。かつては「コンピューターのOS、アプリを最新にする、セキュリティ対策ソフトを最新にする、あやしいWebサイト、メッセージに気を付けるといったことが常識だったが、もはや“前時代的”であり近年の高度なサイバー攻撃には通用しない」と述べる。一般的な標的型攻撃はアンチウイルス対策をすり抜け、PCに入り込んでしまう。

一般的な標的型攻撃のプロセスは、メールに添付されたマルウエアをクリック、実行してしまうことでマルウエアがバックドアとして活動、C&Cサーバーへ接続することで攻撃が進行する。添付ファイルを開き、マルウエアが生成されるポイントで断ち切るために、「FFR yarai」はパターンファイルに依存せず、振る舞いを見て検出するアプローチで臨む。

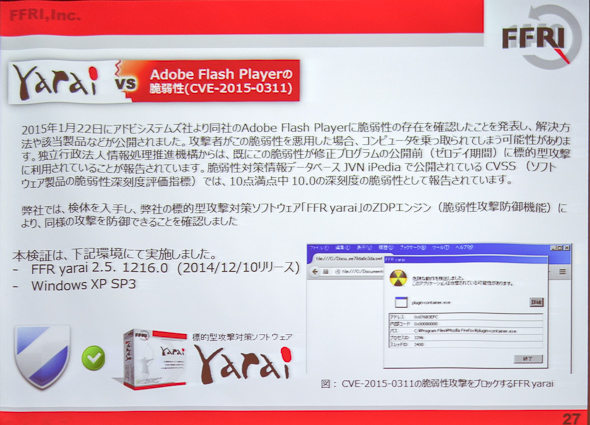

FFR yaraiは「ZDPエンジン」「Static分析エンジン」「Sandboxエンジン」「HIPSエンジン」「機械学習エンジン」の5つの振る舞い検知エンジンを持っており、「ダークホテル」や「Adobe Flashの脆弱性(CVE-2015-0311)」など、過去登場した標的型攻撃で使われるマルウエアを防御できていたという。川原氏は「エンドポイント上で多層防御することが重要。FFR yaraiはエンドポイントで振る舞い検知を使った防御が実現できる」とまとめた。

2015年1月に確認された、Adobe Flash Playerの脆弱性(CVE-2015-0311)による攻撃も、その時点でリリースされていたFFR yaraiのZDPエンジンによりブロックできていたことが確認されている

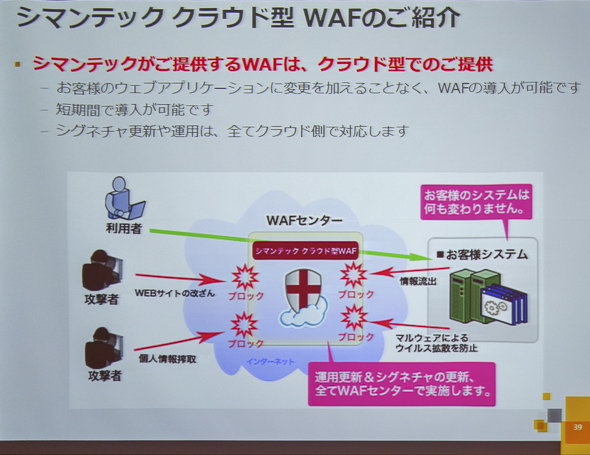

「WAFは運用が大変」という古い常識はクラウドで変える

シマンテック Trust Services ダイレクト・チャネルマーケティング部 木村泰介氏は「相次ぐサイト改ざん攻撃にどう備えればいいのか?」と題し、オンラインサービスを狙う攻撃に対してどうリスクを回避するかをテーマに語った。

昨今、サイバー攻撃を行う犯罪者は、明確に「金銭」を狙いに来ている。当然、犯罪者も効率を考えているため、自動攻撃ツールを使い、攻撃しやすいサイトに対して“乱れ打ち”でアタックを仕掛ける。脆弱なサイトは自動的に攻撃が成功してしまう。つまり、その企業が有名かそうでないか、大企業かそうでないかは無関係だ。

シマンテックによると、77%のWebサイトが何らかの脆弱性を抱えており、2013年後半から攻撃の数が急上昇しているという。「もはや、ウチの会社は関係ないは通用しない」と木村氏は述べる。

シマンテックはこの対策として「クラウド型WAF」を推奨している。当然、Webサイトに残る脆弱性は改修するべきであるが、IPAの調査によるとWebサイトの脆弱性を改修するのに91日以上かかったサイトが、全体の3分の1を占めている。そのような現状を考えると、コスト、利便性、スピード感を優先し、「リスクをある程度許容し、クラウド型WAFを利用することで安全を取るという戦略も重要」だと木村氏は指摘した。

シマンテックのクラウド型WAFは、システムを変更することなく、その名の通りクラウド側でWAFを実装している。WAFの運用で課題となるシグネチャの対応やチューニングなどもシマンテックが行い、年100回以上のアップデートを行っているため、新たな攻撃手法にも早い段階で、リアルタイムに対応が可能だとしている。木村氏は「Webアプリへの攻撃は活発化している。診断によりまず知ることからはじめ、それに対する対策を考えるべし」と述べた。

内部不正者が怖がる「誰が何をやったのかバレること」を実現せよ

ネットエージェント 取締役会長 杉浦隆幸氏は「ハッカーが教える、企業の狙われる情報と漏えい対策」と題する講演を行った。自身も多くのメディアに登場するハッカーとして、ネットエージェントの考えるシンプルな情報漏えい対策プロダクトを紹介した。

杉浦氏はハッカーが嫌いなものをズバリ「誰が何をやったのかバレること」と述べる。内部の犯行者による不正を防ぐには、“証拠が残ること”が最も効果がある。ほとんどの企業は「ログ」を取っているから大丈夫だと思うだろうが、ネットエージェントは「ログが消去される危険性や、必要な情報が残っていない場合がある」と警告する。

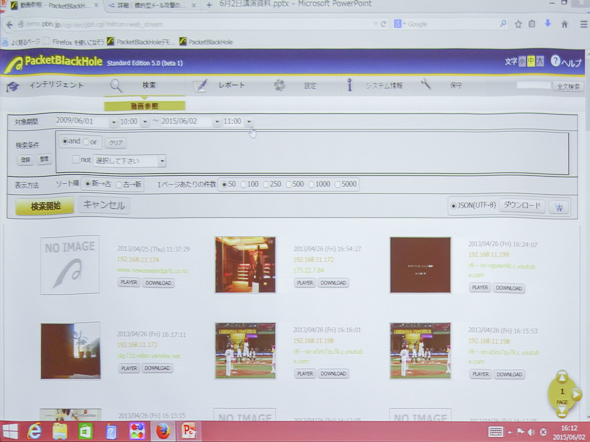

ネットエージェントは、この「証拠を残す」ための製品として「PacketBlackHole」を提供している。ネットワークの防犯カメラと表現するこの製品はいわゆるパケットキャプチャを行うものだが、社内ネットワークに流れる通信を丸ごとコピーし、それを再現するという機能を有している。例えば社内ネットワークを通じて閲覧されたWebメールをそのまま復元したり、掲示板の書き込みを再現したり、添付ファイルの中身を見たりすることができる。Active Directoryと連携も可能なので、誰がいつ、どんな行動をしたのか、通信の内容から確認、復元ができることが特徴だ。

取得した記録から、危険な通信を自発的に発見することもでき、例えば特定の国に対する80番ポートの通信をピックアップすることや、営業時間外のチャットや動画閲覧など、特定アプリケーションによる通信をアラート通知することができる。「パケットを保存し、安全な証拠保全が可能。監視という抑止効果もある」として、情報漏えい対策が効果的に行えるとした。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

内部犯行の「出来心」をなくすには――富士フイルムの場合

内部犯行の「出来心」をなくすには――富士フイルムの場合

2015年6月2、4日、@IT編集部は「@ITセキュリティセミナー 東京・大阪ロードショー」を開催した。前編、後編に分け、その様子をリポートしよう。 @ITの筆者陣も登場、「訴訟」や「まとめ」を通して見たサイバー世界

@ITの筆者陣も登場、「訴訟」や「まとめ」を通して見たサイバー世界

@IT主催のセキュリティセミナー、リポート第1弾はスポンサーセッションの内容とともに、@ITの人気筆者陣による講演をお送りしよう。 インターポールも動く――「僕らの眠り」を妨げるものを駆逐せよ!

インターポールも動く――「僕らの眠り」を妨げるものを駆逐せよ!

@IT主催のセキュリティセミナーリポート第2弾は、@IT筆者陣が登場したパネルディスカッションやインターポールの取り組み、そしてスポンサーセッションの様子をお送りしよう。 CSIRT立ち上げ、セキュリティ内製化、攻撃の研究――いまこそ最前線の声を聞け!

CSIRT立ち上げ、セキュリティ内製化、攻撃の研究――いまこそ最前線の声を聞け!

攻撃に利用するための「全世界の脆弱なDNSサーバーをリストアップ」するのにかかる時間は? CSIRTの立ち上げやセキュリティの内製化など、ここでしか聞けなかったセッションを紹介しよう。