“攻めと守り”で固めるデータベースセキュリティ──「Oracle Database Vault」と「Oracle Audit Vault and Database Firewall」:特権ユーザーによる内部犯行を効果的に防ぎ、万一の際のトレーサビリティを確保する(1/4 ページ)

重要なデータ資産を狙ったサイバー攻撃が激化する昨今、企業はデータベースセキュリティを一層強化する必要性に迫られている。特に今、対策を急ぐべきは、特権ユーザーを悪用した内部犯行の防止策と、データベースアクセスをモニタリングし、万一の際の速やかな対応を実現する監視/監査機構の整備だ。[セキュリティ対策][Database Security]

サイバー攻撃の多様化で企業のデータ保護はますます困難に

マイナンバー制度のスタートや個人情報保護制度の改正などに伴い、企業が事業活動の中で扱う各種データの適切な保護措置を求める声があらためて強まっている。しかし、限られた時間と予算、人手の中で、この要求に的確に応えていくのは容易ではない。

長年にわたり企業の重要なデータ資産を預かってきたオラクルは、「攻めと守り」の視点から、個人情報も含む各種データ資産を適切に保護するためのソリューションを提供している。ここでは、今日の企業が直面するセキュリティ上の脅威/課題を再確認した上で、それらを効果的に解決するソリューションとして、データベースアクセスの詳細なコントロールで特権ユーザーによる内部犯行などの脅威を取り除く「Oracle Database Vault」と、データベースへの不正アクセスを防止し、OSも含めたアクセス監査を実現する「Oracle Audit Vault and Database Firewall」の特長/機能を紹介する。

ご承知の通り、企業のデータ資産を狙った攻撃手法は年々、多様化しており、特に近年は次のような手法による攻撃が深刻化している。

| 攻撃の種類 | 具体的な手法の例 |

|---|---|

| なりすましによる詐欺的行為 | フィッシングメールによるID盗難 |

| アプリケーションの脆弱(ぜいじゃく)性を悪用した攻撃 | SQLインジェクションなどによるデータベースへの不正アクセス |

| 脆弱性を突いたサーバーへの不正侵入 | ルートキット(rootkit)などの不正プログラムによるOSやデータベースへの侵入 |

| 境界防御を迂回した攻撃 | 標的型メールやUSBメモリなどの外部媒体を利用した攻撃 |

| 権限者による内部不正行為 | 管理者権限を悪用した情報窃取 |

この他にも、さまざまな攻撃手法があり、それらを組み合わせた攻撃が組織的に行われたり、標的を絞ってピンポイントで行われたりしているのが実情だ。また、テクノロジの進化に伴い、攻撃手法そのものも高度化/複雑化が進んでいる。データ活用の浸透に伴って守るべきデータが増え続けている企業の側からすれば、年を経るごとにデータ資産の保護が難しくなってきているわけである。

守るべきデータはどこにあるのか、どう盗まれるのか?

こうした背景から現在、情報セキュリティのアプローチとして注目されているのが「多層防御」である。これは、攻撃によって仮に一つの防御層が破られたとしても、他の層によって被害の拡大を防ぐために幾重にもブロッキングしてデータ資産を守るというアプローチだ。

多層防御では通常、「物理層」と「境界層」で対策を行い、さらにこれらの層の防御が破られた場合に備えて「アクセス層」「エンドポイント層」といった具合に多階層でセキュリティ対策を行う。

| 階層 | 説明 |

|---|---|

| 階層0:物理層のセキュリティ | データセンター、サーバー、ネットワークへの物理アクセスの制限、媒体管理などによる物理的な防御 |

| 階層1:境界層のセキュリティ | ファイアウオール、ゲートウエイ、侵入検知/防止などによるネットワーク境界での防御 |

| 階層2:アクセス層のセキュリティ | 認証/アクセス制御、通信経路の暗号化、ネットワーク内部でのアクセス制御などによる情報漏えい防止 |

| 階層3:エンドポイント層のセキュリティ | データ暗号化や特権ユーザーに対するアクセス制限などによる、“最後の砦”であるデータ資産や監査証跡の保護 |

この多層防御を効果的に行うことを考えたとき、考慮すべき重要なポイントがある。それは次のようなことだ。

- 攻撃の対象となるデータはどこに格納されているのか?

- そのデータはどのように盗まれる可能性があるのか?

- データが窃取されたことをどのように検知するのか?

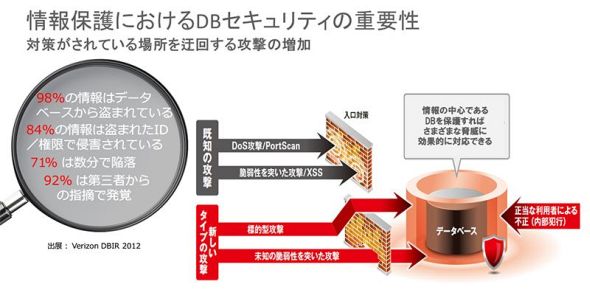

まず、「(1)データがどこに格納されているか」だが、米ベライゾン・コミュニケーションズが実施した調査によれば、昨今、問題となっているサイバー攻撃や情報漏えいで流出したデータの98%はデータベースに格納されていたという。

また、「(2)どのようにして盗まれるのか」については、これらの事案の約84%が、不正に入手したIDや権限を悪用して引き起こされたことが分かっている。

そして、(1)〜(2)の事案の約92%は、第三者による指摘で事後に発覚している。つまり、窃取された情報が転売などによって広く流布する中で第三者が気付き、その指摘によって当事者が初めて情報漏えいに気付くケースが多いということだ。このため「(3)データが窃取されたことをどのように検知するのか?」が遅れれば当然、受ける被害/損害は大きくなる。

提供:日本オラクル株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2015年10月3日

Copyright © ITmedia, Inc. All Rights Reserved.