カスペルスキー、企業のDDoS攻撃に対する認識と被害実態に関する調査結果を発表:DDoS攻撃は、本来の目的を覆い隠すための「デコイ」にもなる

ロシアのカスペルスキーは2015年9月17日、企業の経営者、IT担当者を対象に実施したDDoS攻撃に対する認識と被害実態についての調査結果を発表した。

ロシアのカスペルスキーは2015年9月17日、企業の経営者、IT担当者向けに実施したDDoS攻撃に対する認識と被害実態についての調査結果を発表した。26カ国5500社以上を対象に質問を行った結果、DDoS攻撃からの復旧には大企業で平均41万7000ドル(約5000万円)、中小企業では平均5万3000ドル(約630万円)の費用が必要になることなどが分かったという。

中小企業は特にダメージが大きい

カスペルスキーによれば、DDoS攻撃からの復旧には1500人以上の大企業で平均41万7000ドル(約5000万円)、その他の中小企業では平均5万3000ドル(約630万円)の費用が必要となり、他のセキュリティ被害と比較すると、中小企業に与えるダメージが明らかに大きいという。

この点についてカスペルスキーでは、DDoS攻撃は技術的には単純な攻撃でありながら、対策手法が複雑で、しばしば追加の人員やトレーニングが必要となることから、IT予算の限られている中小企業では十分な対策が実施できていないのではないかと分析している。

従業員数50人以上の企業の約20%がDoS/DDoS攻撃を経験している

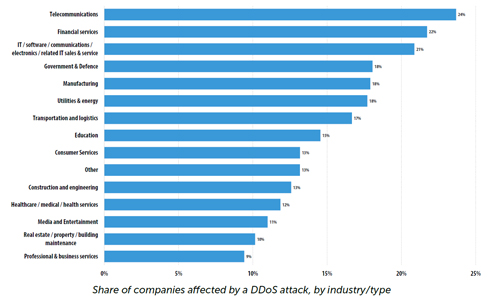

DDoS攻撃の被害経験に関する質問では、業種によってばらつきはあるものの、従業員50人以上の企業のうち、およそ5分の1の企業が過去にDoS攻撃もしくはDDoS攻撃の被害に遭ったことがあると述べた。

中でも被害の経験が最も多かったのは通信事業者で、24%の企業がDDoS攻撃を受けたことがあると回答した。次いで多かったのは金融サービス業者で22%という結果だった。

一方、メディア・エンターテイメント、不動産関連、専門サービス業者などはいずれも10%前後と、比較的攻撃に遭うことが少ないことも分かった。

DDoS攻撃の影響を最も受けやすいのは、企業の公開Webサイト

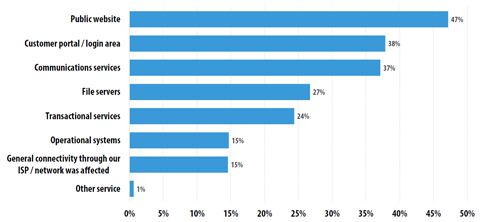

DDoS攻撃の影響を受けたサービスなどの割合については、全体の半数近い47%の企業が、DDoS攻撃にさらされている間、自社の公開Webサイトの機能が停止したと回答。また38%の企業は、顧客専用のポータルサイトに影響が発生したと述べた。

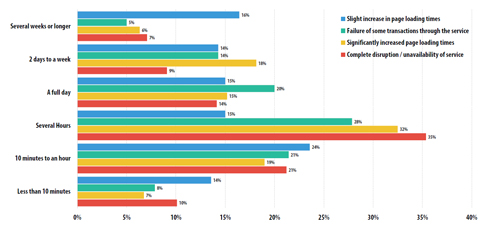

具体的な影響内容としては、「ページ読み込みの大幅な遅延」が最も多く58%、次いで「関連サービスの一部トランザクションにおけるエラー」「ページ読み込みのわずかな遅延」がいずれも34%、「サービスの完全停止」が24%という結果だった。

深刻なDDoS攻撃の多くは数時間で終息する。しかし中には数週間にわたる攻撃も

DDoS攻撃の影響度と継続時間の調査では、サービスの完全停止をもたらすような深刻なDDoS攻撃のうち、35%は数時間内に終息することが分かった。しかし、数週間以上にわたって続けられた深刻な攻撃も7%程度存在していた。

DDoS攻撃は「デコイ」として用いられる

DoS/DDoS攻撃を受けた企業のうち、50%がサービスに明らかな障害があったと述べたが、さらにそのうちの74%の企業は、DDoS攻撃と同時にマルウエア感染やネットワーク侵入など、他のサイバー攻撃を経験したと回答した。そしてDDoS攻撃を受けた企業のうち、26%が結果的に機密情報を失ったという。

カスペルスキーでは、複数の種類の攻撃が同一ソースから行われているのかを判断するのは難しいが、企業ネットワークへの侵入を試みる攻撃者が、IT担当者やセキュリティ担当者の注意をそらすための「デコイ」としてDDoS攻撃を用いているのではないかと分析している。

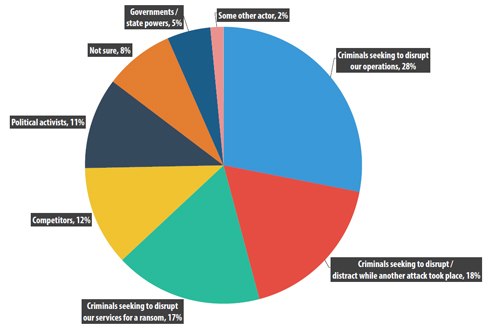

攻撃者に心当たりがある企業のうち、12%は競合他社が首謀者と確信

攻撃者の素性に関する質問では、多くの企業が犯罪者によって攻撃が引き起こされていると認識していた。一方で12%の企業は、競合他社が攻撃の首謀者であると述べた。

カスペルスキーによれば、2013年、2014年の調査と比較して、DDoS攻撃を深刻視する企業は増加しているものの、実際に十分な対策を実施できている企業は34%にとどまっているという。

【お詫びと訂正】本記事の初出時、記事タイトルおよび本文内で「ロシアのカスペルスキー」を「米カスペルスキー」と間違えて記述しておりました。お詫びして訂正させていただきます。

Copyright © ITmedia, Inc. All Rights Reserved.

5分で絶対に分かる標的型攻撃

5分で絶対に分かる標的型攻撃 CSIRT立ち上げ、セキュリティ内製化、攻撃の研究――いまこそ最前線の声を聞け!

CSIRT立ち上げ、セキュリティ内製化、攻撃の研究――いまこそ最前線の声を聞け!  サイバー犯罪の「as a Service」化が鮮明に、EMCが指摘

サイバー犯罪の「as a Service」化が鮮明に、EMCが指摘