クルマのハッキング対策カンファレンス「escar Asia 2015」リポート:セキュリティ業界、1440度(16)(1/4 ページ)

2度目の開催となる「escar Asia」。Black HatやDEF CONでも注目を集めた自動車ハッキングに対するさまざまな対策が提案されました。

2015年9月7日から8日にかけて、自動車の組み込みセキュリティに関するカンファレンスである「escar Asia 2015」が目黒雅叙園(東京都目黒)で開催されました。2日間ともあいにくの雨模様でしたが、前回の「escar Asia 2014」を上回る200名以上の方々が集まるなど、自動車を取り巻くサイバーセキュリティに対する関心の高さがうかがえました。

また、2015年8月に開催された「Black Hat USA 2015」および「DEF CON 23」で発表されたFiat Chrysler Automobiles(FCA)の車両に対するリモートからのハッキングに関する発表や、General Motors (GM)のOnStarサービスに対するMITM(Man-In-The-Middle、中間者)攻撃の発表がいくつかのセッションで取り上げられており、これらの発表が自動車業界からもいかに注目されていたのかを、あらためて実感しました。

今回は、日本では2回目の開催となるescarのテーマである「自動車のハッキング対策」について、興味深かったいくつかのセッションの概要を紹介するとともに、われわれITセキュリティ業界がどのように自動車業界に対して協力していくべきなのか、本カンファレンスを通して感じたことをお伝えします。

関連記事

自動車の守り方を考える「escar Asia 2014」レポート

http://www.atmarkit.co.jp/ait/articles/1405/26/news005.html

成長し続けるセキュリティ人材と悲嘆に暮れる情報流出被害者たち

ソフトウエア開発の知見を自動車にも適用せよ――ファジング、静的解析

シノプシスの講演「ファジングを中心にした自動車の脆弱性を管理する手段の提案」では、ファジングなどを用いた自動車システムのセキュリティ検査に関する発表が行われました。

ちなみにファジングというテーマについては、昨年のescar Asia 2014で弊社、FFRIの金居も講演しています(参考リンク)。この分野はもともとITセキュリティを中心に発展してきましたが、最近になって自動車業界でも注目され始めています。

シノプシスは、「複雑性こそセキュリティの敵である」として、近代的な自動車システムの複雑さを説明していました。具体的にはMicrosoft OfficeやFacebookなどのアプリケーションが4500万から6000万行のコードで構成されているのに対して、近代的な自動車はそれを上回るおよそ1億行ものコードで構成されているそうです。そしてシノプシスはコード量に比例して脆弱(ぜいじゃく)性のリスクが増大すると警鐘を鳴らし、「脆弱性に対するアップデート機能が非常に重要になる」と強調していました。

また、将来的には2014年に米国で猛威を振るった「Crypto Locker」のような、脆弱性を悪用して、自動車の制御を人質に取るようなランサムウエアも登場するだろうと予測をしていました。

こうした課題に対してシノプシスでは、講演のタイトルでもある「ファジング手法による脆弱性検査」に加えて、「静的解析」を開発プロセスの中に組み込むことを提案しています。これらのテクニックは実際にIT業界のソフトウエア開発ではよく用いられており、有名なものではマイクロソフトの「SDL(Security Development Lifecycle)」として実証されています。なお、SDLはこの講演以外でも紹介されており、セキュリティを意識したソフトウエア開発プロセスに関する実例として評価されているようです。

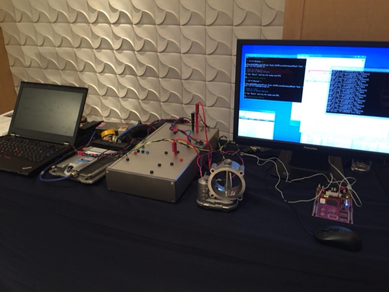

また、共催企業のETASも、評価ボードを使用した「BUSMASTER」と「Peach Fuzzer」によるファジングを技術展示していました(図1)。

Copyright © ITmedia, Inc. All Rights Reserved.