サンドボックス/アンチウイルス――マルウェアを「検知」「防御」する技術の基礎(1/2 ページ)

社内システムにおけるセキュリティ技術の基本をおさらいする本連載。第4回では、ネットワークや端末上でマルウェアを検知、防御する技術を紹介します。

対象を特化した「検知」「防御」

典型的な社内システムを想定し、セキュリティ技術の基礎を総ざらいする本連載。前回は、攻撃を検知・防止するための技術として、ネットワークとホストそれぞれにおける「侵入検知システム(IDS)」「侵入防止システム(IPS)」について解説しました。第4回となる今回は、「対象を特化した『検知』『防御』」の技術を紹介します。

さて、そもそもなぜ“対象を特化”した「検知」「防御」技術が必要なのでしょうか? その理由は、攻撃手法の進化にあります。攻撃側は、既知の防御手法を回避するために、より高度で複雑な攻撃手段を次々と編み出してきます。本連載でも紹介したような「ファイアウォール」や「侵入検知/防止システム」だけでは、こうした新たに登場する攻撃に対して、効果的に対処することが難しいのです。そこで、今回紹介するような脅威に特化した対策が必要となります。

なお、本稿における「対象を特化した検知」の役割は、サーバやクライアント端末上のサービスや機能を悪用した脅威を発見することです。そして、検知した脅威を取り除くことが、「対象を特化した防御」の役割となります。

さて、それでは「対象を特化した『検知』『防御』」の役割を実装すると、どのような機能になるのでしょうか。今回は、ネットワーク上のマルウェアとホスト上のマルウェアを対象とした実装例を紹介します。

ネットワーク上のマルウェアに特化した「検知」「防御」

ネットワーク上のマルウェアに特化して「検知」「防御」を実装した機能の1つに、「サンドボックス型セキュリティ」機能があります。本稿では、「本物の環境に近い仮想環境上で、ファイルの挙動を検証する仕組み」(動的解析)をサンドボックスと呼びます。

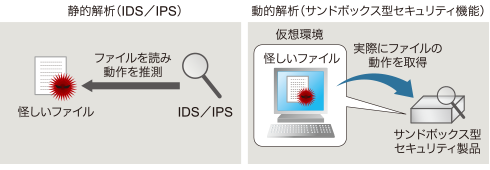

前回紹介したIDSやIPSは、通信の内容を静的に解析しているため、通信の中身にファイルが含まれていても、その動作を検証できません。そのため、マルウェア側で、IDS/IPSを通過するような対策をとられると、検知できないことがあります。

この欠点を解決するために、仮想環境で実際にファイルを開いたり、動かしたりして、アクセスするファイルや通信を見て不正を検知する、いわば“おとり捜査”のような手法が「サンドボックス型セキュリティ」機能です。実際にファイルを動作させてマルウェアかどうかを観察するため、検知までには少し時間がかかりますが、その分高い精度でマルウェアを検知することができます。

実際の製品では、ネットワーク境界に設置して組織の通信を監視したり、IDS・IPS製品に組みこまれたり、後述するマルウェア対策機能を持つ製品と組み合わせたりして利用されています。

端末上のマルウェアに特化した「検知」「防御」

端末上のマルウェアに特化して「検知」「防御」を実装した機能の1つに、「マルウェア対策」機能があります。

昨今では、マルウェアはメールやWebなどさまざまな経路から端末に感染しようとしますが、これをOSの機能だけで防ぐことは難しいため、端末にマルウェア対策機能を追加する必要があります。

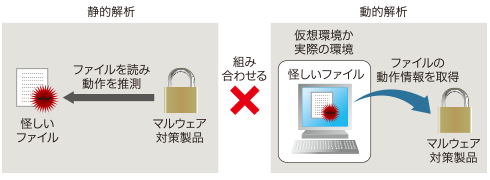

マルウェア対策機能は、マルウェアを検知・防御するためにさまざまな手法を用います。主流なのは、下図のように静的解析と動的解析を組み合わせた手法ですが、他にも多様な機能を持つ製品が存在しています。

例えば、一般的な「アンチウイルス」製品に加えて、「エンドポイントセキュリティ」と呼ばれる製品があります。昨今はいずれの製品においても、ファイアウォール機能やエクスプロイト防御機能(※)など、さまざまな機能が組み合わされて利用されています。

※エクスプロイト防御機能:脆弱(ぜいじゃく)性を用いる攻撃から端末を保護する機能

Copyright © ITmedia, Inc. All Rights Reserved.

合法マルウェアで実感「リアルとサンドボックスの違い」

合法マルウェアで実感「リアルとサンドボックスの違い」 多様化する「エンドポイントセキュリティ」、正解はどこにあるのか

多様化する「エンドポイントセキュリティ」、正解はどこにあるのか パロアルト、攻撃コードの手法に着目してエンドポイントを保護するソフトウエア

パロアルト、攻撃コードの手法に着目してエンドポイントを保護するソフトウエア