「少しでも現場の負担を減らせる技術を生み出したい」――セキュリティ若手研究者インタビュー:セキュリティ、若手に聞いてみよう(2)

「業界の“一流人”だけでなく、もっと身近な人たちのことも知りたい」。そんな方々に向けて、セキュリティ業界で働く若手たちの生の声をお届けする本連載。今回は「企業研究者」の方にインタビューしました。

業界の先端を行くトップランナーではなく、セキュリティ業界で働く若手社員たちに目を向け、その生の声を聞いてみる本連載。第2回は「企業研究者」という切り口から、NTTセキュアプラットフォーム研究所 鐘揚(ツオン・ヨウ)氏に話を聞いた。セキュリティ業界と一口に言っても、そこで働く人々の立ち位置や視点はさまざまだ。研究職というポジションで、同氏はどのような問題意識を持ち、サイバーセキュリティの世界にどう貢献しようとしているのだろうか? その思いを尋ねた。

テレビドラマがきっかけで、セキュリティの世界へ

鐘氏はNTTセキュアプラットフォーム研究所で、Webアプリケーションのセキュリティを専門とする部隊に所属している。入社したのは2012年で、現在は社会人4年目。学生時代は、名古屋大学工学部に入学後、そのまま同大学院工学研究科に進学した。サイバーセキュリティを専門的に学び始めたのは研究室に入ってからだという。はじめに、なぜセキュリティを専門分野として選んだのかを聞いてみた。

「学部生のときに米国のテレビドラマを見ていたのですが、その中に登場する“情報分析官”のキャラクターが格好良かったんです。それがセキュリティに興味を持ったきっかけです」

以降は本格的にセキュリティの世界にのめり込み、IDS(Intrusion Detection System:侵入検知システム)や、マルウェアの分類に関する研究に取り組んだという。また、「研究の世界に閉じこもらず、スキルを磨きたい」という思いから、各所で開催されるCTF(Capture The Flag)などのイベントにも積極的に参加した。

Webアプリケーションに対する攻撃の影響判定を行うシステムを研究中

入社後は、Webセキュリティ部隊で、Webアプリケーションの脆弱(ぜいじゃく)性を狙う攻撃を検知・防止する技術の確立を目指して研究活動を行っている。

「IDSやIPS(Intrusion Prevention System:侵入防止システム)、あるいはWAF(Web Application Firewall)のように、ネットワーク上で攻撃を検知・防止する技術がありますが、ネットワーク上のセキュリティ技術は、“ホストに対する攻撃の影響判定ができない”という課題があります。一見攻撃のようであっても、ホストの環境などによっては、被害を生み出さないリクエストもあります。というより実際には、攻撃のように見えるリクエストのほとんどは無害です。ネットワーク上のセキュリティ製品が、こうした怪しいリクエスト全てにアラートを発していると、対応する人間に大きな負荷が掛かってしまいます」

では、具体的にこれをどのような技術により実現していくのだろうか? 今はまだ研究段階ということで、当然ながら詳細については非公開とのことだったが、今回は、明かせる範囲でその概要を紹介してくれた。

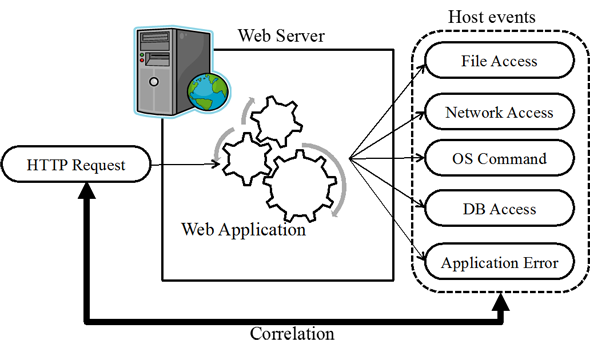

「まず、攻撃はHTTPリクエストとしてやってきます。私の考えているシステムでは、このリクエストがWebアプリケーションにどのような動作をさせ、それがホスト側にどんなイベントを発生させるのかを、各種のログなどを基に監視します。例えば、ファイルへのアクセスや、外部との通信、OSコマンドの実行といったイベントを検出します」

このイベントがホストに与える影響を判定することで、本当に有害な攻撃だけを検知するのがこのシステムの目的だという。なお、現在はApache上で動作するアプリケーションを対象に研究を行っているが、技術を確立できた暁には、幅広い環境で動作するものにしていきたいと考えているとのことだ。

「この技術が確立できれば、仮にネットワーク側のセキュリティ機器がアラートを発していても、ホストに害のない攻撃については“無害”であるとしてアラートを棄却することが可能になります。その結果、人間は本当に対応すべき攻撃だけに集中できます」

と、ここで1つの疑問が沸いた。既存のホスト型IDS/IPS技術との違いはどこにあるのだろうか? 市場には既に同様の製品が出回っているのではないか? これについて率直に聞いてみると、「リクエストがホスト上のプログラムにどのような動作を行わせ、それがホストにどのような影響を及ぼすのかという評価を詳細に行うような製品は、私の知る限りまだないと思います」との答えが返ってきた。

また、本技術の検証については「既知のさまざまな攻撃手法を使って、既存のアプリケーションに攻撃を試行し、正しく検知できるかを検証しています」とのことだ。ちなみに、同研究所が開発した技術は、はじめにNTTグループ内で共有され、最終的には内外向けの製品/サービスなどに組み込まれる可能性があるという。

「企業研究者としては、実用化の部分が最も困難な点だと感じています。研究段階で試験や評価を行い、次に実際の現場に適用できるプロトタイプを作成・テストし、最終的にはその技術でサービスを行う際のビジネスモデルまで考える必要があります。実用化までの壁を、1つ1つ取り除いていかなければいけないのが、一番苦労しているところです」

少しでも人間の負担を減らすセキュリティ技術を、0から生み出したい

最後に、今後の展望、目標について聞いてみたところ、現在フォーカスしている「検知」技術だけでなく、アプリケーションが操作しようとしている“ファイルの内容”などにも応じて攻撃の影響度を判定し、対処の優先順位付けを行った上で、クリティカルなものを自動的に防止するような機能も実現していきたいという。

「アカデミアと企業の現場の中間にいる存在として、実際に現場でトラブル対応などに携わっている方々を少しでも楽にする技術を生み出していくことが、自分の役割だと思っています。アプローチの誤りなどで研究が無駄になってしまうこともしばしばあるのですが、それでもいつか、0から1を生み出すことを目指して日々取り組んでいます。理想的には、人間がセキュリティのことを考えずに、本当に重要な業務に集中できる世界に変えていければよいなと思っています」

Copyright © ITmedia, Inc. All Rights Reserved.

米国帰りの青年が夢見る「サイバーセキュリティ」の世界

米国帰りの青年が夢見る「サイバーセキュリティ」の世界  5分で絶対に分かるIDS/IPS

5分で絶対に分かるIDS/IPS IDS/IPS――サイバー攻撃の「検知」「防止」技術の基礎

IDS/IPS――サイバー攻撃の「検知」「防止」技術の基礎