日本初の自動車セキュリティハッカソンも――「escar Asia 2016」レポート:セキュリティ業界、1440度(19)(2/2 ページ)

日本では3度目の開催となる「escar Asia」。2016年も、自動車に対するサイバーセキュリティ対策が急務となる中で、さまざまな対策が提案されました。また、今回は日本で初となる自動車セキュリティハッカソンも開催されました。

日本初の自動車セキュリティハッカソン

冒頭で述べた通り、2016年のescar Asiaでは、新たな取り組みとして主催企業の1つであるETAS/ESCRYPT主導の下、日本では初となるCTF形式の自動車セキュリティハッカソンが行われました。同社はおよそ2年前からこうしたイベントの開催について検討を行っていたそうです。もともと自動車セキュリティがメインのカンファレンスで、参加者も自動車業界の関係者が多い中、どの程度参加者が集まったのか、内容に関する所感も交えながらお伝えします。

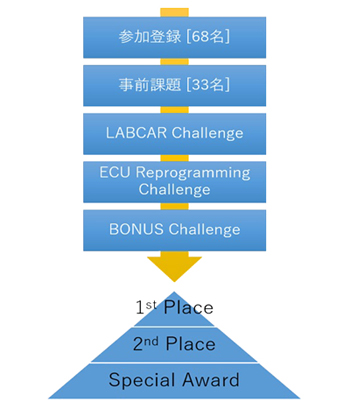

まずハッカソン全体の参加者としては、登録者68人に対して、事前課題をクリアしたのが33人でした。事前課題を設定した最も大きな理由として運営側は、今回はハンズオン形式の技術的な内容であり、ある程度のプログラミング能力が必要であったこと、そしてCANプロトコルという車載ネットワーク特有の通信規格によるログメッセージの基本を理解してもらう必要があったことを挙げていました。

事前課題の作成においては、どのようなスキルレベルの人たちが参加するかが未知数だったため、難易度設定に苦労したそうです。結果として登録者数に対しておよそ半数がクリアする結果となったため、ちょうど良い難易度だったといえるでしょう。実際に参加したのは、自動車関連企業ではパナソニック、IT関連企業では三井物産セキュアディレクションやDeNAなどの方々、そして少数ながら大学生が数人という面々。講演者でもあったDeNA茂岩氏は自身の講演の中で、「今回のハッカソンを通じて、IT業界のエンジニアでもここまでできるという手応えを感じた」と話っていました。

ハッカソン当日は、各チームに対してETAS/ESCRYPTの製品(後述)を使用した2つのチャレンジが用意されました。なお、チャレンジを作成した担当者によれば、実は2つのチャレンジをクリアしてしまったチームが出た場合に備えて3つ目のボーナスチャレンジも用意していたそうですが、2つ目のチャレンジの難易度が高かったこともあり、お目見えすることはなかったようです。2つのチャレンジは以下のような内容でした。

| チャレンジ | 概要 |

|---|---|

| LABCAR(※)チャレンジ | LABCAR上で動作する仮想インパネ(メータークラスタ)を制御するCANメッセージを解析し、メッセージインジェクションによってメーター改ざんやチェックランプ点灯などを行う |

| ECUリプログラミングチャレンジ | 3つのフェーズに分かれる 1.セキュリティアクセスの突破 2.UDSリプログラミングの解析 3.任意のリプログラミング |

| ※ETAS/ESCRYPTが販売する車載ECU用HiL(Hardware-in-the-Loop)テストシステム | |

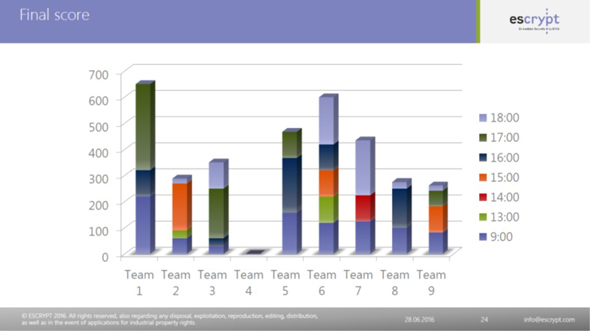

ハッカソン終了後に行われた表彰式では、各チームのスコアの遷移が発表されました。スタート段階では各チームに事前課題の成績に応じたスコアが割り当てられており、その時点では唯一団体で参加していたパナソニックチームが最も高成績でしたが、午後になると一転、混成チームがスコアを伸ばし追い上げていきました。また、当初スコアが最も低かったチームも徐々に成績を伸ばしていき、後半はどのチームが優勝してもおかしくない一進一退の接戦となりました。最終的に優勝したのは、終盤に他チームの猛追を振り切ったパナソニックチームでしたが、どのチームも健闘を見せていました。

今回のハッカソンで最も印象的だったのは、車載ネットワークやUDSなどの診断プロトコルに関する事前知識を持っているチームが有利な中で、前述のように非自動車業界のメンバーを含む混成チームが健闘していた点です。異なる企業、業界間でお互いを刺激し合うことができるという、混成チームならではのメリットが発揮された結果だったのではないかと思います。

なお、ハッカソン終了後に参加者を含む関係者に話を聞いたところ、まず参加者、運営側の両方から「環境のインストールの問題」が課題として挙げられました。今回、参加者はそれぞれに環境の異なる自前のPCを持ち込んで参加していましたが、そのために作業環境のセットアップに予想以上に時間がかかったそうです。

また、各チームのチャレンジ達成状況をスコアサーバなどでリアルタイムに見たかったという要望も挙げられていました。

とはいえ、事後アンケートではほとんどの参加者の方が「次回も参加したい」と答えていたことから、全体としての満足度はとても高かったようです。ぜひ、来年以降も継続してこうした試みを実施してほしいと思います。

最後になりますが、自動車におけるサイバーセキュリティの重要性がうたわれる昨今だからこそ、今後はより多くの学生や、IT企業などの異業種の人たちにも、こうしたイベントを通じて自動車セキュリティに興味を持っていただきたいと思います。あらためて、主催者ならびに参加者の皆さま、本当にお疲れさまでした。そして受賞者の方々、おめでとうございます!

Copyright © ITmedia, Inc. All Rights Reserved.

クルマのハッキング対策カンファレンス「escar Asia 2015」リポート

クルマのハッキング対策カンファレンス「escar Asia 2015」リポート 「IoT機器のセキュリティ」実現に向けた各社のアプローチとは

「IoT機器のセキュリティ」実現に向けた各社のアプローチとは コネクテッドカーのセキュリティリスクは制御システムだけではない

コネクテッドカーのセキュリティリスクは制御システムだけではない