再チェック! ファイル共有プロトコル「SMB」のためのセキュリティ対策:山市良のうぃんどうず日記(83)(2/2 ページ)

2017年1月、SMBの脆弱性に関するニュースが取り上げられました。そのニュースは、米国のセキュリティ機関の情報を日本語化して伝えているだけのようですが、何だか裏がありそうで、なさそうで……。

ネットワークの“境界”でSMBをブロックする

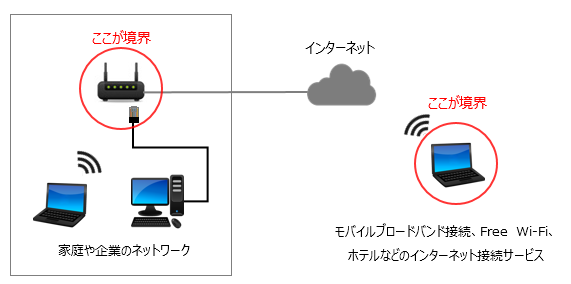

2つ目のベストプラクティスは「SMBトラフィックをブロックする」こと。重要なのはインターネット接続のネットワークの“境界”でブロックすることです。

SMBは、家庭内や企業内のLAN(ローカルエリアネットワーク)環境で便利に使える共有プロトコルです。バージョンは別として、SMBはほとんどの企業におけるファイルサーバへのアクセスプロトコルの標準になっているはずです。ブロックする場所を間違えると、家庭や企業の共有環境を全く利用できなくなるので注意が必要です。

また、モバイルブロードバンド接続や信頼できないネットワーク(Free Wi-Fiやホテルのインターネット接続サービス)などで、インターネットに接続している人も多いと思います。その場合、PCのすぐ外は、さまざまな脅威と隣り合わせです。PCのネットワーク接続そのものが“境界”になります(図1)。

家庭内や企業内ネットワークに接続している場合は、インターネットに接続するルーターが境界になります。企業の場合は、その手前にファイアウォール専用機器が設置されているかもしれません。家庭用ブロードバンドルーターの場合は、自分で例外設定を行わない限り、プロトコルに関係なく、着信方向の全ての接続はブロックされるようになっているはずです。

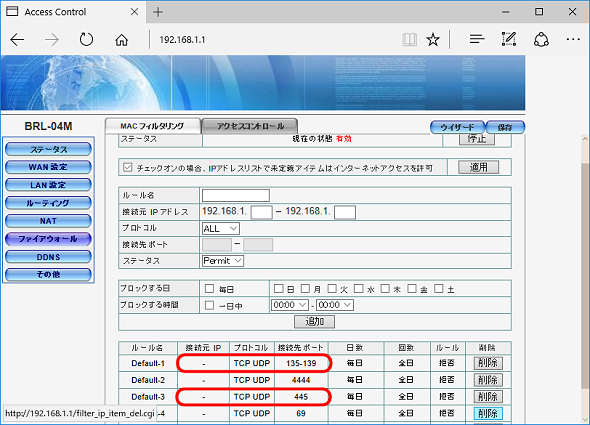

ネットワークの境界でブロックするべきは、以下のTCP/UDPポートになります。ポート137〜139は「NBT(NetBIOS over TCP/IP)」のポート、ポート445はWindows 2000から導入された「Direct Hosting of TCP/IP」のポートです。これらは、SMB(アプリケーション)の下位プロトコル(トランスポート)です。

| ブロックするポート | 使用プロトコル |

|---|---|

| 137/UDP | NETBIOS Name Service(netbios-ns) |

| 138/UDP | NETBIOS Datagram Service(netbios-dgm) |

| 139/TCP | NETBIOS Session Service(netbios-ssn) |

| 445/TCP | Direct Hosting of SMB(microsoft-ds) |

| ▲ネットワークの境界でブロックすべきTCP/UDPポート | |

SMBに関しては、発信方向のトラフィックについてもブロックするべきです。一部のルーターでは、初期設定でブロックするようになっているものもあります(画面3)。

SMB(SMB v3は除く)はインターネット上での利用を想定していませんし、使用すべきでもありません。発信方向もブロックすることで、不用意に情報が漏れることを防止できます。実際、ある条件下において、SMBで情報が外部に送信されてしまうという脆弱性問題がありました。

- マイクロソフトセキュリティ情報MS15-011 - 緊急 グループ ポリシーの脆弱性により、リモートでコードが実行される(3000483)(マイクロソフト セキュリティ TechCenter)

暗号化機能を備えるSMB v3は、インターネット上でも安全に使えることになっています。例えば、Microsoft Azureのストレージは、SMB v3によるインターネット経由でのファイル共有接続をサポートしています。こういった用途で利用していない限り、発信方向のSMBトラフィックはブロックしてしまいましょう。

- インターネットでSMBファイル共有を安心して使える時代が到来?――Azureファイルストレージ(連載:Microsoft Azure最新機能フォローアップ 第9回)

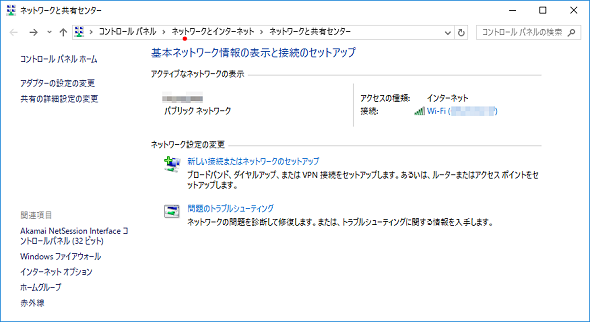

モバイルインターネット接続や信頼できないネットワークを通じて、インターネットに直接接続している場合は、ネットワーク接続が「パブリック」と識別されていることを確認してください(画面4)。

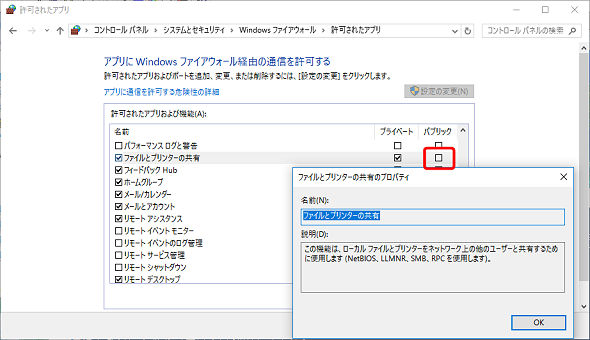

また、Windowsファイウォールの設定で「ファイルとプリンターの共有」が「パブリック」に許可されていないことも確認してください(画面5)。

これで、境界であるネットワーク接続で、SMBトラフィックをブロックできます。Windowsファイアウォールではなく、他社のパーソナルファイアウォール製品を利用している場合は、そちらの設定を確認する必要があります。

なお、ネットワーク接続が「プライベート」に識別されていて、変更方法がよく分からないないという場合は、以下の記事を参考にしてください。

- Windows 10でますます迷宮化する“ネットワークの場所の切り替え”――どうしたら簡単に操作できる?(連載:その知識、ホントに正しい? Windowsにまつわる都市伝説 第40回)

2017年3月23日追記

2017年3月15日、SMB v1に存在する複数の脆弱性情報が公開され、Windows Vista SP2およびWindows Server 2008 SP2以降向けに更新プログラムがリリースされました。

マイクロソフトセキュリティ情報 MS17-010 - 緊急

Microsoft Windows SMBサーバー用のセキュリティ更新プログラム(4013389)

公開日:2017年3月15日

https://technet.microsoft.com/library/security/MS17-010

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP:Cloud and Datacenter Management(Oct 2008 - Sep 2016)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。マイクロソフト製品、テクノロジーを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手掛ける。個人ブログは『山市良のえぬなんとかわーるど』。近著は『Windows Server 2016テクノロジ入門−完全版』(日経BP社)。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

2015年、私的Windows&マイクロソフト10大ニュース

2015年、私的Windows&マイクロソフト10大ニュース

本連載の2015年の締めくくりとして、2015年のWindowsおよびマイクロソフトに関連する10個の重大ニュースをピックアップしてみました。あくまでも筆者個人の見解です。 厳選! 人に教えたくなる、Windows 10の七不思議

厳選! 人に教えたくなる、Windows 10の七不思議

今回は、Windows 10の新しい仕様や既知の不具合について、ちょっと気になるもの、思わず目を疑いたくなるものなど、“七不思議”を紹介します。![厳選! 人に教えたくなる、Windows 10の七不思議[第2弾]](https://image.itmedia.co.jp/ait/articles/1606/06/news023.png) 厳選! 人に教えたくなる、Windows 10の七不思議[第2弾]

厳選! 人に教えたくなる、Windows 10の七不思議[第2弾]

本連載第48回では、Windows 10のちょっと気になるもの、思わず目を疑いたくなるものなどを紹介しました。今回はその第2弾です。役に立つ、立たないWindows 10の“不思議”をまた集めてみました。 Windows 10でしれっと削除、変更された機能

Windows 10でしれっと削除、変更された機能

以前のWindowsにはあったのに、Windows 10で削除/変更された機能は、マイクロソフトのWebサイトでも説明されています。ですが、そこに記載されていない変更点も多々あります。また、Windows 10の更新やアップグレードでひっそりと変更されていることも……。