攻撃トラフィックが急増 エフセキュアが2019年下半期の攻撃トラフィックを調査:SMBやTelnet、SSHプロトコルの利用が目立つ

エフセキュアは、2019年下半期の攻撃トラフィックに関する調査レポートを発表した。2019年に発生した攻撃イベントは、2018年から大幅に増えた。SMBやTelnet、SSHプロトコルを利用した攻撃が目立った。

エフセキュアは2020年3月11日、2019年下半期(7〜12月)の攻撃トラフィックに関する調査レポートを発表した。2019年は、攻撃トラフィックの急激な増加が見られた。ランサムウェアの悪質化や感染したIoT(Internet of Things)機器のbotネット、WindowsのSMB(Server Message Block)プロトコルに関する脆弱(ぜいじゃく)性を突く「EternalBlue」によるサイバー攻撃が多数観測された。

ハニーポットに28億件の攻撃

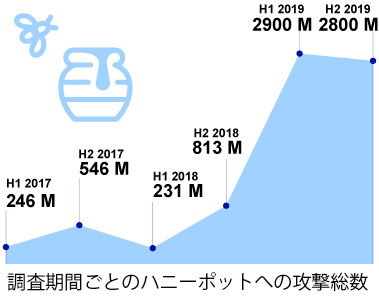

エフセキュアは、情報収集のためにグローバルハニーポット(攻撃者を誘惑するためのおとりサーバ)を設置している。2019年7〜12月に、同グローバルハニーポットには28億件の攻撃イベントが発生した。この件数は、同年上半期の29億件からは微減したものの、2018年通年の10億件、2017年の約8億件からは大幅に増加した。

攻撃トラフィックの発信源は、多い方から順に米国、中国、ロシア、ウクライナ。標的となった国は、ウクライナ、中国、オーストリア、米国の順だった。

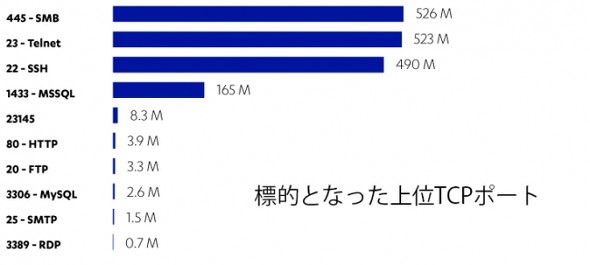

トラフィックの詳細を見ると、多くがWindowsのファイル共有で利用されるSMBプロトコル(TCPポート445)への攻撃だった。エフセキュアによると、これはEternalBlueに関連するワームやエクスプロイトの使用が暗示されるという。SMBトラフィックの最大の発信源はフィリピンと中国だった。

Telnet(TCPポート23)やSSH(TCPポート22)への攻撃も多く見られた。これらは、IoT機器に対する攻撃を示す。Telnetトラフィックの発信源は、米国、アルメニア、英国、ブルガリア、フランスの順に多かった。

ランサムウェアスパムは減少だが、被害は拡大

一方、ランサムウェアスパムの総数は減少した。ただし、標的を絞り込んでおり、1件当たりの被害は大きくなった。ランサムウェアの配信方法として多かったものは手動インストール/第2ステージペイロード経由で、全体の28%を占めた。次点が電子メール/スパムだった。

エフセキュアで戦術防衛ユニット(Tactical Defense Unit)のマネジャーを務めるCalvin Gan氏は、「スパムは、2019年も引き続き多く用いられた。受信したメールに疑いを持たない個人ユーザーやサイバー攻撃に対する認識の低い企業は、マルウェア作成者にとって格好の標的になっている。データ侵害につながるランサムウェアへの感染など、攻撃のさらなる高度化が見受けられる。こうしたサイバー攻撃に対して、より強固な対策を施すことが、企業や団体にとってこれまで以上に重要だ」と述べている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

サイバー攻撃の手口がより巧妙化、多様化 NTTデータ

サイバー攻撃の手口がより巧妙化、多様化 NTTデータ

NTTデータはサイバーセキュリティのグローバル動向に関する四半期レポート(2019年10〜12月)を公開した。サイバー攻撃の手口がより巧妙化・多様化する傾向にある。クラウドサービスのアカウントの乗っ取りを狙う攻撃が増加すると予測しており、注意を促している。 サイバー攻撃は産業政策の一環? 日本企業が狙われる理由

サイバー攻撃は産業政策の一環? 日本企業が狙われる理由

@ITは2019年6月26日、東京で「@ITセキュリティセミナーロードショー」を開催した。長年、ダークウェブや日本の企業を狙った脅威の分析に当たってきたサイントの代表取締役を務める岩井博樹氏の基調講演から、「攻撃者の狙いと手口を知る」重要性をお伝えする。 AIで複雑化するサイバー攻撃、対抗できるのもまたAIか、それとも人か

AIで複雑化するサイバー攻撃、対抗できるのもまたAIか、それとも人か

ランサムウェア「WannaCry」のインパクトが記憶に新しい中、ウクライナやロシアを中心に感染を広げた「NotPetya」が登場した直後の開催となった、2017年6月の@ITセキュリティセミナー。複雑化するサイバー攻撃の現状、AI(人工知能)/機械学習、自動化、データ、人や組織体制に関するセッションを中心にレポートする。